Visão Geral

Este artigo enfoca as melhores práticas recomendadas para planejar e configurar uma VPN IPSec baseada em política site-to-site. Pode ser aplicado em geral e não se limita ao XG Firewall.

As seguintes seções são cobertas:

- Configure a conexão VPN

- Configure a política IPsec

- Como alcançar alta velocidade VPN

- Algumas informações sobre a velocidade de transferência SMB

- Guia de configuração para um cenário específico

Configure a conexão VPN

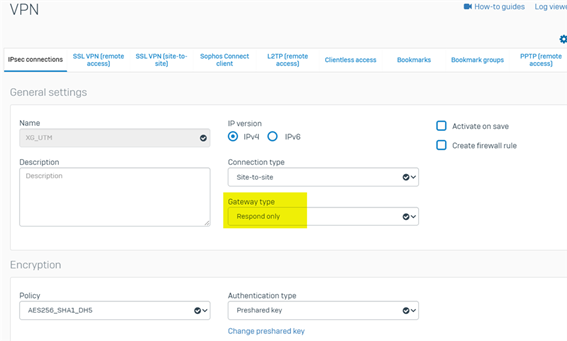

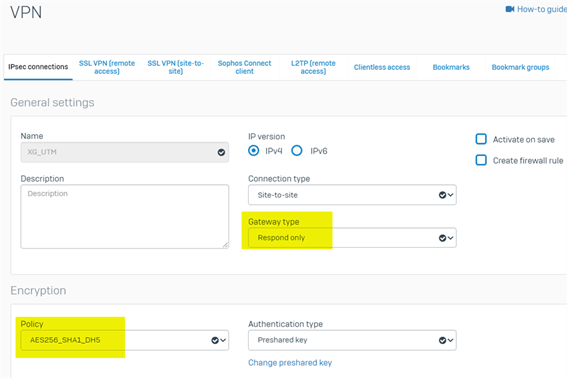

1. Recomenda-se configurar um gateway VPN como initiator VPN e o outro como Respond Only VPN.

No XG Firewall, para configurar uma conexão VPN como Respond Only, basta definir o “Gateway Type” como “Respond Only”.

Quando uma conexão VPN é configurada como Respond Only, o XG Firewall não envia a solicitação de conexão VPN, mas ainda responde à solicitação de conexão VPN.

Qual gateway de VPN deve ser configurado como Respond Only da VPN?

- O XG Firewall deve ser configurado como Respond Only de VPN e o gateway de VPN de terceiros deve ser configurado como Initiator da VPN.

- Um gateway VPN com mais conexões VPN “Respond Only” deve ser configurado como Respond Only VPN.

- Se os dois gateways VPN tiverem o mesmo número de conexões VPN “Respond Only”, o gateway VPN com mais conexões VPN deverá ser configurado como Respond Only VPN.

2. Se várias conexões VPN forem configuradas com uma chave pré-compartilhada, é recomendável usar uma chave pré-compartilhada diferente para cada conexão VPN.

3. Recomenda-se configurar um ID VPN para cada conexão VPN, para evitar incompatibilidade na solicitação de conexão.

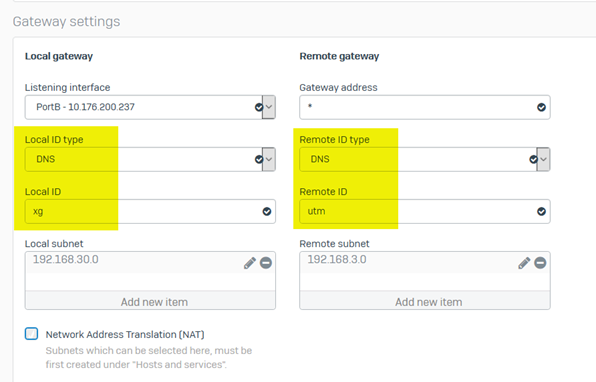

No exemplo abaixo, o XG Firewall é configurado com VPN ID local “xg” (tipo: DNS) e VPN ID remota “utm” (tipo: DNS)

Portanto, o gateway remoto deve ser configurado com VPN ID local “utm” (tipo: DNS) e VPN ID remota “xg” (tipo: DNS)

4. O XG Firewall não resume automaticamente as sub-redes VPN, enquanto alguns gateways VPN resumem as sub-redes VPN.

Recomenda-se descobrir se e como o gateway de VPN de terceiros resume a sub-rede VPN.

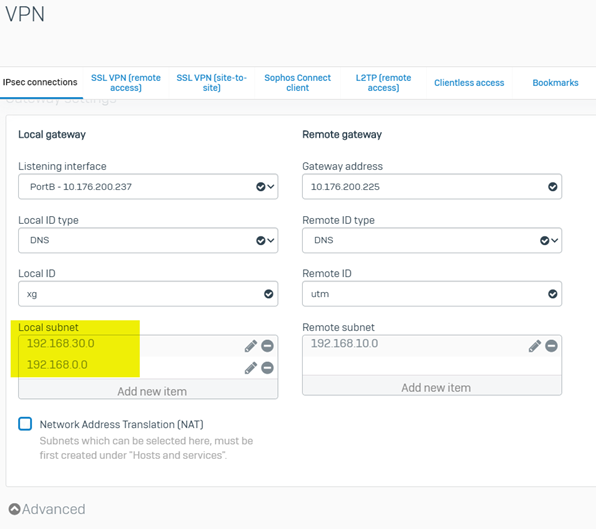

Por exemplo, o XG Firewall é configurado com:

- sub-rede local: 192.168.30.0/24, 192.168.0.0/16

- sub-rede remota: 192.168.10.0/24

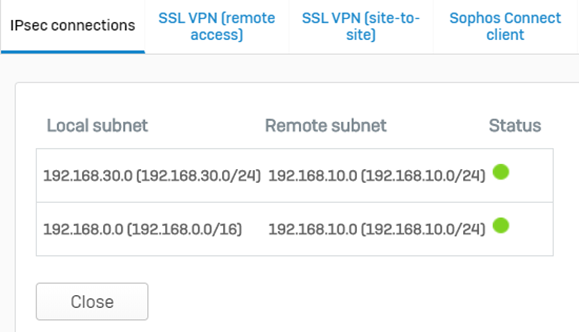

O XG Firewall criará 2 IPsec SA – 192.168.30.0/24 — 192.168.10.0/24 e 192.168.0.0/16 — 192.168.10.0/24, conforme abaixo:

Embora algum gateway de VPN crie apenas 1 SA IPsec para 192.168.0.0/16 — 192.168.10.0/24, como 192.168.30.0/24 é resumido em 192.168.0.0/16. Nesse cenário, a negociação VPN fase 2 falhará entre o XG Firewall e esse gateway VPN.

5. O host FQDN na rede VPN local / remota não é compatível com o XG Firewall.

Configure a política IPSec

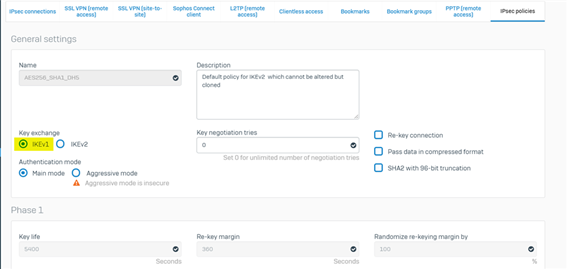

1. A versão IKE deve ser a mesma em ambos os gateways da VPN.

No XG Firewall, uma política IPSec pode ser configurada como IKEv2 ou IKEv1.

O XG Firewall não oferece suporte a IKEv2 e IKEv1 na mesma política IPSec.

No XG Firewall, a política IKEv1 IPSec não pode ser usada por uma conexão VPN “Respond Only” por padrão. No entanto, há uma solução alternativa para usar a política IKEv1 IPSec na conexão VPN “Respond Only”.

- Crie uma política IPSec para uma conexão VPN “Respond Only”, mas defina “Key Exchange” como “IKEv2”.

- Atribua a política IPSec a uma conexão VPN “Respond Only”. Na captura de tela abaixo, “AES256_SHA1_DH5” é uma política IKEv2 IPsec.

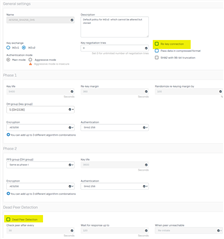

3. Edite a política IPSec e altere “Key Exchange” para “IKEv2”.

Não é recomendado usar a política IKEv1 IPSec. A solução alternativa só é necessária se o XG Firewall tiver que ser configurado como “Respond Only” VPN e o gateway VPN remoto suportar apenas IKEv1.

Nota:

- O XG Firewall não permite que políticas IPSec pré-configuradas sejam modificadas, portanto, precisamos duplicar uma política IPSec interna, editá-la e atribuí-la a uma conexão VPN.

- Sophos UTM v9.703 e versões anteriores não suportam IKEv2.

2. Recomenda-se habilitar o re-key e DPD apenas em um Initiator VPN e desabilitá-los em um Respond Only VPN.

Para desativar o re-key, edite a política IPSec e desmarque “Allow Re-keying”.

Para desabilitar DPD (Dead Peer Detection), edite a política IPSec e desmarque “Dead Peer Detection”.

3. Em qualquer gateway de VPN, Fase 1 SA (também conhecido como IKE SA) e Fase 2 SA (também conhecido como IPsec / CHILD SA) não deve ser re-keyed ao mesmo tempo, caso contrário, o VPN será desconectado em cada Fase 1 re-key.

A Fase 1 e a Fase 2 serão re-keyed ao mesmo tempo, se a vida da chave da Fase 1 puder ser divisível pela vida da chave da Fase 2, por exemplo, a vida da chave da Fase 1 é 43200 segundos e a vida da chave da Fase 2 é 3600 segundos. (43200 / 3600 = 12).

Não há necessidade de se preocupar com isso no XG Firewall, já que o XG Firewall oferece a opção de “Re-key Margin” e a configuração padrão de keylife de Fase 1 é adequada.

4. As configurações a seguir na política IPSec não precisam ser combinadas em ambos os gateway VPN.

- Tentativas de negociação de chave

- Re-key de conexão

- Tempo de Vida da chave da Fase 1

- Tempo de Vida da chave da Fase 2

- Dead Peer Detection

Como alcançar alta velocidade VPN

1. A taxa de transferência da VPN é sempre inferior à taxa de transferência do link WAN, devido ao atraso causado pela criptografia / descriptografia de pacotes.

2. O túnel VPN é sensível à perda de pacotes. Certifique-se de que haja uma perda de pacote 0 entre o IP WAN dos gateways VPN. A perda de pacotes superior a 2% reduz drasticamente a taxa de transferência da VPN, de acordo com minha experiência pessoal.

3. Para alcançar alta velocidade de transferência de dados na VPN, assegure-se de baixa latência entre o IP WAN dos gateways VPN.

Aqui estão as etapas para verificar a perda de pacotes e a latência da rede entre o IP WAN do XG Firewall e o IP WAN do gateway VPN remoto:

- Faça logon no terminal SSH do XG Firewall usando a conta de administrador. Uma vez autenticado, você verá o menu do console do Sophos Firewall.

- Vá para 5. Device Management > 3. Advanced Shell e execute os seguintes comandos:

ping -i XG_WAN_IP REMOTE_WAN_IP -s 1200 -c 50

O comando acima envia 50 solicitações de ping do IP WAN do XG Firewall especificado para o IP WAN do gateway VPN remoto com carga útil de dados ICMP de 1200 bytes.

4. Verifique também se há perda de pacote 0 e baixa latência entre o IP da LAN do gateway VPN e os computadores internos.

5. Para testar a velocidade da VPN, é recomendado fazer ping / transferir arquivos entre computadores na sub-rede VPN local e na sub-rede VPN remota.

Não é recomendado fazer ping do IP da LAN do XG Firewall para o IP da LAN do gateway VPN remoto, pois pode não estar na sub-rede VPN.

Algumas informações sobre a velocidade de transferência SMB

- SMB, Windows File Share é extremamente sensível à perda de pacotes e latência.

- SMB requer 0 perda de pacote.

- A velocidade de transferência do SMB é decidida pela latência da rede.

A seguinte velocidade foi testada em um link de 1 Gbps com 0 perda de pacotes:

- Latência de 0 ms, velocidade SMB é 247 MB/s

- Latência de 5 ms, velocidade SMB é 18 MB/s

- Latência de 10 ms, velocidade SMB é de 10,6 MB/s

- Latência de 15 ms, velocidade SMB é de 8,32 MB/s.

Em comparação, a velocidade de transferência HTTP pode chegar a 51,2 MB/s em um link com latência de 15 ms.

Guia de configuração para um cenário específico

A Sophos Community fornece um guia detalhado para configurar diferentes VPNs com base em políticas de site a site. Verifique-os:

Sophos XG Firewall: Como definir uma conexão VPN IPsec Site a Site usando uma chave pré-compartilhada

https://community.sophos.com/kb/en-us/123140

Sophos XG Firewall: Como estabelecer uma conexão VPN IPsec Site a Site usando chaves RSA

https://community.sophos.com/kb/en-us/123139

Sophos XG Firewall: Como estabelecer uma conexão VPN IPsec Site a Site usando certificados digitais

https://community.sophos.com/kb/en-us/123138

Sophos XG Firewall: Como definir uma conexão VPN IPsec Site a Site entre Firewalls XG e SG usando uma chave pré-compartilhada

https://community.sophos.com/kb/en-us/126628

Sophos XG Firewall: Como estabelecer uma conexão VPN IPsec Site a Site entre Cyberoam e Sophos Firewalls usando uma chave pré-compartilhada

https://community.sophos.com/kb/en-us/123600

Sophos XG Firewall: Como configurar IPSec entre Sophos XG Firewall e Cisco ASA

https://community.sophos.com/kb/en-us/127731

Sophos XG Firewall: Estabeleça conexão IPsec entre Sophos XG Firewall e Check Point

https://community.sophos.com/kb/en-us/133305

Sophos XG Firewall: como configurar um failover de VPN IPsec com múltiplas conexões

https://community.sophos.com/kb/en-us/123305

Sophos XG Firewall: Como criar um hub e spoke IPsec VPN

https://community.sophos.com/kb/en-us/123293

Sophos XG Firewall: Como configurar OSPF sobre VPN IPsec

https://community.sophos.com/kb/en-us/131827

Sophos XG Firewall: Como aplicar NAT em uma conexão VPN IPsec Site a Site

https://community.sophos.com/kb/en-us/123356

Sophos XG Firewall v17: Como configurar uma VPN IPsec entre Sophos XG e um AWS Virtual Private Gateway

https://community.sophos.com/kb/en-us/133057

Sophos XG Firewall v17: Como estabelecer uma VPN IPsec Site a Site para Microsoft Azure

https://community.sophos.com/kb/en-us/127546

Sophos XG Firewall v17: Como configurar um site para site VPN IPsec com vários SAs para um gateway de VPN do Azure baseado em rota

https://community.sophos.com/kb/en-us/133154

Baseado no Original em: https://community.sophos.com/products/xg-firewall/f/recommended-reads/122440/best-practice-for-site-to-site-policy-based-ipsec-vpn