Índice

- Introdução

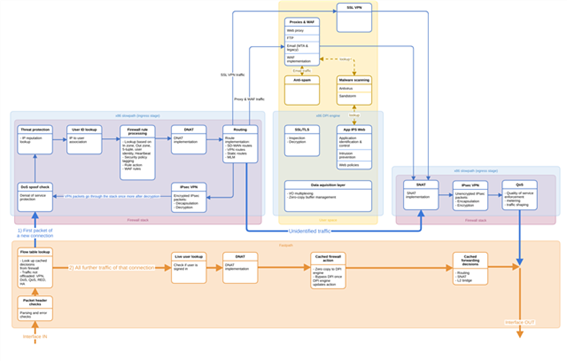

- Arquitetura XStream

- Estágio de entrada

- Estágio de saída

- Processamento de pilha de firewall

- Módulos de espaço do usuário

- Proxies e WAF

- Verificação de malware

- Anti-spam

- VPN SSL

- Motor DPI

- Identificação e controle de aplicativos

- Prevenção de intrusão

- Inspeção SSL / TLS

- Filtragem da web com mecanismo DPI

- Como funciona o FastPath

Introdução

O Sophos XG Firewall é um firewall de última geração baseado na arquitetura XStream.

A arquitetura está disponível no SFOS 18.0 e nas versões posteriores.

O XG Firewall processa o tráfego da camada 2 à camada 7 do modelo OSI, protegendo a rede, os endpoints, bem como os dados em trânsito, usando redes avançadas, aplicativos e controles de usuário.

A arquitetura XStream permite que o XG Firewall descarregue o tráfego confiável para o FastPath após inspecionar os pacotes iniciais em uma conexão. O FastPath processa a camada 2 e tráfego superior, entregando pacotes na velocidade do cabo de rede.

Geralmente, a maior parte do processamento da pilha do firewall é stateless e se aplica totalmente a cada pacote, usando mais ciclos de processamento do que o necessário. O descarregamento permite que o XG Firewall minimize os ciclos de processamento. A seguinte arquitetura e mecanismos de descarregamento oferecem processamento de alta velocidade.

A arquitetura usa os seguintes mecanismos:

- Separa o processamento das camadas 2 e 3 da pilha do firewall do processamento de segurança das camadas 4 e 7 pelo mecanismo DPI, proporcionando alto desempenho de rede.

- Aproveita componentes de hardware e software para oferecer eficiência de processamento.

O descarregamento usa os seguintes mecanismos para fornecer eficiência de processamento:

- Descarrega algum ou todo o processamento para o FastPath, minimizando a carga da CPU e a latência do pacote e maximizando a taxa de transferência do pacote.

- Elimina a necessidade de armazenar em cache ou buffer de pacotes ou de aplicar o processamento de firewall completo em cada pacote da conexão, minimizando o uso de ciclos de processamento.

- Executa processamento de stream com inspeção profunda de pacotes. O processamento entrega pacotes na velocidade da LAN com altos níveis de proteção.

As políticas e configurações que você configura determinam o processamento da pilha do firewall e a aplicação da política de segurança do mecanismo DPI. Você pode configurar políticas para descarregar pacotes confiáveis em cada nível de proteção.

Você pode usar as configurações de proteção avançadas e políticas de segurança, incluindo inspeção SSL/TLS, IPS, filtragem da web, controle de aplicativos e varredura antivírus completa para tráfego que requer a proteção completa que o XG Firewall oferece.

Arquitetura XStream

A arquitetura XStream minimiza o uso da CPU pela pilha do firewall, maximizando a disponibilidade da CPU para o Deep Inspection de pacotes. Ele fornece a plataforma de hardware e software para descarregar o processamento de pacotes durante o tempo de vida da conexão.

O plano de dados usa componentes de hardware e software, oferecendo altos níveis de eficiência de processamento. Ele contém os seguintes domínios:

Firewall Stack: a pilha do Firewall (espaço do kernel) impõe decisões das camadas 2 e 3 nos estágios de entrada e saída.

DPI Engine: O mecanismo de Deep Inspection de pacotes localizado no espaço do usuário aplica as políticas de segurança da camada 4 à 7

Outros módulos do espaço do usuário: O espaço do usuário executa aplicativos e contém software aplicativo, programas, bibliotecas e processos. No XG Firewall, ele contém o mecanismo DPI, aplicativos proxy e WAF, varredura de malware, anti-spam e mecanismos SSL VPN.

FastPath: o plano de dados descarrega o tráfego confiável para o FastPath da pilha do firewall e do mecanismo DPI durante o tempo de vida de uma conexão.

Processamento do Firewall Stack

O tráfego flui inicialmente no modo de firewall com monitoração de estado. O fluxo de processamento para a pilha do firewall é o processamento SlowPath e é o seguinte:

Ingress Stage: a pilha do firewall realiza uma inspeção com monitoramento de estado do pacote inicial de uma conexão. Ele impõe proteção DoS e spoofing, proteção contra ameaças, autenticação, firewall e regras NAT e implementa VPN, bridging, roteamento, encaminhamento e decisões de QoS.

Transferir para o DPI Engine: Depois que a pilha do firewall processa o primeiro pacote de entrada, ela transfere o pacote para o mecanismo DPI. O mecanismo DPI impõe decisões de política de segurança e transfere o pacote de volta para a pilha do firewall.

Egress Stage: a pilha do firewall implementa as políticas de origem NAT (SNAT), VPN e QoS e, em seguida, o pacote é encaminhado ao seu destino.

Descarregamento para FastPath: Depois de processar um pacote de ambas as direções para uma conexão, a pilha do firewall armazena em cache as decisões de classificação que tomou. Os pacotes subsequentes na conexão são transferidos para o FastPath.

Após o descarregamento, a pilha do firewall continua gerenciando a conexão, exigindo que a CPU controle a taxa de conexão. Se o tráfego não puder ser descarregado por qualquer motivo, a pilha do firewall continuará a processar os pacotes na conexão.

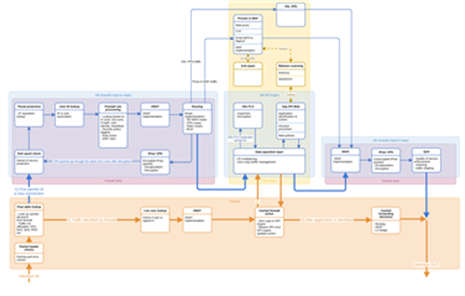

Ingress Stage

Depois de remontar os pacotes recebidos na interface SFOS, a pilha do firewall descarta os pacotes malformados, incluindo aqueles com anomalias do protocolo TCP/IP, como cabeçalhos malformados e aqueles que não atendem às especificações, como tempo limite de TCP, tamanho máximo do segmento e retransmissões.

A pilha do firewall, então, implementa o seguinte processamento no estágio de entrada:

Tráfego RED

A pilha de firewall permite a entrada de pacotes de túneis RED existentes. Essas são conexões do XG Firewall para um Remote Ethernet Device (RED) ou conexões site-to-site entre dois dispositivos do XG Firewall usando um túnel de camada 2.

Os dispositivos RED conectam escritórios remotos por meio de túneis criptografados na zona WAN. O XG Firewall na matriz e o dispositivo RED no escritório remoto contêm um mecanismo de núcleo RED, que processa o tráfego RED. As rotas estáticas determinam o roteamento do tráfego RED da filial para a matriz.

O mecanismo de núcleo RED no XG Firewall descriptografa o tráfego do escritório remoto para a matriz e o transfere para a pilha do firewall para implementar regras de firewall e NAT.

Para o tráfego de saída da matriz para o escritório remoto, a pilha de firewall implementa regras de firewall e NAT e, em seguida, transfere o tráfego para o mecanismo de núcleo RED para criptografia. Depois de criptografar o tráfego, o mecanismo de núcleo RED encaminha o tráfego para o escritório remoto. O tráfego RED não é descarregado para o FastPath.

Proteção DoS e spoof

A pilha do firewall aplica DoS (Denial of Service) e políticas de proteção contra spoofing em todo o tráfego, incluindo o tráfego que ignora a inspeção stateful do firewall por meio de ACLs de bypass de conexão criadas na interface de linha de comando. O tráfego que cruza os limites de SYN Flood, UDP, TCP e ICMP especificados nas configurações DoS são descartados.

O tráfego ignora as verificações de proteção DoS em busca de exceções especificadas nas regras de contorno DoS.

Threat Protection

A pilha do firewall verifica os endereços IP com base no banco de dados de proteção avançada contra ameaças (ATP). Se o XG Firewall estiver configurado como o servidor DNS, a pilha do firewall também verifica os nomes de domínio com o banco de dados ATP. Se encontrar os endereços IP ou nomes de domínio no banco de dados, ele executa a ação especificada no módulo ATP.

Pesquisas

A pilha do firewall procura as seguintes regras e parâmetros que correspondem aos critérios de tráfego:

- Regra de destino do NAT: para o tráfego de entrada, a pilha do firewall procura a regra de destino do NAT que corresponde à origem, destino e serviço originais do pacote e às interfaces de entrada e saída. Ele marca o pacote com o ID de regra DNAT. A tradução do endereço é feita posteriormente no processamento. A zona de destino traduzida é identificada como a zona de destino para pesquisa e processamento de regras de firewall. Por exemplo, se o endereço IP de destino traduzido do servidor da web pertencer à zona DMZ, a pilha do firewall marcará o pacote com DMZ como a zona de destino.

- Política de Roteamento SD-WAN: as rotas de política SD-WAN são combinadas com usuários e aplicativos, além dos critérios de 5-tuple. A pilha do firewall obtém os endereços IP de origem e destino, serviço, interface de entrada e o ID do usuário para a primeira conexão. O endereço IP de destino é o endereço IP de destino traduzido na pesquisa DNAT.

O pacote é marcado com a rota de política correspondente para processamento posterior no fluxo. A rota de política SD-WAN determina a interface de destino com base no gateway especificado.

Depois que o módulo do aplicativo no mecanismo DPI identifica o aplicativo, a pilha do firewall corresponde com uma rota de política SD-WAN para conexões subsequentes ao mesmo aplicativo.

A pesquisa de rota também identifica o tráfego destinado ao sistema.

- Security Heartbeat: Se Synchronized Security estiver ativado, o mecanismo Security Heartbeat compartilha o status de Heartbeat do endpoint (status de integridade) junto com o endereço IP de origem.

- Usuários: a pilha do firewall procura o ID do usuário associado ao endereço IP de origem do pacote. Ele também determina os grupos aos quais o usuário pertence.

Pesquisa e processamento de regras de firewall

A pilha de firewall corresponde a uma regra de firewall com base nos seguintes critérios de tráfego:

| Tipo | Critérios de pesquisa |

| Critérios de rede | Porta de origem e endereço IPZonas de origemPorta de destino e endereço IPZonas de destinoServiços |

| Identidade do usuário | Usuários (com base no endereço IP de origem)GruposUsuários desconhecidos |

| Status de pulsação | RedGreenYellowMissing |

Se nenhuma das regras de firewall corresponder aos critérios, a regra padrão “Drop All” (ID 0) se aplica e os pacotes são descartados. O tráfego será bloqueado se a regra de firewall correspondente tiver sua ação definida para descartar ou rejeitar.

Para o tráfego com a ação de regra de firewall definida para aceitar, a conexão é marcada com o ID da regra de firewall e as políticas de segurança especificadas na regra, como filtro da web, filtro de aplicativo, IPS e políticas de QoS. A pilha do firewall também sinaliza o registro e a verificação antivírus, se especificado na regra do firewall.

Se a identidade do usuário permanecer desconhecida, a conexão será interrompida e o Captive Portal será mostrado ao usuário. Depois que o usuário faz login por meio do Captive Portal, a identidade do usuário fica disponível e a pilha do firewall processa o pacote inicial.

Processamento de roteamento

A precedência do roteamento padrão no XG Firewall é a rota estática, rota de política SD-WAN, rota VPN.

- Static Routing: se a precedência padrão for mantida, a pilha do firewall primeiro aplica as rotas estáticas. Referem-se a redes diretamente conectadas, protocolos de roteamento dinâmico e rotas unicast.

- SD-WAN Policy Routing: Se uma rota estática não corresponder ao tráfego, a pilha do firewall implementa a rota de política SD-WAN identificada anteriormente no processo e roteia o tráfego através do gateway especificado na rota. Com base nas configurações especificadas, ele executa o failover entre os gateways primário e de backup com fallback para o balanceamento de carga do gerenciador de link WAN padrão.

Se um objeto de aplicativo for especificado na rota de política SD-WAN, uma rota de política SD-WAN sem critérios de aplicativo será correspondida para a primeira conexão. Para conexões subsequentes, uma rota de política SD-WAN baseada em aplicativo é aplicada.

- VPN Routes: Se o tráfego não corresponder às duas rotas acima, a pilha do firewall corresponderá às rotas VPN. Eles se aplicam ao tráfego IPSec a ser desencapsulado e descriptografado pela pilha XFRM.

- Default Route (WAN Link Load Balance): Se o tráfego não corresponder a nenhuma dessas rotas, a pilha do firewall aplicará a rota padrão, que é o equilíbrio de carga do link WAN entre os gateways especificados no gerenciador de link WAN.

IPSec VPN

As conexões IPSec são usadas para túneis de acesso remoto e site-to-site.

Para o tráfego de entrada que é criptografado, a pilha do firewall identifica a regra de conexão IPSec correspondente com base nos endereços IP de origem e destino e no campo do protocolo IP (ESP) no cabeçalho externo.

A pilha do firewall então transfere o tráfego VPN para a pilha XFRM. A pilha XFRM procura o valor SPI (Security Parameter Index) no cabeçalho ESP para corresponder às configurações de criptografia e autenticação. Em seguida, ele identifica a política IPSec associada ao valor SPI.

A pilha XFRM descriptografa o pacote com base na política. Ele faz uma pesquisa de rota no pacote desencapsulado e transfere o tráfego descriptografado de volta para a pilha do firewall. O pacote então passa pelos processos de pilha do firewall de DoS e proteção contra spoof para roteamento.

Egress Stage

Depois que o mecanismo de DPI aplica as políticas de segurança, o tráfego de saída é transferido para a pilha do firewall. A pilha do firewall então processa o tráfego que sai do XG Firewall. O fluxo de processamento no estágio de saída é o seguinte:

- Source NAT

- VPN IPSec

- QoS (Qualidade de Serviço)

Source NAT

A pilha do firewall aplica a regra SNAT correspondente ao tráfego de saída. Aplica SNAT a pacotes VPN IPSec se as configurações de NAT forem especificadas na conexão IPSec configurada. Se a tradução não for especificada, a regra SNAT padrão se aplica, mascarando o endereço IP de origem.

VPN IPsec

Após o roteamento, a pilha do firewall transfere os pacotes que saem da zona VPN por meio do “ipsec0” (interface virtual IPSec) para a pilha XFRM. A pilha XFRM usa os endereços e portas IP de origem e destino do pacote, o protocolo e a interface de escuta para corresponder à conexão e política IPSec. Com base nos critérios da política, a pilha XFRM criptografa e encapsula o tráfego. Em seguida, ele transfere o pacote para a pilha do firewall para processamento de saída.

QoS

A pilha do firewall implementa traffic shapping com base na política especificada na regra do firewall e envia os pacotes para a camada 2 para transmissão fora da rede. Os pacotes então saem do XG Firewall por meio da interface de saída.

Depois que o primeiro pacote de cada conexão flui pela pilha do firewall, uma decisão de classificação é feita. O tráfego que não requer processamento do mecanismo de DPI é transferido para o FastPath.

Módulos de espaço de usuário

O espaço do usuário contém os seguintes módulos:

- Proxies e WAF

- Verificação de malware

- Anti-spam

- VPN SSL

- DPI Engine

Os detalhes do módulo são os seguintes:

Proxies e WAF

Este componente contém os mecanismos de proxy da web, FTP, e-mail e WAF.

Web Proxy

O proxy da web opera no espaço do usuário, mas não no mecanismo DPI. Se a filtragem de proxy da web (em vez do DPI Engine) for especificada na regra de firewall, o tráfego será transferido para o mecanismo de proxy da web. O mecanismo descriptografa o tráfego HTTPS na porta 443 padrão, identifica a categoria e aplica a política da web especificada.

A varredura de conteúdo da web ocorre no mecanismo antivírus em tempo real ou no modo batch com base nas configurações de varredura definidas no módulo da web. Mesmo quando o proxy da web é selecionado, a filtragem de conteúdo da web em portas não padrão ocorre no DPI Engine.

No entanto, se o proxy da web não for selecionado na regra de firewall, o DPI Engine implementa a filtragem da web, incluindo a descriptografia HTTPS com base em regras de inspeção SSL/TLS. Ele também impõe configurações de política da web e varredura de conteúdo.

Proteção FTP

A proteção para transferências de arquivos ocorre aqui. Você define as configurações de digitalização de FTP na regra de firewall.

Proteção de email

A pilha do firewall encaminha o tráfego SMTP/S, POP/S e IMAP/S para o mecanismo de e-mail. O mecanismo processa emails nos modos MTA (Mail Transfer Agent) e proxy transparente. Dependendo do modo em que o XG Firewall é implantado, ele aplica políticas SMTP, POP e IMAP para spam e malware.

O mecanismo criptografa o tráfego de saída com base no modelo de criptografia SPX e descriptografa o tráfego de entrada com base nas configurações de e-mail. O mecanismo de e-mail envia pacotes para o mecanismo antivírus para processamento de malware e para o mecanismo anti-spam para verificação de spam.

WAF (proteção do servidor Web)

O proxy reverso processa conexões de entrada para aplicativos da web hospedados na rede.

A pilha do firewall identifica a regra WAF com base na porta e no endereço IP de destino, que é uma interface WAN ou endereço IP público, e transfere os pacotes para o mecanismo WAF. O mecanismo WAF se comunica com o banco de dados e aplica as configurações e modificações especificadas na regra WAF, como uma reescrita de HTML. Em seguida, ele envia uma resposta ao cliente (navegador).

Se a autenticação baseada em formulário estiver configurada, o mecanismo WAF mostra uma página de login, executando a autenticação de proxy reverso. Depois que o usuário é autenticado, o mecanismo WAF executa as modificações especificadas.

Se o nome de domínio não estiver configurado no WAF, o mecanismo mostrará uma página de erro. Uma página de erro também é exibida quando o mecanismo WAF bloqueia solicitações com base na verificação de malware ou nos resultados do filtro de ameaças comuns (CTF). O tráfego WAF não é descarregado para o FastPath.

Verificação de malware

Este componente contém verificação antivírus e Sandstorm.

Antivírus

A verificação antivírus ocorre para tráfego da web, FTP, e-mail e WAF. O XG Firewall executa varredura de antivírus em streaming. Se o mecanismo DPI passar um veredicto de que o tráfego é seguro, a verificação antivírus não ocorre para o tráfego que flui pelo mecanismo DPI.

SandStorm

Os arquivos são enviados para serem abertos em um data center Sandstorm na nuvem por meio de uma conexão segura com base em suas configurações. Você pode excluir tipos de arquivo específicos em anexos de e-mail e downloads da web da análise do Sandstorm.

Anti-spam

Os pacotes são enviados ao módulo anti-spam para verificação de spam com base nas configurações das políticas SMTP.

SSL VPN

O XG Firewall escuta na porta padrão 8443 sobre os protocolos TCP e UDP para pacotes SSL VPN. A ACL de serviço local deve permitir o acesso SSL VPN para as zonas de origem e destino do pacote.O XG Firewall implementa VPN baseada em SSL/TLS usando OpenVPN, que é executado no espaço do usuário.

Para o tráfego SSL VPN de entrada, o OpenVPN descriptografa o pacote e o envia para a pilha do firewall usando a interface TUN. Os pacotes descriptografados passam então pelo processamento regular da pilha do firewall.

Para o tráfego de saída SSL VPN, a pilha do firewall roteia pacotes para a interface tun0 com base na entrada de roteamento adicionada para o destino quando o túnel SSL VPN é ativado. Os pacotes são transferidos por meio da interface tun0 para OpenVPN no espaço do usuário. A pilha OpenVPN criptografa os pacotes e os transfere para a pilha do firewall para encapsulamento e implementação de QoS.

DPI Engine

Após o estágio de entrada, o mecanismo DPI aplica políticas de segurança com base na marcação realizada durante a consulta de regra de firewall. O mecanismo está no espaço do usuário e aplica as seguintes regras e políticas de segurança:

- Inspeção SSL / TLS

- Identificação e controle de aplicativos

- Prevenção de intrusão

- Filtragem da Web com o DPI Engine

O DPI Engine inspeciona o tráfego da camada 4 a 7 usando processamento de fluxo. As decisões de descarregamento são tomadas em cada estágio do processamento de segurança com base nos veredictos passados pelos módulos de segurança.

A pilha do firewall transfere o primeiro pacote para o mecanismo DPI para impor as políticas de segurança e categorizar o tráfego. Para os pacotes subsequentes, que são descarregados para o FastPath, o FastPath transfere os pacotes para o mecanismo DPI.

A transferência de pacotes ocorre por meio da camada DAQ (Data Acquisition). Depois de aplicar as políticas de segurança, o mecanismo DPI transfere o tráfego de volta através da camada DAQ para a pilha do firewall ou FastPath, dependendo do sistema que enviou os pacotes.

A camada DAQ fornece um caminho direto para o hardware gravar buffers de pacotes no espaço de endereço do mecanismo DPI, garantindo buffers de zero-copy. Ele também fornece multiplexação de E/S e roteamento de buffers de pacotes compartilhados entre os componentes do mecanismo DPI para que os pacotes sejam movidos para dentro e para fora do mecanismo DPI rapidamente.

Identificação e controle de aplicativos

Os pacotes iniciais de uma conexão são entregues ao mecanismo DPI para identificação do aplicativo. O mecanismo classifica o aplicativo após aproximadamente oito pacotes e fornece um veredito de política para o controle do aplicativo.

O veredicto também pode incluir um novo comportamento de encaminhamento, que é implementado em conexões subsequentes que contêm o aplicativo identificado. O veredicto também pode incluir novos parâmetros de QoS, que são implementados na conexão atual. A camada DAQ comunica essas decisões à pilha do firewall.

Prevenção de intrusão

O IPS pode passar um veredicto para interromper o processamento de segurança com base em fatores, como uma assinatura segura ou veredicto da SophosLabs, veredictos anteriores ou uma política IPS correspondente com uma regra de sessão de bypass anexada a ela. Para arquivos que precisam de verificação antivírus, os pacotes são compartilhados com o módulo antivírus.

Inspeção SSL/TLS

A inspeção SSL/TLS deve ser ativada para impor a inspeção e a descriptografia. Para tráfego não criptografado, o módulo SSL/TLS informa à camada DAQ que o processamento SSL/TLS não é necessário para o fluxo.

Para tráfego criptografado, o mecanismo DPI modifica o tráfego para realizar a inspeção man-in-the-middle. O mecanismo continua a modificar o tráfego durante todo o tempo de vida da conexão para garantir que a conexão não seja interrompida devido à modificação. Após a descriptografia, os outros módulos no mecanismo DPI executam o processamento de segurança.

Filtragem da web com mecanismo DPI

O mecanismo DPI aplica a política da web e permite ou bloqueia o tráfego da web com base nos resultados da verificação e na categoria da web, grupo de URL, tipo de arquivo e atividade do usuário especificada na política da web. Quando o mecanismo DPI é selecionado na regra de firewall, o mecanismo executa a filtragem de conteúdo da web em portas padrão e não padrão. Quando a filtragem da web se aplica ao tráfego, a varredura do tráfego da web continua até o final do fluxo, dependendo das respostas HTTP que são retornadas. Os pacotes são transferidos para o módulo antivírus para verificação.

O tráfego é então descarregado para o FastPath. O tráfego pode não ser totalmente descarregado devido à inspeção SSL/TLS e à filtragem da web. O tráfego totalmente descarregado atinge o corte do SlowPath.

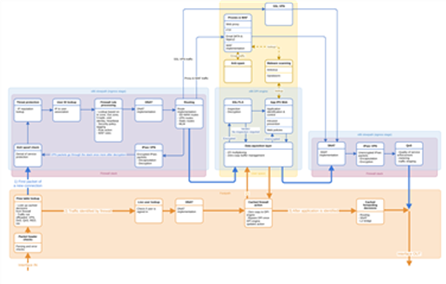

Como funciona o FastPath

O primeiro pacote de cada conexão flui pela pilha do firewall. Depois que o primeiro pacote de cada direção passa pela pilha do firewall, a pilha do firewall classifica totalmente o fluxo. O plano de dados então descarrega parte ou todo o processamento dos pacotes subsequentes da CPU para o FastPath durante o tempo de vida da conexão. Esses pacotes não requerem processamento adicional para verificar sua identidade e destino.

Para o processamento de segurança, o pacote inicial da pilha do firewall e os pacotes descarregados do FastPath são entregues ao mecanismo DPI por meio da camada DAQ. O FastPath fornece um caminho eficiente de zero-copy para o mecanismo DPI. A capacidade de entregar pacotes diretamente aos buffers do mecanismo DPI elimina a necessidade de reter cópias na memória do kernel.

O mecanismo DPI processa aproximadamente oito pacotes antes de determinar que o tráfego é seguro. Depois de passar um veredicto de que o tráfego é seguro, o plano de dados descarrega parte ou todo o processamento de segurança dos pacotes subsequentes para o FastPath, completando o processo de descarregamento para a conexão.

Nos pacotes descarregados, o FastPath implementa as decisões de classificação tomadas pela pilha de firewall e o mecanismo DPI.

O plano de dados usa o hardware para armazenar em cache as decisões de classificação, como encapsulamento, desencapsulamento, roteamento e decisões de comutação e veredictos da política de segurança. O plano de dados programa um cache de conexão, contendo as decisões de classificação, com FastPath. O FastPath atua apenas com base nessas decisões de classificação.

Algum ou todo o processamento de pacotes na conexão é transferido para o FastPath das CPUs de uso geral x86. O descarregamento alivia a carga no hardware x86. O FastPath aplica as decisões de classificação aos pacotes subsequentes na conexão. O FastPath suporta processadores de rede programáveis que podem realizar as operações do plano de dados na taxa da sua LAN.

O FastPath pode rastrear conexões individuais com estado, processando os pacotes totalmente, sem consumir largura de banda PCIe, ciclos de CPU x86 e largura de banda de memória. O descarregamento alivia a carga no hardware e acelera o processamento de segurança.

Para aproveitar as vantagens do processamento FastPath com velocidade da LAN, consulte Como usar regras e políticas para alavancar o FastPath.

Traduzido e adaptado do Original em: http://community.sophos.com/products/xg-firewall/f/recommended-reads/122357/life-of-a-packet—sophos-xg-v18-0