Um hacker publicou uma lista de exploits de uma linha para roubar credenciais VPN de quase 50.000 dispositivos VPN Fortinet.

Presentes na lista de alvos vulneráveis estão domínios pertencentes a bancos de grande porte e organizações governamentais de todo o mundo.

Pesquisadores encontram milhares de alvos

A vulnerabilidade a que nos referimos aqui é CVE-2018-13379, uma falha de path traversal que afeta um grande número de dispositivos Fortinet, FortiOS SSL VPN não corrigidos.

Explorando esta vulnerabilidade, invasores remotos não autenticados podem acessar arquivos de sistema por meio de solicitações HTTP especialmente criadas.

A exploração postada pelo hacker permite que os invasores acessem os arquivos sslvpn_websession de VPNs Fortinet para roubar credenciais de login. Essas credenciais roubadas podem então ser usadas para comprometer uma rede e implantar ransomware.

Embora o bug de 2018 tenha sido divulgado publicamente há mais de um ano, os pesquisadores identificaram cerca de 50.000 alvos que ainda podem ser alvos de invasores.

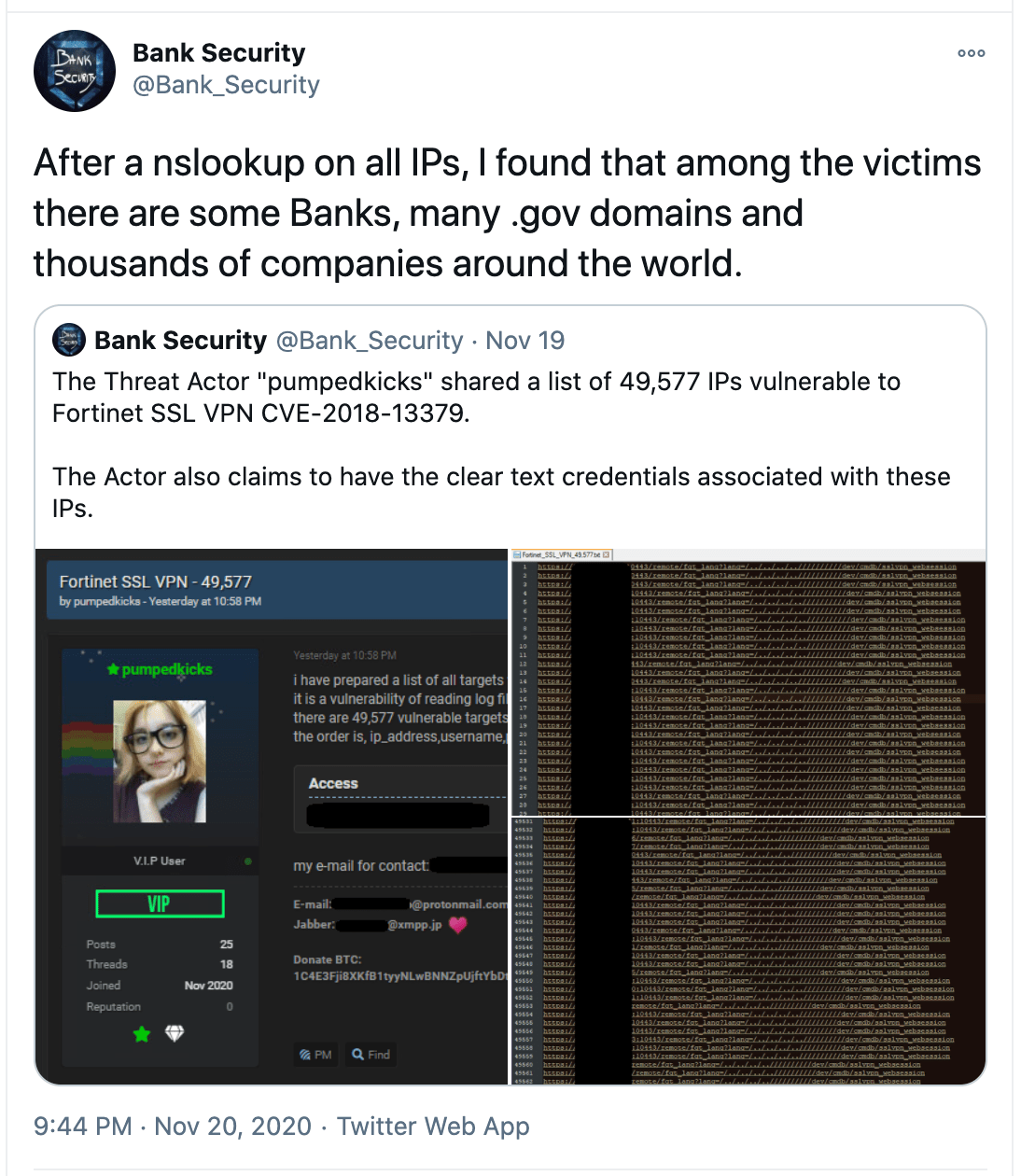

Esta semana, o analista de inteligência de ameaças Bank_Security encontrou um tópico de fórum de hackers onde um ator de ameaças compartilhou uma grande lista de 49.577 dispositivos de tais alvos exploráveis.

Fonte: Twitter

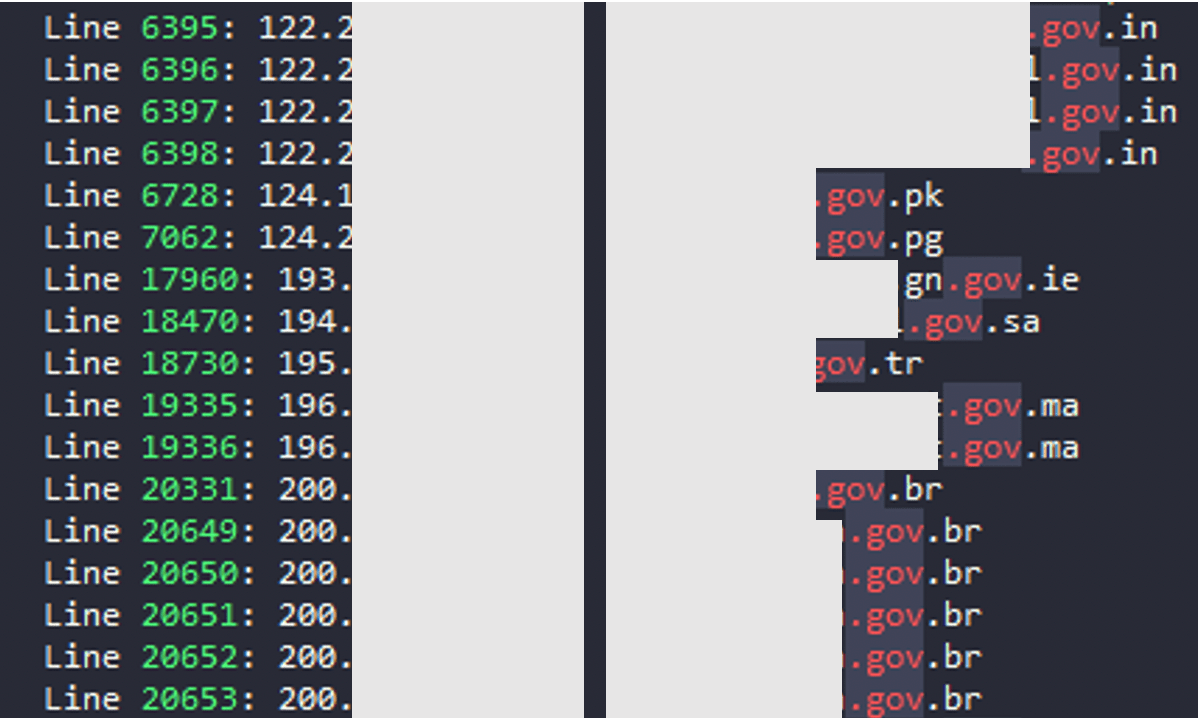

Depois de analisar a lista, verificou-se que os alvos vulneráveis incluíam domínios governamentais de todo o mundo e aqueles pertencentes a bancos e financeiras conhecidas.

Bancos, financeiras e organizações governamentais vulneráveis

Conforme observado pelo BleepingComputer, dos 50.000 domínios, mais de quatro dúzias pertenciam a bancos, financeiras e organizações governamentais de renome.

Fonte: BleepingComputer

O Bank Security disse ao BleepingComputer que depois de ver a postagem no fórum, ele começou a analisar a lista de IPs para identificar se todas as organizações foram afetadas.

“Para descobrir melhor quais empresas foram afetadas, lancei um nslookup em todos os IPs da lista e, para muitos deles, encontrei o domínio associado.”

O analista então refinou os resultados obtidos para identificar nomes de domínio associados a organizações de interesse e bancos notáveis.

O analista disse ainda ao BleepingComputer, embora este seja um bug antigo e trivial de explorar, as organizações têm um processo de correção “muito lento”, permitindo que os invasores continuem explorando bugs conhecidos:

“Esta é uma vulnerabilidade antiga, bem conhecida e facilmente explorada. Os invasores já a usam há muito tempo. Infelizmente, as empresas têm um processo de patching muito lento ou um perímetro de exposição descontrolado na Internet e, por esse motivo, os invasores conseguem explorar essas falhas para comprometer empresas em todos os setores com relativa simplicidade. “

Conforme relatado pelo BleepingComputer no mês passado, a mesma falha foi aproveitada por invasores para invadir os sistemas de apoio às eleições do governo dos EUA.

Os administradores de rede e profissionais de segurança são, portanto, incentivados a corrigir essa vulnerabilidade severa imediatamente.

Atualização, 23 de novembro de 2020:

A Fortinet emitiu uma declaração com relação a esta vulnerabilidade:

“A segurança de nossos clientes é nossa primeira prioridade. Em maio de 2019, a Fortinet emitiu um comunicado PSIRT sobre uma vulnerabilidade SSL que foi resolvida e também se comunicou diretamente com os clientes e novamente por meio de postagens de blog corporativo em agosto de 2019 e julho de 2020, recomendando fortemente uma atualização”, disse um porta-voz da Fortinet à BleepingComputer.

“Na última semana, comunicamos a todos os clientes, notificando-os novamente sobre a vulnerabilidade e as etapas para mitigá-los. Embora não possamos confirmar se os vetores de ataque para este grupo ocorreram por meio desta vulnerabilidade, continuamos a orientar os clientes a implementar a atualização e mitigações. Para obter mais informações, visite nosso blog atualizado e consulte imediatamente o comunicado de maio de 2019 [PSIRT]”, conclui a Fortinet.

do Originl em: https://www.bleepingcomputer.com/news/security/hacker-posts-exploits-for-over-49-000-vulnerable-fortinet-vpns/