Um hacker publicou uma lista de credenciais para quase 50.000 sistemas de rede privada virtual Fortinet Inc. FortiGate conectados à Internet que podem ser explorados usando uma vulnerabilidade conhecida.

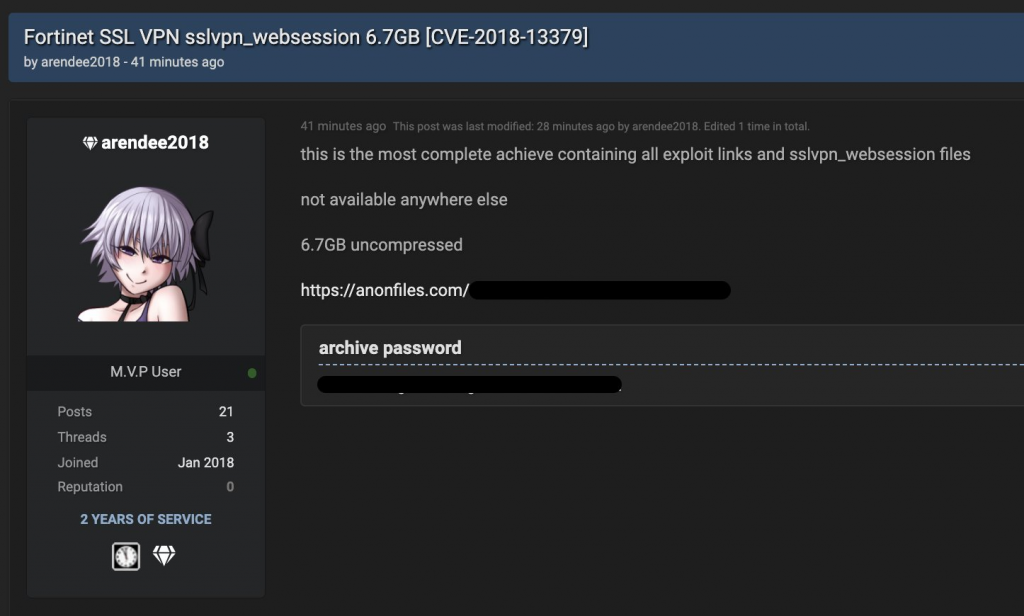

O banco de dados descompactado de 6,7 gigabytes está sendo oferecido em fóruns de hackers populares e é considerado “o mais completo alcance contendo todos os links de exploração e arquivos de sessão da web sslvpn com nome de usuário e senhas”. A pessoa que oferece o banco de dados, usando o nome arendee2018, também afirma que o banco de dados contém links e todos os arquivos de sessões da web dos dispositivos Fortinet.

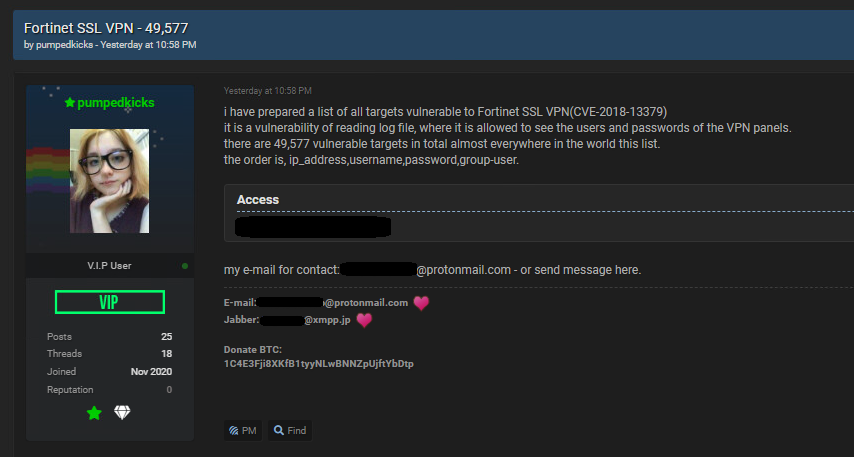

Os dados tiveram sua origem em dados roubados em 19 de novembro por um hacker conhecido pelo nome de “pumpedkicks”, que publicou uma lista de exploits de uma linha para Fortinet FortiGate IPs contendo uma vulnerabilidade classificada como CVE-2018-13379, relatou HackRead. O novo banco de dados publicado usou os exploits publicados para compilar credenciais e outros dados relacionados.

A vulnerabilidade foi descoberta por pesquisadores em Taiwan em agosto de 2018 e é descrita como uma “vulnerabilidade pass transversal no portal da web FortiOS SSL VPN que “pode” permitir que um invasor não autenticado baixe arquivos de sistema FortiOS por meio de solicitações de recursos HTTP especialmente criadas. ”A Fortinet então lançou um patch para a vulnerabilidade em maio de 2019 e alertou os clientes sobre a necessidade de aplicar o patch novamente em agosto de 2019 e julho. Infelizmente, nem todas as empresas e usuários aplicam atualizações de segurança regularmente, deixando-os vulneráveis a hackers.

Em julho, a Fortinet alertou que grupos avançados de ameaças persistentes – incluindo APT 29, também conhecido como Cozy Bear – estavam usando a vulnerabilidade para atingir o desenvolvimento da vacina COVID-19 no Canadá, EUA e Reino Unido. O aviso de que a vulnerabilidade estava sendo explorada para atingir a pesquisa COVID-19 também foi feita pelo UK National Cyber Security Centre e pelo Communications Security Establishment do Canadá, com o apoio da Agência de Infraestrutura e Segurança Cibernética do Departamento de Segurança Interna dos EUA em 16 de julho.

Todos os clientes Fortinet tem sido alertados, caso ainda não o tenham feito, a atualizar imediatamente todos os sistemas FortiGate para os últimos lançamentos de firmware e validar que todos os usuários locais SSL-VPN são esperados, com endereços de e-mail corretos atribuídos e para realizar uma redefinição de senha de todos os usuários.

“Neste incidente, a exploração do CVE específico permitiu que um invasor não autenticado baixasse arquivos do sistema por meio de solicitações de recursos HTTP exclusivamente criadas”, disse Vinay Sridhara, diretor de tecnologia da empresa de transformação de postura de segurança Balbix Inc. , à SiliconANGLE. “Usando elementos especiais como separadores ‘..’ e ‘/’, os invasores podem contornar o local restrito para acessar arquivos ou diretórios que estão em outro lugar no sistema.”

Sridhara acrescentou que cerca de 50.000 registros pertencentes a bancos, telecomunicações e organizações governamentais foram expostos por este vazamento de dados, incluindo informações relacionadas à sessão e nomes de usuário e senhas em texto simples de usuários Fortinet VPN. “O que é mais preocupante é que, mesmo que a vulnerabilidade seja corrigida, as credenciais ainda estão em risco de ataques de enchimento de credenciais”, disse ele.

do original em: https://siliconangle.com/2020/11/25/hacker-publishes-credentials-stolen-fortinet-fortigate-vpns/