Por Greg Iddon

TL; DR

- Aplicar Patch somente não é suficiente

- Busque suas janelas de exposição

- Pesquise em suas janelas de exposição por indicadores de comprometimento, uso indevido e persistência

- A Microsoft publicou orientações para quem faz as pesquisas

- A Sophos também publicou orientações para quem faz as pesquiss

- Siga a Estrutura Investigativa da Sophos para observáveis

- Se você estiver comprometido e precisar de ajuda, ligue para nossa equipe de Resposta Rápida

- Se você está seguro, analise seus recursos de detecção e resposta de ameaças antes do próximo ataque

Na esteira das recentes vulnerabilidades de alta gravidade do Microsoft Exchange que foram exploradas in-the-wild por Hafnium, DearCry, e um número crescente de outros grupos de ameaças, é essencial entender um fato simples: corrigir por si só não é suficiente.

Patching protege você no futuro. Cobre um buraco através do qual um adversário pode violar sua rede e ganhar um ponto de apoio dentro dela. Mas um patch, na maioria dos casos, não fará nada para impedir um adversário que já se esgueirou por aquele buraco, abusando de uma vulnerabilidade não corrigida.

Não se engane, patching é uma ação crucial para mitigar o risco de uma vulnerabilidade de software, mas quando uma vulnerabilidade se tornou de conhecimento público ou foi explorada antes de um patch ser lançado, é fundamental para caçar ameaças e analisar a atividade do sistema em toda sua janela de exposição.

Janelas de exposição

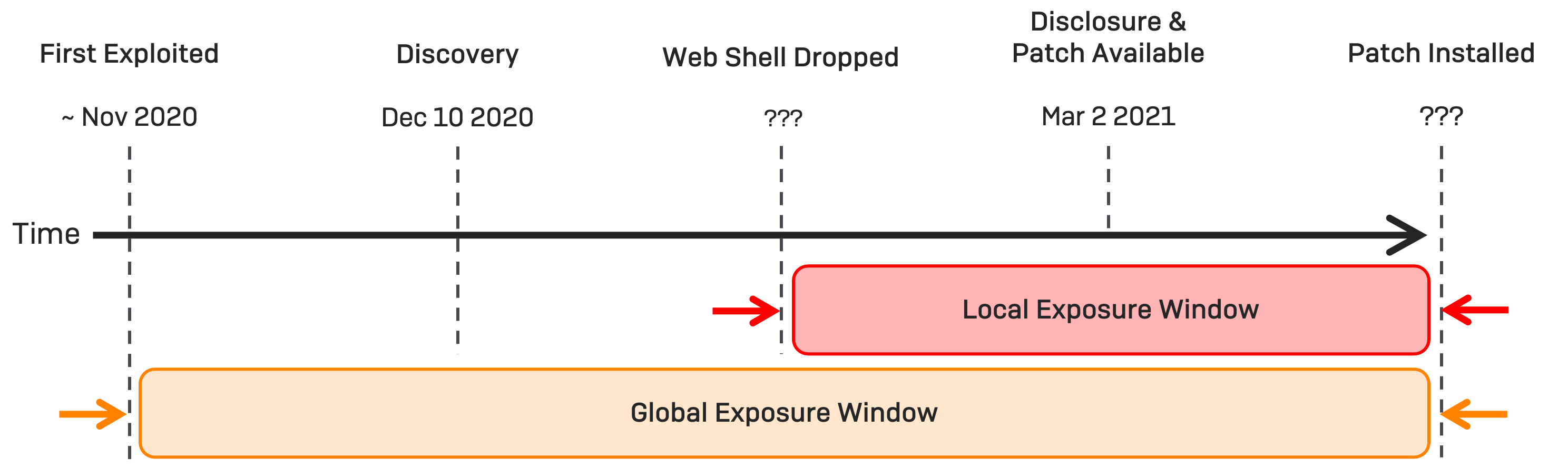

Quando uma vulnerabilidade de software é anunciada publicamente, uma janela de exposição é aberta. A janela é o tempo entre dois eventos cruciais: o primeiro sinal de um abuso da vulnerabilidade e o momento em que você aplicou um patch disponível ou de outra forma mitigou a ameaça.

Uma janela de exposição permite que você controle o tempo quando a atividade adversária pode ter ocorrido e comece a caçar ameaças entre esses pontos no tempo.

Sua janela de exposição local é o tempo entre o primeiro indicador de ataque (IOA) ou indicador de comprometimento (IOC) identificado em sua rede ou em suas bordas e o momento em que você instalou o patch relevante para a vulnerabilidade. Se não houver IOCs ou IOAs em sua rede, a data da divulgação pública da vulnerabilidade pode ser usada.

Para muitos, shells da web começaram a aparecer em seus servidores Exchange a partir de 27 de fevereiro de 2021, quando o Hafnium e outros começaram a explorar em massa as vulnerabilidades.

Sua janela de exposição global começa com o primeiro abuso conhecido ou a divulgação pública da vulnerabilidade, o que ocorrer primeiro, e termina quando você instala o patch relevante.

Relatórios de inteligência publicados mostram uma variedade de vezes em que a janela de exposição global se abriu, com muitas equipes de segurança identificando a exploração bem-sucedida em janeiro de 2021; no entanto, há comentários anedóticos nas mídias sociais que sugerem que a exploração pode ter ocorrido desde novembro de 2020.

Para ProxyLogon / Hafnium, seus níveis de exposição local e global serão mais ou menos assim:

Timeboxing e caça dentro de sua janela de exposição

A correção nos fornece um dos carimbos de data / hora necessários para definir o tempo de uma janela de exposição – a hora em que a janela foi fechada – no entanto, também precisamos identificar quando essa janela foi aberta.

Sabemos que a janela de exposição global abriu em algum momento entre novembro de 2020 e janeiro de 2021. No entanto, identificar quando a janela de exposição local foi aberta requer que IOCs ou IOAs sejam procurados para identificar se uma vulnerabilidade foi explorada e, se tiver, extrair carimbos de data / hora de observáveis para ajudar na redução do tempo e na caça às ameaças subsequentes para a atividade adversária.

A orientação recente da Microsoft para quem faz as pesquisas fornece uma análise detalhada de como identificar se você foi comprometido por meio das vulnerabilidades recentes do Microsoft Exchange.

A partir desta orientação, pode-se extrapolar dois riscos principais devido a essas vulnerabilidades: acesso não autorizado a e-mail e a implantação de shells da web.

Acesso não autorizado a e-mail

Primeiro, você precisa revisar a saída de Test-ProxyLogon.ps1 e procurar a presença de, Cve-2021-26855.csv pois isso indicará a exploração bem-sucedida da vulnerabilidade de falsificação de solicitação do lado do servidor.

Se o .csv contiver referências na coluna AnchorMailbox, /ews/exchange.asmx? isso indica que um invasor pode ter exfiltrado o email. Para investigar, você precisará revisar os logs do Exchange localizados em <Exchange install path>\V15\Logging\EWS

Implantação de web shells

Usando as ferramentas disponibilizadas pela Microsoft em sua orientação para quem faz as pequisas, ou se você estiver usando o Sophos Intercept X EDR, aproveite nossas orientações e consultas para identificar a presença de shells da web implantados por um adversário.

Se os shells da web estiverem presentes, você deve revisar a possível atividade de comando para revelar as ações executadas pelo adversário.

Os shells da Web permitem que um adversário emita comandos remotamente para o seu servidor e orquestre o resto do ataque. Se eles implantaram um dentro de sua rede com sucesso, ele pode ser usado para qualquer coisa. Portanto, devemos revelar o que um adversário fez com aquele projétil e entender que impacto ele pode ter causado.

Atividade adversária

Use a tecnologia EDR, como Sophos Intercept X EDR , para pesquisar em suas janelas de exposição para identificar a atividade adversária. O EDR nos fornece um registro histórico da telemetria do sistema, como execuções de comandos e atividades de processo, que podemos pesquisar retrospectivamente.

Primeiro, sua janela de exposição local deve ser revisada, pois este é o período de maior risco. Depois de concluído e você tiver alta confiança em suas descobertas, sua janela de exposição global deve ser revisada.

Dentro de cada janela, conduza uma revisão de toda e qualquer atividade buscando comportamento anômalo, acesso a arquivos, movimento lateral, escalonamento de privilégios, exfiltração, implantação de código adicional, modificações de configuração, etc.

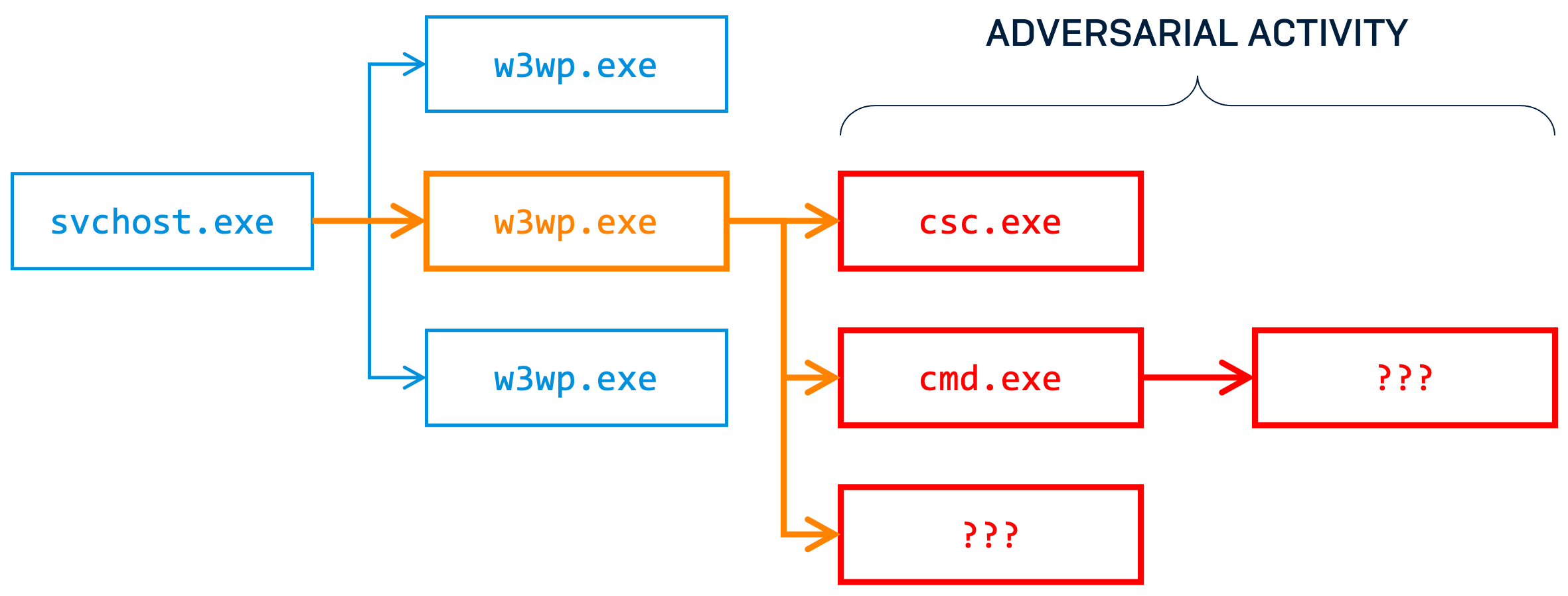

O cenário mais comum observado pelo Sophos Managed Threat Response (MTR) é onde o processo pai está w3wp.exe ou um workerprocess.exe com atividade maliciosa originada desses processos.

Também vimos muitas compilações em tempo real de assemblies C# .NET usando csc.exe e, com este, você procura DLLs suspeitas no seguinte diretório:

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Temporary ASP.NET Files\root\%

É importante notar que, embora o comportamento acima tenha sido observado em várias redes diferentes pelo MTR do Sophos, a natureza das vulnerabilidades significa que há potencial para a ocorrência de diferentes cenários. Recomendamos enfaticamente que você use a timebox de suas janelas de exposição para revisar todas as atividades do sistema, especialmente nas proximidades e após o momento em que o shell da web foi implantado pelo adversário.

Estrutura investigativa Sophos

Manter o foco durante uma investigação não é uma tarefa fácil. Analisar dados e seguir trilhas pode levá-lo a muitas tocas de coelho diferentes. Manter o objetivo requer uma abordagem metódica.

No Sophos MTR, usamos nossa própria estrutura de investigação, que chamamos de Detecção e Resposta de Ameaças (ou TDR para abreviar). Já escrevemos sobre nossa estrutura antes e as ferramentas contidas o ajudarão tanto durante uma investigação quanto na preparação para o próximo incidente em potencial.

Conheça suas capacidades e limitações

Conduzir investigações após grandes incidentes como Hafnium / ProxyLogon requer tempo e experiência. Para muitas organizações, ter certeza de que não há atividade adversária em sua rede está simplesmente fora do escopo da capacidade atual de sua equipe.

Se você acredita que está enfrentando uma ameaça ativa que explorou as vulnerabilidades no Microsoft Exchange, especialmente se você conseguiu identificar a presença de shells da web, o Sophos Rapid Response está aqui para ajudar e garantir que os adversários sejam ejetados de sua rede.

Se você não está enfrentando uma ameaça ativa, mas deseja que uma equipe de especialistas vigie sua rede 24 horas por dia, 7 dias por semana, identificando, investigando e respondendo a ameaças que escaparam de suas defesas, o Sophos Managed Threat Response está aqui para ajudar.

Finalmente, se você é uma das organizações sortudas que não teve servidores Microsoft Exchange vulneráveis explorados e sua investigação não mostrou nenhum sinal de shells da Web ou atividade adversária, reserve um tempo para revisar seus recursos de detecção e resposta de ameaças antes do próximo ataque.

Incidentes importantes como o ProxyLogon são experiências de aprendizado poderosas e, ao compreender o vetor de ameaça e o comportamento adversário exibido após a exploração, você pode adicionar recursos de detecção e resposta inestimáveis para acelerar investigações futuras e evitar ameaças futuras.

do Original em: https://news.sophos.com/en-us/2021/03/25/patching-alone-is-not-enough-investigate-your-exposure-windows/