Segurança retrospectiva: coisas que as vítimas de violação gostariam de ter feito

Este artigo faz parte de uma série que visa educar os profissionais de segurança cibernética sobre as lições aprendidas pelas vítimas de violação. Cada lição incluirá recomendações simples, muitas das quais não exigem que as organizações comprem nenhuma ferramenta.

A autenticação multifator (MFA) é uma medida de segurança que requer duas ou mais provas de identidade para conceder acesso. Em outras palavras, você precisa de mais do que apenas uma senha para ter acesso. Uma senha de uso único, reconhecimento facial ou impressão digital também pode ser necessária como uma verificação de segurança adicional.

Todo administrador conhece os benefícios da MFA para acessar aplicativos de negócios. Eles mantêm nossos dados do Office365 e do Salesforce seguros, mesmo que um adversário obtenha, adivinhe, compre ou force um nome de usuário e senha.

No entanto, quando os aplicativos foram movidos para a nuvem, os consoles de login desses aplicativos também foram expostos à Internet. A administração e a segurança do sistema também passaram a ser gerenciadas ‘da nuvem’ e, portanto, também precisam de MFA.

A técnica MITRE ATT&CK T1078 (‘Contas válidas’) descreve como os agentes de ameaças usam contas válidas para obter acesso inicial à rede, evitar defesas, obter persistência e escalar seus privilégios.

Essas táticas, por sua vez, permitem que várias defesas sejam contornadas, incluindo antivírus, controle de aplicativos, firewalls, sistemas de detecção / prevenção de intrusão e controles de acesso ao sistema. O uso não autorizado de contas válidas é muito difícil de detectar, pois elas se parecem muito com os negócios de sempre.

Contas válidas é uma das 5 principais técnicas que a Sophos observou para acesso inicial (https://attack.mitre.org/tactics/TA0001/) conforme relatado no Active Adversary Playbook de 2021. Algumas ferramentas de administração (por exemplo, Solarwinds, Webroot, Kaseya e Connectwise) foram usadas para entregar cargas maliciosas.

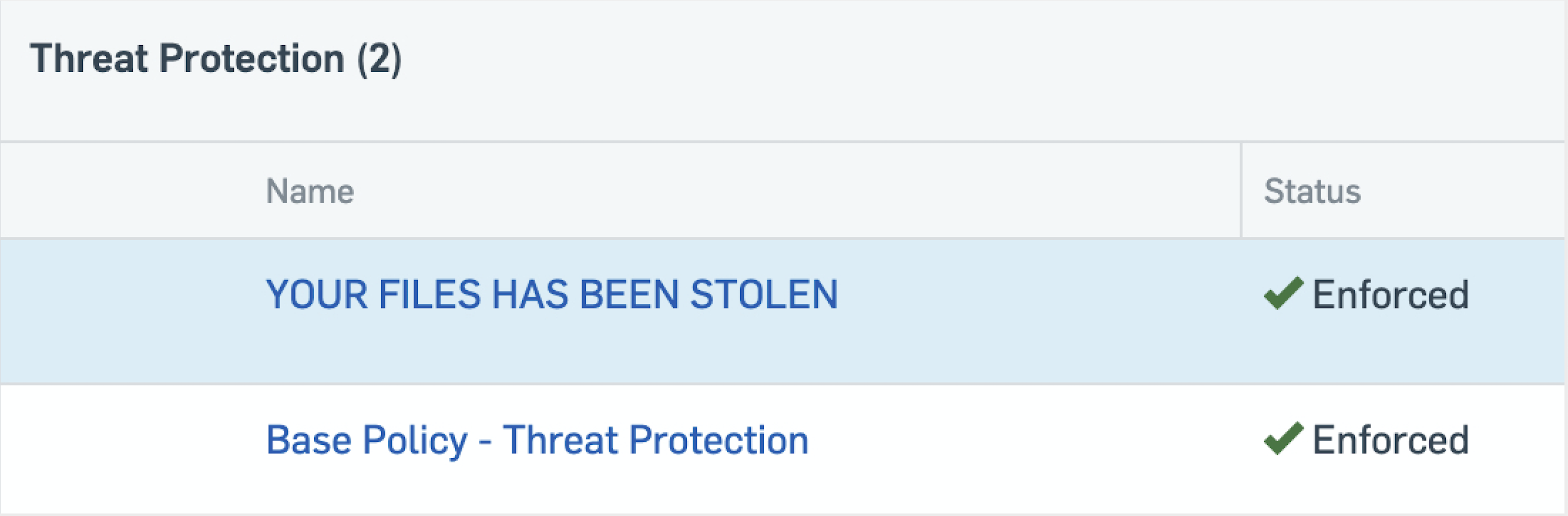

O que acontece quando um agente de ameaças obtém acesso a um console de segurança? No exemplo abaixo, o agente da ameaça simplesmente escreveu sua própria política e desativou todas as configurações de segurança.

Mesmo os sistemas de administração de segurança no local ainda devem usar o MFA, se possível – a vida é mais fácil para um adversário se ele puder simplesmente desligar suas soluções de segurança antes de implantar o malware. Se você usa uma VPN para acessar a rede, é altamente recomendável ativar o MFA também.

A ativação da MFA para as ferramentas de administração e segurança do sistema atinge três objetivos:

- Reduz o risco de acesso por pessoas não autorizadas

- Gera alertas para tentativas de acesso, permitindo que um administrador bloqueie tentativas futuras conforme necessário

- Impede o compartilhamento de contas, garantindo trilhas de auditoria precisas que podem vincular o comportamento a um usuário específico

Habilitar a MFA geralmente não custa nada além do seu tempo. Se você está ignorando banners gigantes de ‘Ativar MFA’ em seus consoles, já passou da hora de tomar essa ação. Se o seu fornecedor de segurança não oferece opções de MFA, é hora de perguntar por que não?

do original em: https://news.sophos.com/en-us/2021/07/16/hindsight-1-enforce-mfa-for-system-administration-and-security-consoles/