Visão geral

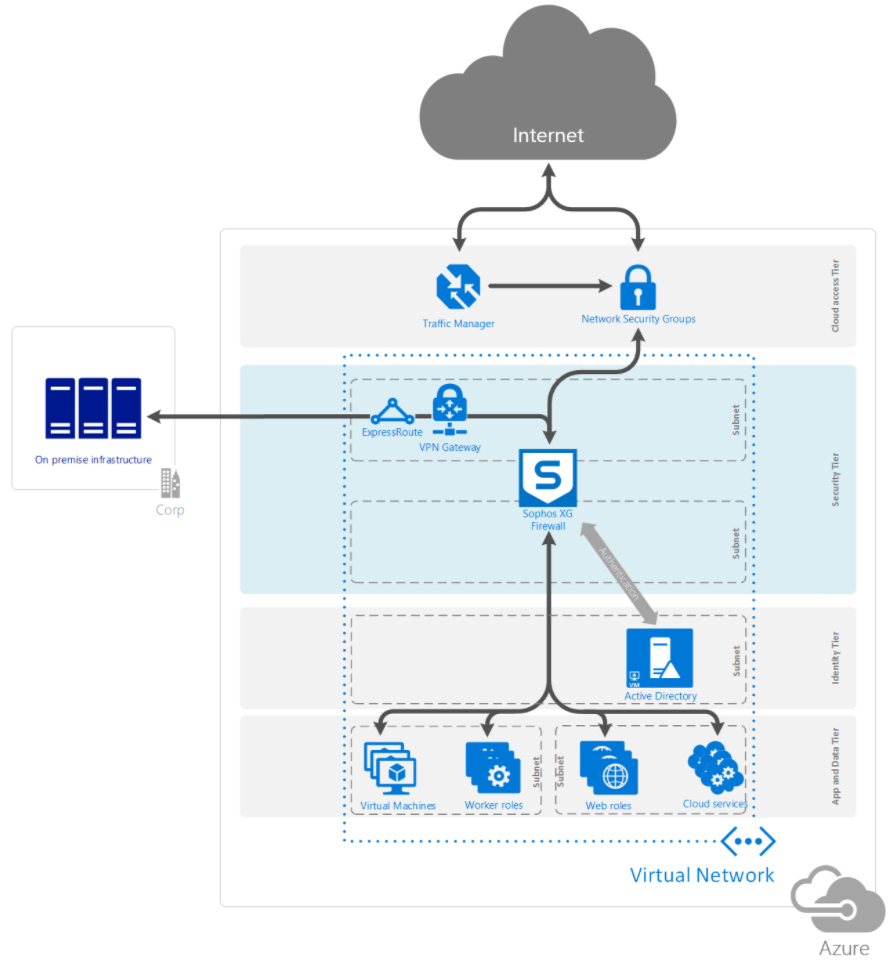

Este artigo da base de conhecimento detalha como implantar o Sophos XG Firewall DMZ no Microsoft Azure usando uma arquitetura de NIC dupla. Essa arquitetura tem a vantagem de poder usar o Sophos Synchronized Security.

A DMZ pode ser implantada como uma DMZ privada ou uma DMZ pública:

- Uma DMZ privada é a camada de segurança que trata da conectividade com o mundo exterior, ou seja, a Internet.

- Uma DMZ pública é a camada de segurança que lida com a conectividade híbrida.

A Microsoft recomenda que a DMZ privada e pública sejam separadas.

As seguintes seções são cobertas:

- Pré-requisitos

- Implante o Sophos XG Firewall no Azure

- Configurar o Sophos XG Firewall

- Ative o Sophos XG Firewall

- Execute a configuração básica no XG Firewall

- Crie uma sub-rede de gerenciamento e configure o tráfego para fluir pelo Sophos XG DMZ

- Criar uma nova sub-rede de aplicativos da web

- Implantar um servidor Windows na nova sub-rede (como um jumphost)

- Crie uma tabela de rotas personalizada (com rotas definidas pelo usuário)

- Anexe a tabela de rotas à sub-rede apropriada

- Configuração adicional no Sophos XG Firewall

- Configurar roteamento

- Configurar o encaminhamento de porta RDP para o servidor de gerenciamento

- Adicionar uma regra de firewall que permite o tráfego de saída da Internet de sub-redes internas

- Verifique se você pode acessar o servidor de gerenciamento

- Verifique se o tráfego está passando pelo Sophos XG Firewall

Aplica-se aos seguintes produtos Sophos e versões

XG no Azure Marketplace

Pré-requisitos

- Assinatura do Microsoft Azure.

- Número de série do Sophos XG Firewall obtido de um parceiro da Sophos ou de vendas da Sophos para BYOL (Bring Your Own License). Este número de série não é necessário para PAYG (Pay As You Go). Você também pode se registrar para obter um número de série de avaliação gratuita.

- Uma conta Sophos ID existente.

- Uma conta Sophos Central com Licenciamento Sophos Central Server Advanced. Você pode se inscrever para um teste gratuito.

Implante o Sophos XG Firewall no Azure

O Sophos XG Firewall pode ser implantado no Azure usando métodos diferentes: por meio do marketplace do Azure, na página do github do Sophos Iaas, usando o Powershell, usando a CLI do Azure, usando um modelo ARM. Para esta implantação, usaremos o marketplace do Azure, mas um cenário de implantação diferente pode ser mais adequado para seu ambiente. Por exemplo, se você deseja automatizar seu processo de implantação, usar um modelo ARM, Powershell ou CLI do Azure pode ser mais adequado para seu cenário.

Há duas opções de licenciamento disponíveis para o XG Firewall no Azure: BYOL e PAYG. Mais informações sobre licenciamento estão disponíveis na página de perguntas frequentes.

Nesta tarefa, usamos a opção BYOL, mas você também pode selecionar a opção PAYG. Como parte desse processo, criamos um novo grupo de recursos para usar como container para todos os recursos que serão criados, para que possamos remover os recursos facilmente depois.

- Vá para o Portal do Azure e clique em Criar um recurso no canto superior esquerdo. Na barra de pesquisa, digite Sophos, pressione enter e selecione Sophos XG Firewall.

- Na aba Sophos XG Firewall, clique em Criar.

- Na folha Create Sophos XG Firewall, seção Basics, configure o seguinte:

- Assinatura: selecione a assinatura à qual você deseja que esse recurso seja associado.

- Grupo de recursos: selecione Criar novo e escolha um nome como sophosxg-poc-azure-rg (sinta-se à vontade para seguir sua convenção de nomenclatura preferida).

- Região: selecione a região do Azure na qual você deseja implantar o recurso.

- Nome da VM: sophosxgAzureFw01.

- Senha: Digite uma senha complexa (anote essa senha).

- Confirmar senha: Confirme a senha complexa que foi inserida anteriormente.

- Clique em Avançar: Detalhes da instância.

- Na folha Create Sophos XG Firewall, na seção Instance Details, defina o seguinte:

- Tipo de licença: BYOL ou PAYG (Você deve ter um número de série existente para poder ativar uma implantação BYOL).

- Tamanho da máquina virtual: clique em Escolher um tamanho. Procure D2_v2, selecione D2_v2 e clique em Selecionar para continuar. Você pode consultar Comprando Sophos no Azure para selecionar qualquer um dos tamanhos de VM com suporte.

- Virtual Network: Clique em Create new e configure o seguinte:

- Nome: sophosxg-azure-vnet.

- ESPAÇO DE ENDEREÇO:

- Faixa de endereços : 10.10.0.0/16 (sinta-se à vontade para usar seu esquema de endereço IP preferido).

- SUB -REDES :

- Nome da sub-rede: sophosxg-public-dmz-frontend.

- Faixa de endereços: 10.10.254.0/24.

- Nome da sub-rede: sophosxg-public-dmz-backend.

- Faixa de endereços: 10.10.1.0/24.

- Clique em OK.

- Nome IP público: Clique em Criar novo e configure o seguinte:

- Nome: sophosxgAzureFw01-pip.

- SKU: Básico

- Atribuição: Estático.

- Clique em OK.

- Nome de domínio: insira um nome de domínio exclusivo (esse nome deve ser exclusivo em todo o namespace de domínio <azure region>.cloudapp.azure.com ).

- Conta de armazenamento: Clique em Criar novo e configure o seguinte:

- Nome : sophosxgpocstoreXXXX (adicione um número aleatório onde diz XXXX para ter um nome exclusivo em todo o namespace de domínio core.windows.net ).

- Tipo de conta : armazenamento (uso geral v1)

- Desempenho : Padrão.

- Replicação : Armazenamento com redundância local (LRS).

- Clique em OK .

- Clique em Avançar: Revisar + criar > .

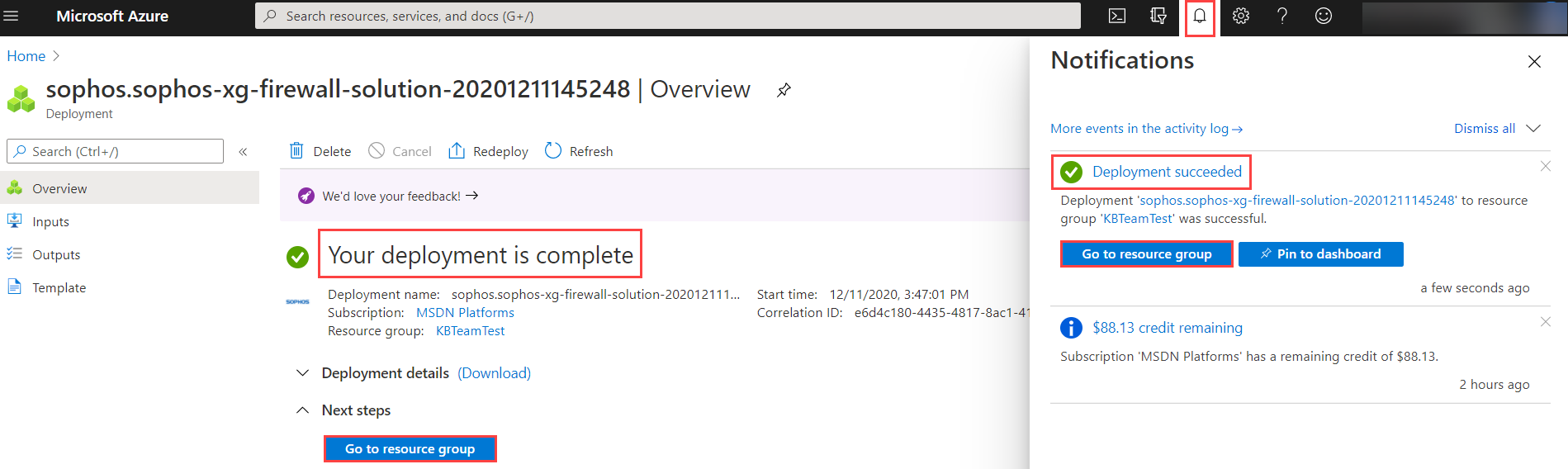

- Certifique-se de que a validação foi aprovada e clique em Criar . Se houver uma falha, revise a mensagem de falha e volte para o nó necessário para corrigir o problema.

- A implantação agora deve estar em andamento. Opcionalmente, clique no canto superior direito do botão de notificação e clique em Implantação em andamento para visualizar e monitorar a implantação.

- Aguarde até que a implantação seja bem-sucedida antes de continuar e clique em Ir para grupo de recursos .

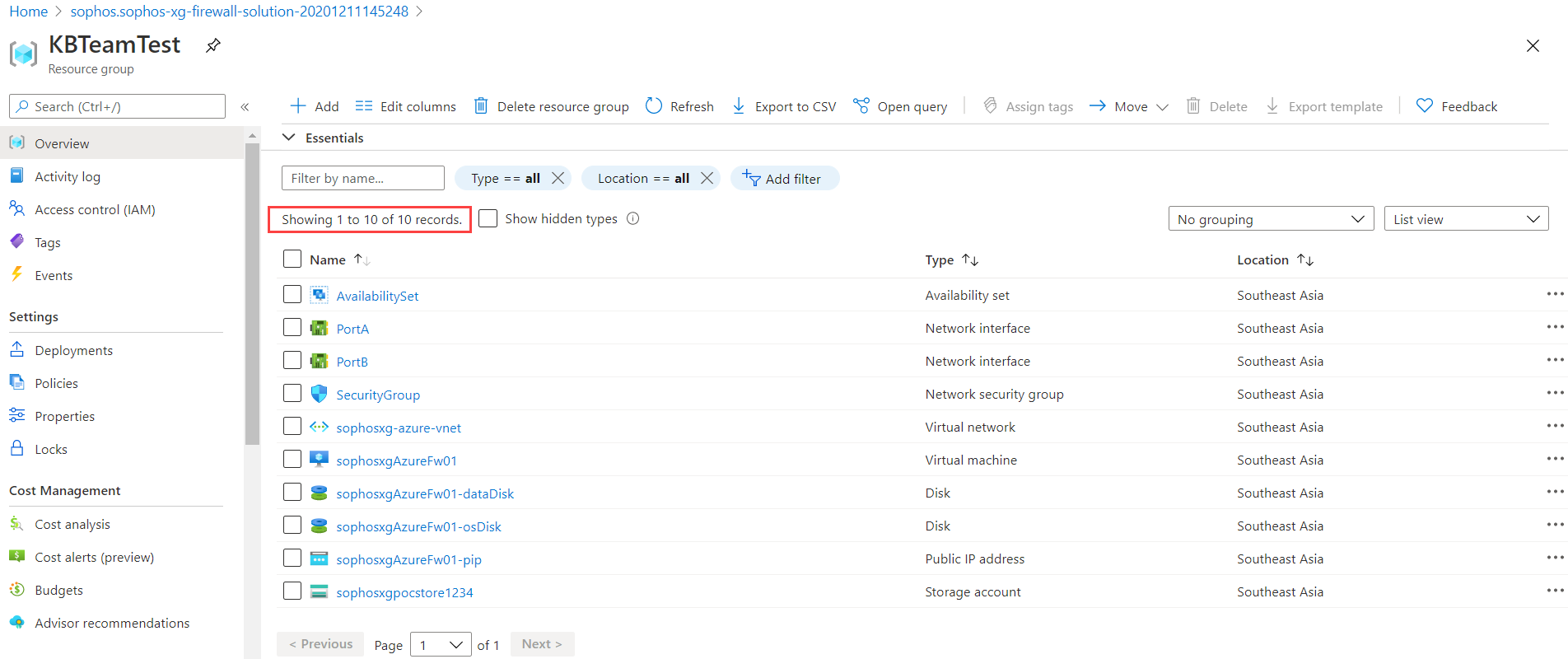

- Verifique se você tem 10 itens no grupo de recursos.

Configurar o Sophos XG Firewall

Após a implantação do XG Firewall, ele precisa ser ativado e sincronizar sua licença (para implantação BYOL) antes que possamos começar a configurar seus recursos de segurança e rede.

Ative o Sophos XG Firewall

As etapas a seguir devem ser executadas somente se você selecionou o modelo de implementação BYOL. Não é necessário para o modelo de implantação PAYG.

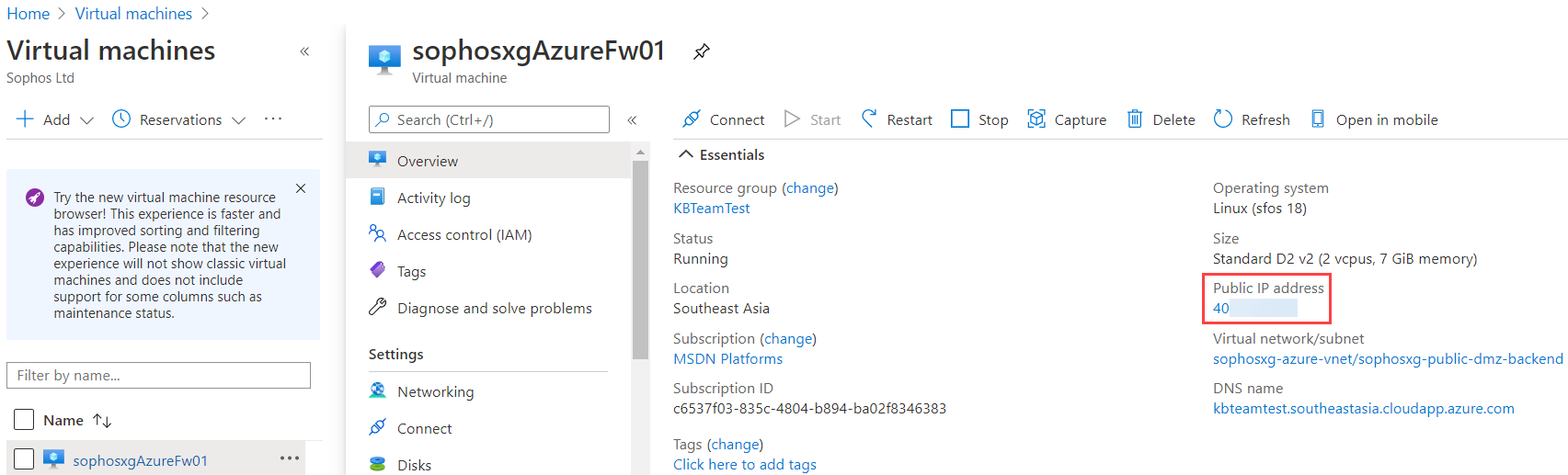

- No Portal do Azure, clique em Máquinas virtuais , selecione sophosxgAzureFw01 e clique em Visão geral para anotar o endereço IP público do Firewall XG.

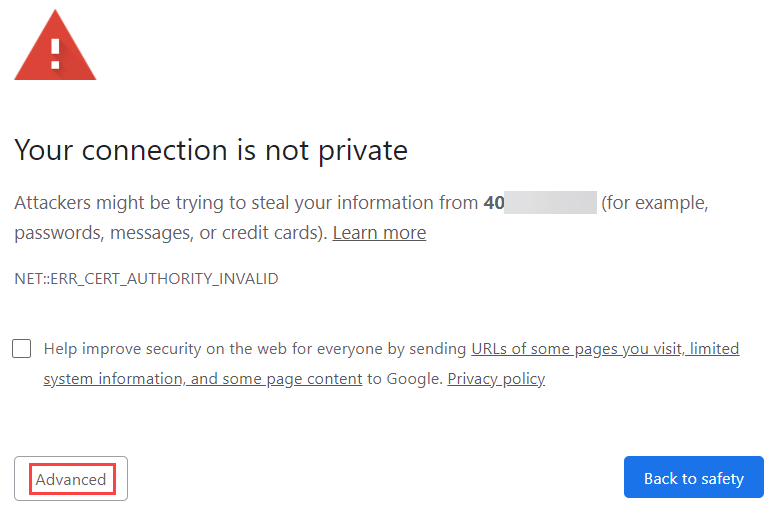

- Abra uma nova guia do navegador e digite https://<public ip address>:4444 , isso abre a página WebAdmin do Sophos XG Firewall implantado anteriormente (sophosxgAzureFw01). Como você está acessando a interface de usuário do Device Management pela primeira vez, você verá um alerta de segurança. Isso indica que o software requer um certificado, clique no link Avançado ou Continuar (o alerta de exibição varia de acordo com seu navegador).

Observação: verifique se você está acessando isso de uma rede que permite a saída da porta TCP 4444 para a Internet.

- Insira o nome de usuário admin e a senha definida anteriormente na implantação.

- Aceite o Contrato de Licença de Usuário Final da Sophos .

- Uma vez logado com sucesso, siga Sophos XG Firewall: Como registrar e ativar seu XG Firewall após uma nova instalação para concluir o processo de ativação.

Execute a configuração básica no XG Firewall

Rede tradicional versus rede definida por software

A maioria dos Engenheiros e Arquitetos de Rede/Sistemas estão familiarizados com arquiteturas de rede tradicionais que requerem que as diferentes redes que serão protegidas terminem em uma interface de rede física ou lógica atrás do Sophos XG Firewall. Embora essa arquitetura seja possível com o dispositivo Sophos XG na nuvem pública do Azure (consulte as documentações e vídeos da Sophos sobre como configurá-la), essa arquitetura não é escalável e limita a capacidade das organizações de aproveitar os benefícios da adoção uma estratégia de nuvem pública como agilidade e automação. Nesta tarefa, concluiremos o seguinte:

- Atualize o firmware do dispositivo.

- Habilite o Logging no firewall XG.

- Modifique a regra de failover do gateway no XG Firewall para evitar receber a mensagem de erro da interface no painel.

- Modifique o grupo de segurança de rede padrão da WAN NIC para permitir todo o tráfego do intervalo CIDR que será usado neste exemplo.

Atualize o firmware do Sophos XG Firewall seguindo as instruções em Como atualizar o firmware automaticamente .

Habilite o log no XG Firewall (precisamos disso para verificação posterior de diferentes recursos. Também é aconselhável configurar o syslog no XG para garantir que os logs sejam armazenados centralmente).

- Faça login na interface gráfica do usuário (GUI) do firewall sophosxgAzureFw01 em https://<public ip address>:4444 .

- Vá para Serviços do sistema > Configurações de log para selecionar tudo e clique em Aplicar .

- Clique em OK quando solicitado.

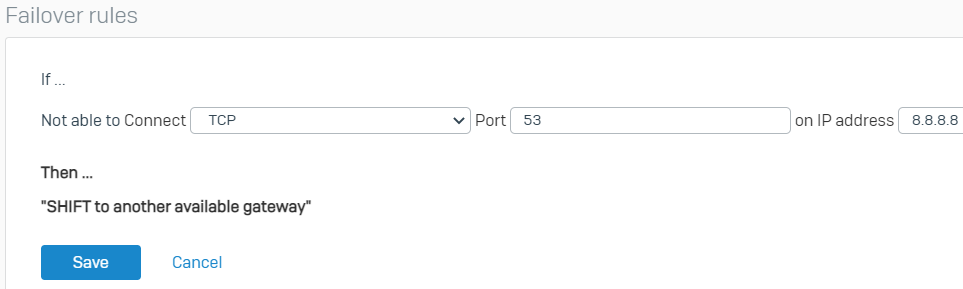

- Modifique a regra de failover do gateway no XG Firewall. Se isso não for concluído, você poderá receber um alerta semelhante ao mostrado na imagem abaixo, no painel do XG. Esta etapa desabilitará o monitoramento ICMP do gateway padrão, pois os roteadores padrão do Azure não podem receber ping. Para obter mais informações sobre roteadores do Azure, consulte as perguntas frequentes (FAQ) da Rede Virtual do Azure .

- Vá para Roteamento > Gateways e edite o gateway IPv4.

- Clique em Editar na seção Regras de failover .

- Modifique o protocolo de PING para TCP , a porta de * para 53 e o endereço IP para 8.8.8.8 (você pode usar qualquer host ou porta que desejar para monitoramento, desde que esteja acessível). Clique em Salvar e clique em OK no prompt para salvar a nova regra de failover.

- Volte para o painel do Webadmin para verificar o status da interface que agora deve estar verde.

- Modifique o grupo de segurança de rede padrão da WAN NIC do XG Firewall para permitir o tráfego de gerenciamento somente de endereços IP confiáveis. Isso é para bloquear ainda mais e garantir que o tráfego seja forçado a ser roteado através do XG Firewall para inspeção.

- No Portal do Azure, vá para Todos os recursos > SecurityGroup > Regras de segurança de entrada e clique na regra allow_webui para editá-la.

- Na folha allow_webui , faça as seguintes modificações:

- Fonte : Mude de Qualquer para Endereços IP .

- Endereços IP de origem/intervalos CIDR : Insira seu intervalo IP público confiável no formato CIDR (por exemplo, 1.1.1.1/32).

- Deixe as outras configurações como estão.

- Clique em Salvar .

- Clique em allow_ssh para editar a regra e fazer as seguintes modificações:

- Fonte : Mude de Qualquer para Endereços IP .

- Intervalo de endereços IP de origem : Insira seu intervalo de IP público confiável no formato CIDR (por exemplo, 1.1.1.1/32).

- Deixe as outras configurações como estão.

- Clique em Salvar .

- Modifique o grupo de segurança de rede padrão da WAN NIC do XG Firewall para permitir o tráfego RDP somente de endereços IP confiáveis. O encaminhamento de porta será habilitado para um jumphost de back-end usando RDP posteriormente nesta documentação.

- No Portal do Azure, vá para Todos os recursos > SecurityGroup > Regras de segurança de entrada e clique em Adicionar .

- Na folha Adicionar regra de segurança de entrada , configure o seguinte:

- Fonte : Mude de Qualquer para Endereços IP .

- Intervalo de endereços IP de origem : Insira seu intervalo de IP público confiável no formato CIDR (por exemplo, 1.1.1.1/32).

- Intervalos de portas de origem : *.

- Destino : Qualquer.

- Intervalos de portas de destino : 3389.

- Protocolo : TCP.

- Ação : Permitir.

- Prioridade : Deixe a configuração padrão.

- Nome : allow_rdp.

- Deixe as outras configurações como estão.

- Clique em Adicionar .

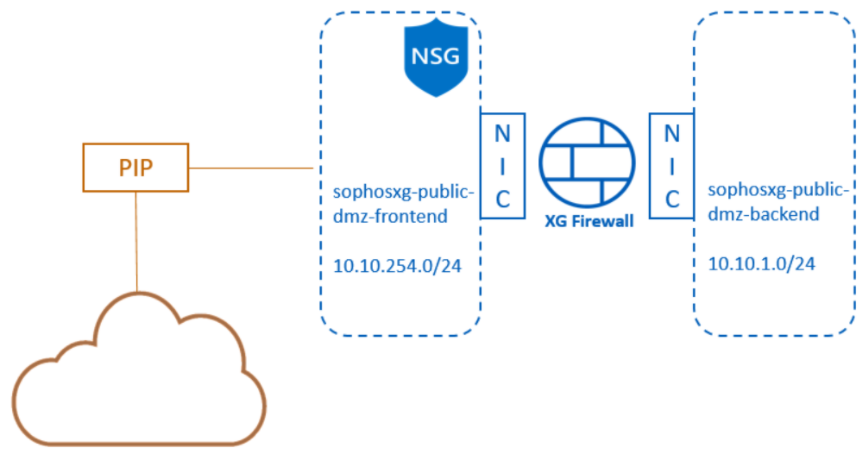

O que temos até agora

Após concluir todos os passos acima, temos a arquitetura abaixo:

- Um único firewall XG com duas placas de rede.

- A WAN NIC está conectada à sub-rede sophosxg-public-dmz-frontend .

- A NIC LAN está conectada à sub-rede sophosxg-public-dmz-backend .

- A sub-rede sophosxg-public-dmz-frontend tem o SecurityGroup NSG associado a ela.

- A WAN NIC está associada a um recurso de endereço IP público.

Crie uma sub-rede de gerenciamento e configure o tráfego para fluir pelo Sophos XG DMZ

Essa sub-rede pode ser usada para implementação de VMs que hospedam recursos de gerenciamento e monitoramento para os componentes em execução na VNet. Nesse cenário, implantaremos um servidor Windows que podemos usar como Jumphost nessa sub-rede.

Criar uma nova sub-rede de aplicativos da web

- No Portal do Azure, vá para Todos os recursos > sophosxg-azure-vnet > Sub-redes . No sophosxg-azure-vnet | Folha de sub -redes , clique em + Sub -rede para adicionar uma nova sub-rede à rede virtual.

- Na folha Adicionar sub -rede , configure o seguinte:

- Nome : sub-rede de gerenciamento.

- Faixa de endereços de sub-rede : 10.10.253.0/24.

- Gateway NAT : Nenhum

- Grupo de segurança de rede : Nenhum.

- Tabela de rotas : Nenhuma.

- Deixe as outras configurações como estão.

- Clique em Salvar .

Implantar um servidor Windows na nova sub-rede (como um jumphost)

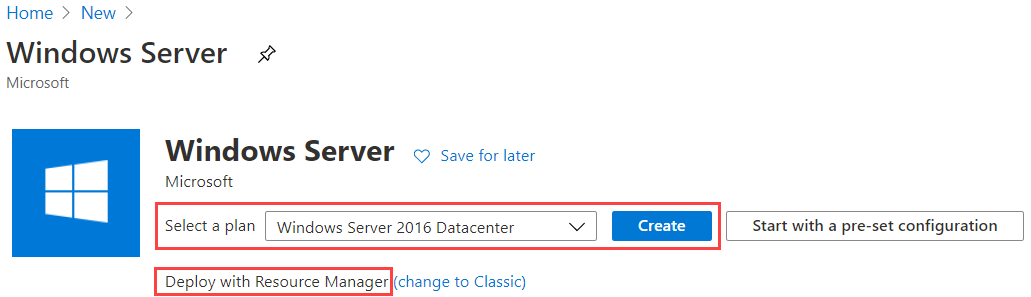

- No Portal do Azure, clique em Criar um recurso e digite Windows Server na caixa de pesquisa e pressione Enter.

- No campo Selecionar um plano , selecione Windows Server 2016 Datacenter .

- Certifique-se de que a implantação seja Deploy with Resource Manager e clique em Create .

- Na folha Criar uma máquina virtual , na seção Noções básicas , configure o seguinte:

- Assinatura: Selecione sua assinatura.

- Grupo de recursos : use existente e selecione o sophosxg-poc-azure-rg .

- Nome da máquina virtual : mgmt-srv-1

- Região : preenchida automaticamente (certifique-se de que está no mesmo local que outros recursos).

- Opções de disponibilidade : Zona de disponibilidade.

- Zona de disponibilidade : 1

- Imagem : Datacenter do Windows Server 2016 – Gen1

- Instância do Azure Spot : Desativada

- Tamanho : Clique em Selecionar tamanho e selecione o tamanho Standard_ D2s_v3 (ou qualquer outro tamanho de sua preferência).

- Nome de usuário : azureadmin

- Senha : Digite uma senha complexa (Anote a senha que você usa, pois precisará dela mais tarde).

- Confirmar senha : Confirme a senha complexa.

- Portas de entrada públicas : Nenhuma

- Você gostaria de usar uma licença existente do Windows Server? : Se você já tem um contrato de licença válido com a Microsoft, pode clicar em Sim para economizar nos custos de licenciamento. Selecione Não e confirme com seu revendedor da Microsoft se não tiver certeza.

- Clique em Avançar: Discos > .

- Na seção Discos , configure o seguinte:

- Tipo de disco do SO: SSD Premium

- Tipo de criptografia : padrão

- Ativar compatibilidade com Ultra Disk : Não

- Avançado > Usar discos gerenciados : Sim

- Clique em Avançar: Rede > .

- Na seção Rede , configure o seguinte:

- Rede virtual : certifique-se de que sophosxg-azure-vnet esteja selecionado.

- Sub -rede : sub-rede de gerenciamento (10.10.253.0/24)

- IP público : Nenhum

- Grupo de segurança de rede NIC : Nenhum

- Deixe outras configurações como padrão.

- Clique em Avançar: Gerenciamento > .

- Na seção Gerenciamento , deixe as configurações como padrão e clique em Avançar: Avançado > .

- Na seção Avançado , deixe as configurações como padrão e clique em Próximo: Tags> .

- Na seção Tags , deixe as configurações como padrão e clique em Next: Review + create > .

- Certifique-se de que a validação foi aprovada e clique em Criar .

- Aguarde a conclusão da implantação.

Crie uma tabela de rotas personalizada (com rotas definidas pelo usuário)

O tráfego vinculado à Internet de uma sub-rede é roteado por meio de um gateway de Internet fornecido pelo Azure. Este é um gateway provisionado automaticamente e gerenciado pelo Azure que não possui os recursos avançados de segurança do Sophos XG Firewall. Para poder inspecionar o tráfego de saída de uma sub-rede, precisaremos criar uma tabela de rotas que roteie o tráfego vinculado à Internet para o Sophos XG Firewall e, em seguida, anexe a tabela de rotas à sub-rede desejada.

- No Portal do Azure, clique em Criar um recurso e digite Tabela de rotas na caixa de pesquisa, pressione Enter e selecione Tabela de rotas .

- Clique em Criar .

- Na folha Criar tabela de rota , configure o seguinte:

- Assinatura : Selecione sua assinatura.

- Grupo de recursos : Use existente → selecione o grupo de recursos “sophosxg-poc-azure-rg”.

- Região : selecione o mesmo local dos recursos que foram implantados.

- Nome : management-subnet-routetable

- Propagar rotas de gateway : Sim

- Clique em Avançar: Marcas > .

- Clique em Avançar: Revisar + criar > .

- Certifique-se de que a validação foi aprovada e clique em Criar .

- Aguarde a conclusão da implantação.

- No Portal do Azure, digite Tabelas de rotas na caixa de pesquisa, pressione Enter e selecione Tabelas de rotas .

- Na folha Tabelas de rotas , vá para management-subnet-routetable > Rotas e clique em Adicionar .

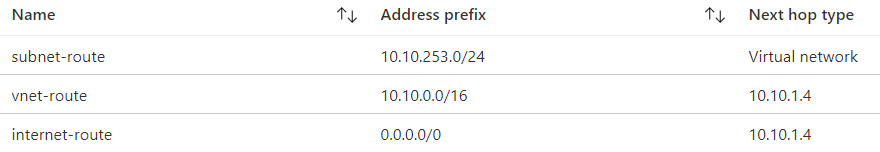

- Na folha Adicionar rota , configure o seguinte:

- Nome da rota : subnet-route

- Prefixo de endereço : 10.10.253.0/24

- Tipo de próximo salto : rede virtual

- Endereço do próximo salto : Vazio

- Clique em OK .

- Repita a etapa acima para adicionar outras duas rotas com as seguintes configurações:

- Nome da rota : vnet-route

- Prefixo de endereço : 10.10.0.0/16

- Tipo de próximo salto : dispositivo virtual

- Endereço do próximo salto : IP privado da NIC de back-end XG.

E

- Nome da rota : internet-route

- Prefixo de endereço : 0.0.0.0/0

- Tipo de próximo salto : dispositivo virtual

- Endereço do próximo salto : IP privado da NIC de back-end XG.

- Nota: Você pode obter o IP privado da NIC WAN do Firewall XG acessando Todos os recursos > sophosxgAzureFw01 > Rede > PortaA (Usar o IP da NIC interna).

Agora você deve ter as três rotas a seguir na tabela de rotas:

Anexe a tabela de rotas à sub-rede apropriada

- No Portal do Azure, digite Tabelas de rotas na caixa de pesquisa, pressione Enter e selecione Tabelas de rotas .

- Na folha Route tables , vá para management-subnet-routetable > Subnets e clique em Associate .

- Na folha Associar sub-rede , clique na lista suspensa em Rede virtual e selecione a rede virtual sophosxg-azure-vnet .

- No campo Sub -rede , selecione a sub-rede de sub-rede de gerenciamento e clique em OK .

Configuração adicional no Sophos XG Firewall

Configurar roteamento

Precisamos configurar o Sophos XG Firewall para rotear o tráfego que está indo para nossas sub-redes internas fora de sua interface LAN em vez de fora de sua interface WAN.

- No WebAdmin do firewall sophosxgAzureFw01 , vá para Routing > Static Routing . Na seção de rota de unicast IPv4 , clique em Adicionar e configure o seguinte:

- IP de destino : 10.10.0.0 (Insira o espaço de endereço do seu vNet)

- Máscara de rede : /16 (255.255.0.0).

- Gateway : O primeiro endereço IP na sub-rede “sophosxg-public-dmz-backend”. Em nosso cenário, isso é “10.10.1.1”.

- Interface : Porta A.

- Distância : Deixe a configuração padrão (0).

- Clique em Salvar .

Configurar o encaminhamento de porta RDP para o servidor de gerenciamento

- Vá para Host e serviços > Host IP > Adicionar .

- Configure o seguinte:

- Nome : management-srv-10.10.253.4

- Versão IP : IPv4

- Tipo : IP

- Endereço IP : 10.10.253.4

- Clique em Salvar .

- Vá para Host e serviços > Serviços > Adicionar .

- Configure o seguinte:

- Nome : RDP

- Tipo : TCP/UDP

- Protocolo : TCP

- Porta de origem : 1:65535

- Porta de destino : 3389

- Clique em Salvar .

- Vá para Regras e políticas > Regras NAT > Adicionar regra NAT > Assistente de acesso ao servidor (DNAT) .

- Configure o seguinte:

- Selecione o host IP : management-srv-10.10.253.4

- Clique em Avançar .

- Selecione o endereço IP público ou interface WAN : #PortB-10.10.254.4 (IP privado da interface WAN do XG).

- Clique em Avançar .

- Serviços : RDP

- Clique em Avançar .

- Redes e dispositivos de origem externa : Qualquer

- Clique em Avançar .

- Revise a configuração e clique em Salvar e finalizar .

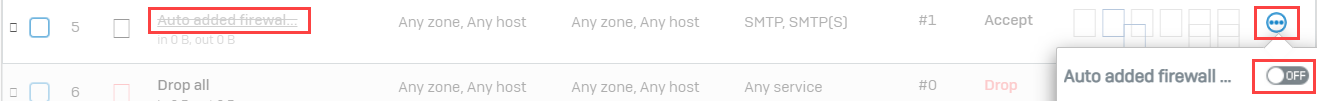

- Vá para Regras e políticas > Regras de firewall e desative a política de firewall adicionada automaticamente para a regra de firewall do MTA. Clique em OK quando solicitado.

Adicionar uma regra de firewall que permite o tráfego de saída da Internet de sub-redes internas

- Vá para Regras e políticas > Regras de firewall > Adicionar regra de firewall > Nova regra de firewall .

- Configure o seguinte:

- Nome da regra : vnet_to_internet.

- Ação : Aceitar.

- Marque Registrar tráfego de firewall .

- Posição da regra : Topo

- Grupo de regras : Nenhum

- Zonas de origem : LAN

- Redes e dispositivos de origem : “sophosxg-azure-vnet-10.10.0.0/16” (criar objeto de rede se ele não existir).

- Durante o horário programado : Deixe a configuração padrão.

- Zonas de destino : WAN.

- Redes de destino : Internet IPv4 (Siga as instruções aqui sobre como criar este objeto – Criar automaticamente um objeto “Internet IPv4” no firewall XG).

- Serviços : Qualquer

- Defina a política da Web como Permitir tudo .

- CarraçaDigitalize HTTP e HTTPS descriptografado e deixe outras configurações como padrão.

- Clique em Salvar .

Verifique se você pode acessar o servidor de gerenciamento

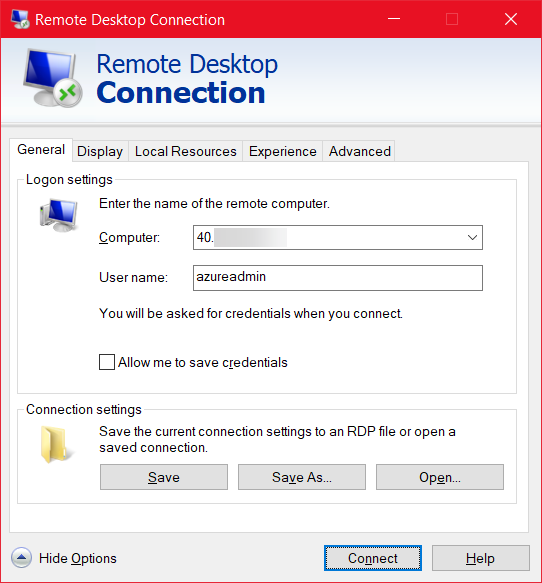

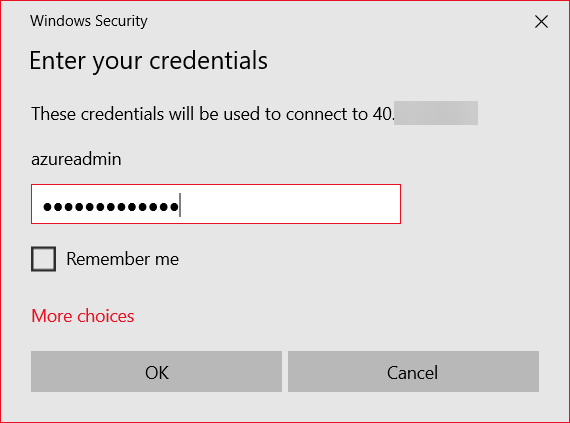

- Abra um cliente RDP e digite o seguinte:

- Computador : O IP público do firewall XG.

- Nome de usuário : o nome de usuário que você configurou para o servidor de gerenciamento do Windows (no nosso caso, azureadmin).

- Clique em Conectar .

- Digite a senha que você configurou para o servidor Windows e clique em OK .

- Clique em Sim para o aviso do certificado.

- Agora você deve estar conectado ao servidor de gerenciamento através do Sophos XG Firewall.

Verifique se o tráfego está passando pelo Sophos XG Firewall

- Na sessão RDP do servidor de gerenciamento, abra um navegador e navegue na Internet para acionar algum tráfego de saída.

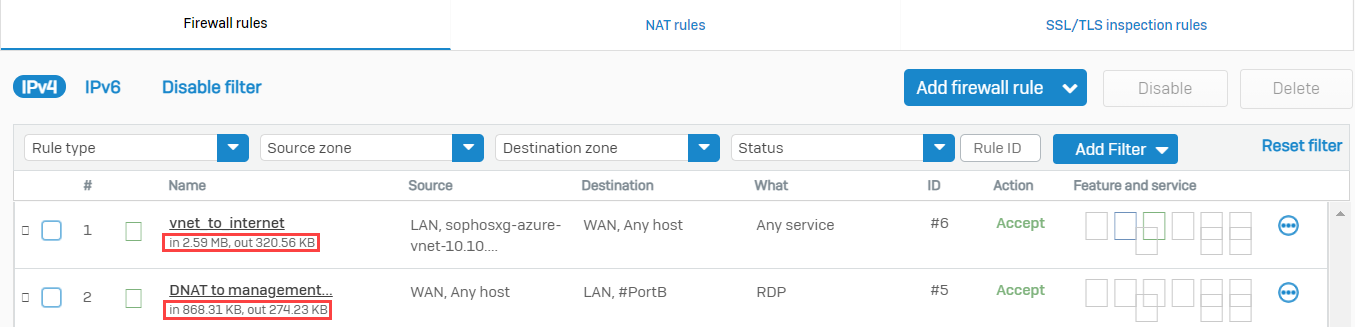

- No WebAdmin do XG Firewall, vá para Rule and policy > Firewall rules e verifique se o tráfego é permitido pelas duas regras de firewall criadas recentemente.

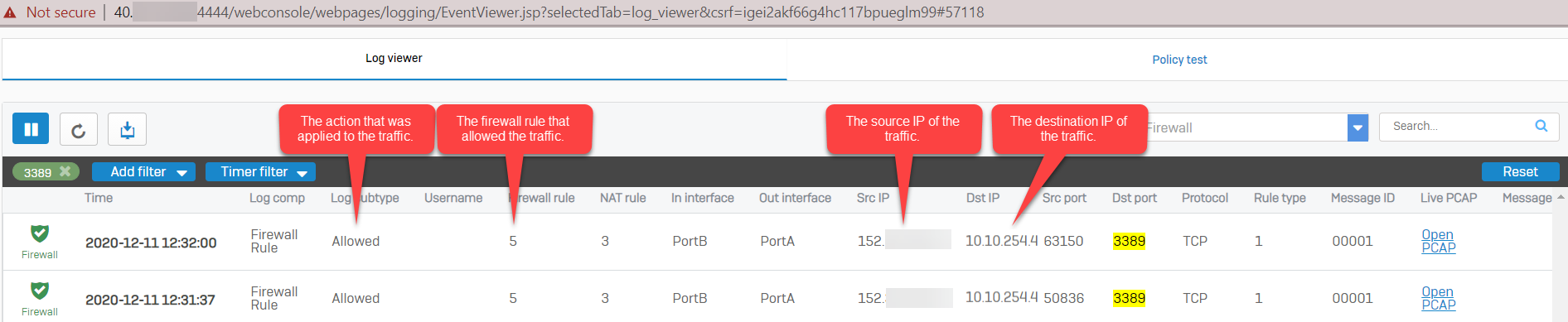

- Clique em Log Viewer no canto superior direito do WebAdmin.

- Digite 3389 na caixa de pesquisa e pressione Enter. Você deve conseguir ver o tráfego RDP nos logs que contêm as informações especificadas abaixo:

Observação: se não houver resultados no visualizador de logs, certifique-se de que o tráfego do firewall de log esteja habilitado na regra de firewall e na regra DNAT.

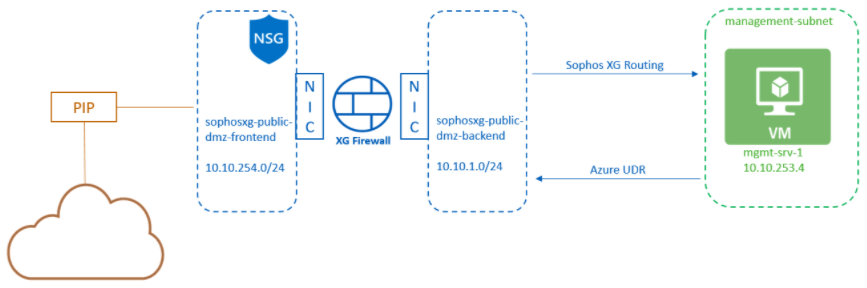

O que fizemos

Após completar as seções acima, temos a arquitetura abaixo:

- Um único firewall XG com duas placas de rede.

- A WAN NIC está conectada à sub-rede sophosxg-public-dmz-frontend .

- A NIC LAN está conectada à sub-rede sophosxg-public-dmz-backend .

- A sub-rede sophosxg-public-dmz-frontend tem o SecurityGroup NSG associado a ela.

- A WAN NIC está associada a um recurso de endereço IP público.

- Uma sub-rede de back-end chamada sub- rede de gerenciamento .

- Um servidor Windows implantado na sub-rede de gerenciamento .

- Uma tabela de rotas do Azure configurada para enviar todo o tráfego de sub-rede de saída para o firewall XG.

- A tabela de rotas do Azure anexada à sub-rede de gerenciamento .

- O firewall XG configurado para rotear o tráfego indo para a vnet fora de sua interface de back-end.

Inscreva-se no Serviço de notificação por SMS de suporte da Sophos para obter as informações mais recentes sobre a versão do produto e problemas críticos.

do original em: https://community.sophos.com/sophos-xg-firewall/f/recommended-reads/124683/sophos-xg-firewall-reference-architecture-on-azure-with-dual-nic