O Intercept X é um produto poderoso. Ele tem várias camadas de proteção para proteger contra vários vetores de ameaças diferentes e não depende de uma forma específica de varredura. Como todos sabemos, no entanto, grande poder vem com grande responsabilidade. Essa responsabilidade, no nosso caso, vem na forma de configuração da política.

Políticas mal configuradas fazem com que partes críticas dessa fortaleza de defesa contra ameaças fiquem inativas quando os bandidos atacam e colocam você em uma posição que você NÃO deseja como o cara de TI. Sabemos que há uma tonelada de opções de configuração disponíveis e pode ser um pouco assustador no começo.

Vamos detalhar a política de proteção contra ameaças para que você possa configurar sua política com a maior segurança possível.

Índice

- MFA

- Política de proteção contra ameaças de endpoint

- Configurações recomendadas

- Configurações iniciais de Varredura

- Proteção em tempo de execução

- Exploits ativos

- Configurações avançadas

- Descriptografia SSL/TLS de sites HTTPS

- Isolamento do dispositivo

- Varreduras agendadas

- Exclusões

- Política de proteção contra ameaças do servidor

- Configurações globais

- Segurança sincronizada

- Configurações XDR

MFA

Antes de entrarmos na política, precisamos falar sobre autenticação multifator ou MFA. Com o MFA ativado, o login na Central exigirá um segundo fator. Existem diferentes opções disponíveis, como Google Authenticator, códigos SMS, código por email. Escolha um que funcione para você.

A MFA torna mais difícil para um mal-intencionado comprometer sua conta porque eles precisam de acesso a esse segundo fator e não podem simplesmente adivinhar ou usar força bruta em sua senha. Lembre-se, o MFA funciona com base no princípio de que dois atributos diferentes são mais difíceis de comprometer do que um. Uma senha é algo que você SABE, mas um código de autenticação é algo que você TEM porque muda constantemente e só é acessível a partir do dispositivo configurado para gerá-lo.

O acesso ao seu painel é o sistema de segurança mais importante que você possui, portanto, não o deixe cair em mãos erradas.

O MFA é habilitado por padrão para todas as contas Sophos Central. Se você ainda não o fez, considere habilitar o MFA em todas as suas soluções que oferecem suporte ao MFA.

Política de proteção contra ameaças de endpoint

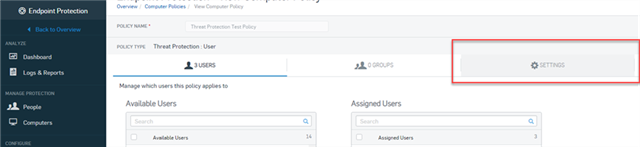

Para acessar a Política de proteção contra ameaças, navegue até Endpoint Protection > Policies e selecione uma política existente ou crie uma nova política. Clique na guia de configurações quando estiver em uma política para visualizar as definições de configuração.

Essas configurações serão diferentes para a política de Endpoint e para a política de Servidor. Na maioria das vezes, as configurações são idênticas, mas o posicionamento das configurações é um pouco diferente. Analisaremos primeiro a política de endpoint e, em seguida, abordaremos as diferenças na política de servidor.

Configurações recomendadas

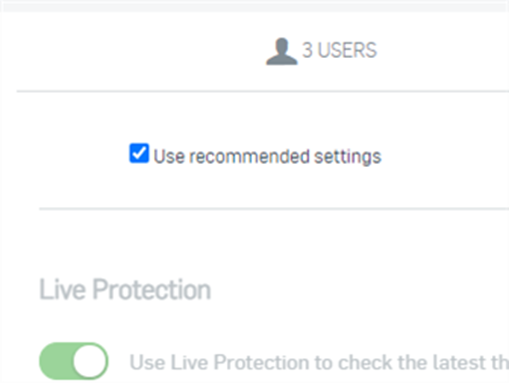

Na parte superior, vemos “Use Recommended Settings“.

Recomendamos deixar isso ativado. A seleção dessa opção garantirá que seus dispositivos recebam uma política que consideramos segura hoje e a atualizaremos de acordo quando adicionarmos novos recursos no futuro. Para a maioria dos clientes, esta é a opção mais importante que você precisa selecionar. No entanto, se quiser personalizar a política, você pode.

Agora há mais na política, como verificações de sistema agendadas, isolamento de dispositivos e exclusões, mas falaremos sobre isso em um minuto.

Vamos detalhar algumas dessas configurações recomendadas por enquanto, caso você realmente precise se desviar das recomendações.

Informações detalhadas sobre as configurações de política também podem ser encontradas aqui: https://docs.sophos.com/central/Customer/help/en-us/central/Customer/concepts/ConfigureMalwareProtection.html

Mais informações: https://docs.sophos.com/esg/endpoint-security-and-control/10-6/help/en-us/esg/Endpoint-Security-and-Control/concepts/About_Sophos_online_scanning.html

Configurações iniciais de varredura

- O Live Protection permite que o Endpoint procure as informações de ameaças mais recentes do Sophos Labs on-line sobre itens que estão sendo verificados.

- Deep Learning é o Machine Learning ou IA que pode detectar ameaças sem o uso de assinaturas tradicionais.

- Ele verifica arquivos executáveis portáteis, ou PEs, antes da execução e fornece uma pontuação de confiança se o PE é malicioso ou não

- Essa varredura é rápida e sempre é feita em um PE – mesmo que você o tenha excluído, mas se você excluiu um PE, ele desconsiderará o resultado da varredura e permitirá a passagem do PE. Como não precisa de assinatura, tem a capacidade de detectar malware polimórfico ou mesmo malware que nunca foi visto antes – ameaças de zeroday.

- A Sophos testa exaustivamente os modelos de detecção antes do lançamento para reduzir o número de falsos positivos, mas há uma pequena chance de que eles ainda ocorram.

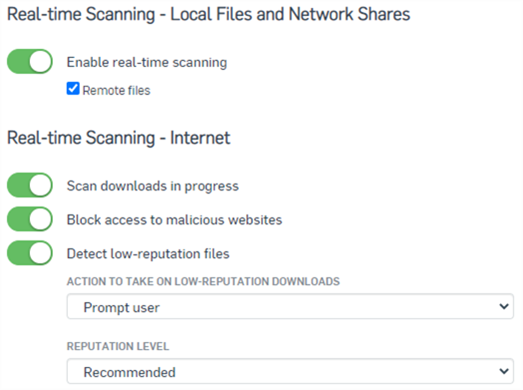

- A verificação em tempo real é sua principal proteção no dispositivo.

- Ele determina se o endpoint fará a varredura de PEs durante a execução. Isso inclui (em ordem):

- A varredura de reputação

- O scanner de Deep Learning

- A varredura tradicional baseado em assinatura

- A verificação do controle de aplicativos

- Se você desativar a verificação em tempo real, todos os outros elementos não funcionarão.

- Opções:

- Verificar downloads em andamento

- Bloquear o acesso a sites mal-intencionados : nega o acesso a sites conhecidos por hospedar malware.

- Detectar arquivos de baixa reputação: avisa se um download tem uma reputação baixa. A reputação é baseada na origem de um arquivo, na frequência com que ele é baixado e em outros fatores. Você pode especificar:

- Ação a ser executada em downloads de baixa reputação: Se você selecionar Avisar usuário , os usuários recebem um aviso quando fizerem o download de um arquivo de baixa reputação. Eles podem confiar ou excluir o arquivo. Esta é a configuração padrão.

- Nível de reputação : Se você selecionar Rigoroso, arquivos de reputação média, bem como de baixa reputação, serão detectados. A configuração padrão é Recomendado .

- Remediação

- Remediação é quais ações tomar quando uma ameaça é realmente detectada. Podemos ver o controle deslizante “Ativar criação de caso de ameaça”, o que significa que, quando uma ameaça é detectada, um caso de ameaça é gerado no Centro de análise de ameaças. Os casos de ameaças são incrivelmente benéficos ao investigar o que aconteceu ao lidar com uma infecção, então você vai querer manter isso ativado.

- Lembre-se de que nem toda detecção gerará um Caso de Ameaça. Mais informações sobre casos de ameaças: https://support.sophos.com/support/s/article/KB-000036336?language=en_US

- Remediação é quais ações tomar quando uma ameaça é realmente detectada. Podemos ver o controle deslizante “Ativar criação de caso de ameaça”, o que significa que, quando uma ameaça é detectada, um caso de ameaça é gerado no Centro de análise de ameaças. Os casos de ameaças são incrivelmente benéficos ao investigar o que aconteceu ao lidar com uma infecção, então você vai querer manter isso ativado.

Por que temos tantas varreduras, você pergunta? É como uma pilha de peneiras. Algumas varreduras são melhores na detecção de diferentes tipos de coisas ou são mais eficientes. Empilhá-los juntos significa que, se uma detecção ocorrer em uma camada, não prosseguiremos para a próxima. Isso nos permite otimizar a proteção e o desempenho.

Proteção em tempo de execução

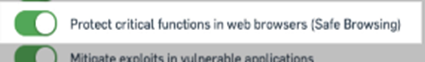

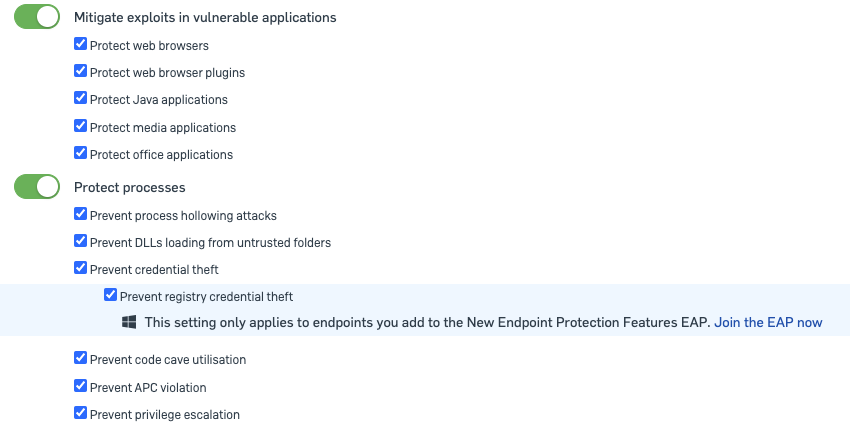

Exploits ativos

Exploits ativos são ações que aplicativos bons conhecidos podem ser forçados a realizar – o que pode ser malicioso. Pense em macros no Word Docs – o Word é um bom aplicativo e não será interrompido pela digitalização do PE. No entanto, a Macro que você acabou de carregar faz com que ela chame o PowerShell e edite suas variáveis de ambiente local, alterando o caminho do File Explorer para um PE malicioso que veio junto com o Word Doc .

Basicamente, o Active Exploit Mitigation analisa o que um aplicativo está fazendo e determina se essa ação é maliciosa ou preocupante, independentemente de qual PE ou processo está realizando a ação.

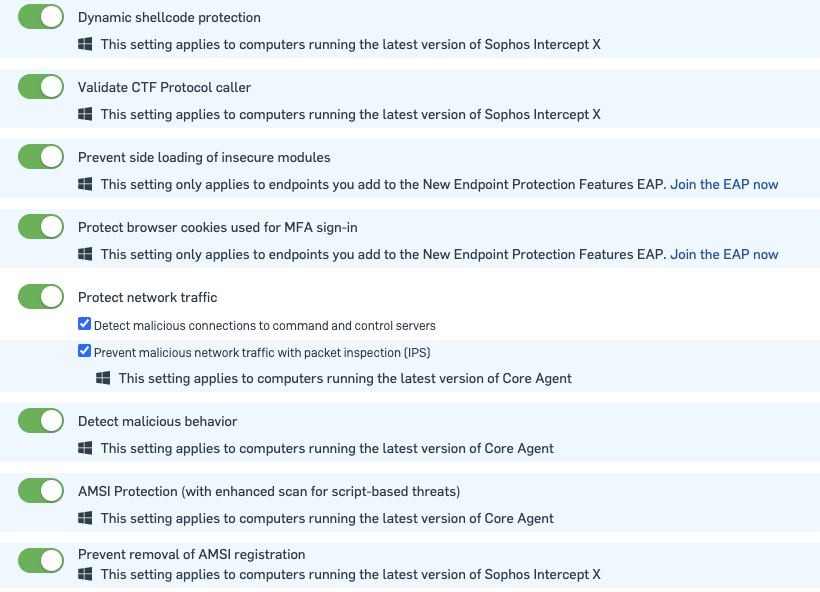

As configurações de proteção de tempo de execução são sua proteção de “exploração ativa”, monitorando o comportamento depois que os arquivos foram executados e eles estão tentando causar danos. Recomendamos que todas essas configurações sejam ativadas.

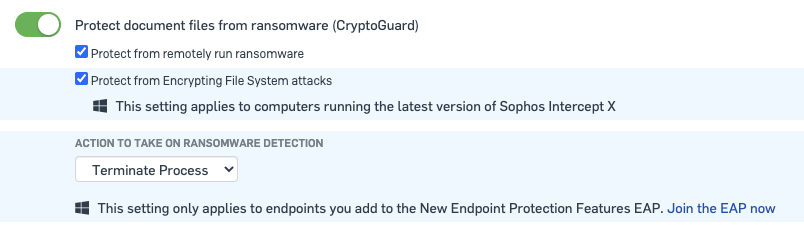

- “Cryptoguard” é sua principal proteção contra ransomware para arquivos de documentos, que são comumente visados.

- Ele examina extensões de arquivo específicas e é acionado se um PE ou processo alterar mais do que um número limite de arquivos em um período de tempo específico. Essa alteração resulta em uma alteração suspeita no arquivo, como se o arquivo fosse excluído ou a extensão alterada. Isso significa que alguns softwares de arquivamento podem acionar o CryptoGuard, mas temos exclusões para evitar isso

- “Proteger contra ransomware de registro mestre de inicialização” protege os dispositivos contra Ransomware que criptografa o MBR, o que pode impedir a inicialização e contra ataques que limpam o disco rígido.

- “Proteger funções críticas em navegadores da web (Navegação segura)” protege os navegadores da web de serem explorados.

- Lembre-se de que isso não é controle da Web ou proteção de download. Essas também são camadas importantes de segurança, que você pode configurar na política de controle da Web. Mais informações sobre a política de controle da web: https://docs.sophos.com/central/Customer/help/en-us/central/Customer/concepts/ConfigureWebControl.html

- Isso está procurando por coisas como injeções de Javascript, scripts entre sites SQL e outras explorações que o site pode forçar seu navegador a executar em seu dispositivo.

- Temos opções para quais tipos proteger, mas recomendamos ativar todos eles. Esses são vetores de exploração comuns, como JAVA, Office Docs e assim por diante. Esses aplicativos não são maliciosos, são os dados que estão sendo inseridos neles, fazendo com que façam algo malicioso

- Seção EAP / Novos recursos:

- As configurações destacadas em azul são novos recursos que acabamos de lançar no software ou recursos que estão disponíveis apenas em nossos programas de acesso antecipado. Portanto, se as configurações indicarem ingressar no EAP agora, elas se aplicarão apenas aos dispositivos no EAP

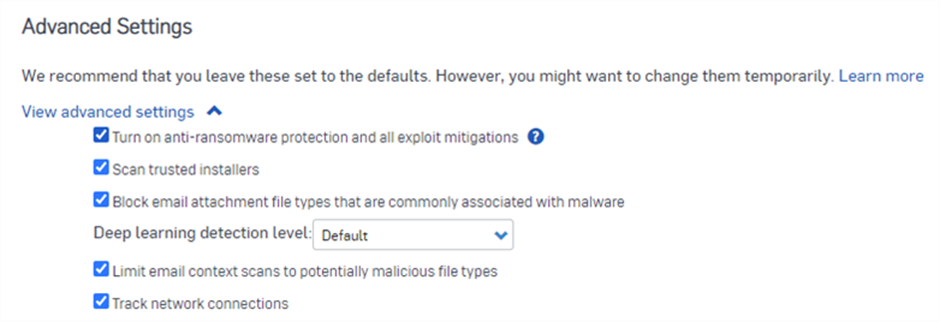

Configurações avançadas

- As configurações avançadas contêm mais algumas opções para solução de problemas que devem ser desativadas apenas temporariamente. Essas configurações podem desativar recursos que podem abrir grandes vulnerabilidades para que você não queira brincar. Deixe-os como as configurações padrão.

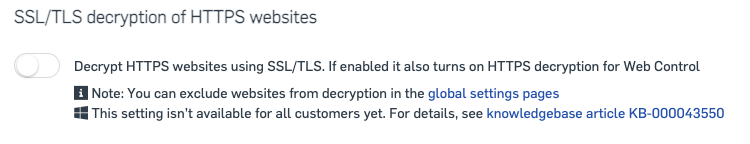

Descriptografia SSL / TLS de sites HTTPS

Malware, ransomware e ameaças modernas tentam se esconder no tráfego de rede criptografado. Por exemplo, eles fazem isso quando estão tentando baixar um código ou se comunicar com um site de comando e controle. Isso pode ser um ponto cego e habilitar essa configuração permite que você inspecione o tráfego para determinar se é malicioso. Observe que, após a inspeção, o tráfego de rede continuará em seu estado criptografado original se não for malicioso.

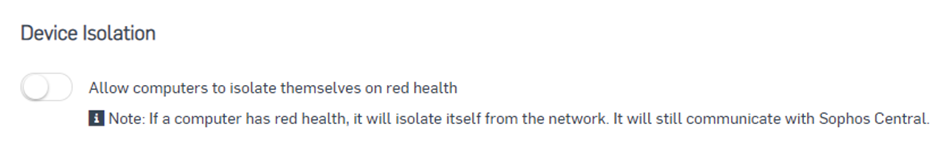

Isolamento do dispositivo

- O isolamento de dispositivos foi projetado para impedir o movimento lateral de malware, como worms, em infraestrutura crítica. Ele injeta um bloco na pilha de rede do dispositivo quando um status de integridade vermelho é detectado.

- Nenhum tráfego de rede será permitido desse dispositivo, exceto para Sophos ou para dispositivos e portas definidos que você configurou na política. Você pode configurar esses dispositivos e portas definidos como exclusões na seção de exclusão.

- Isso pode ser ótimo para infecções por malware, mas como coisas como falhas de atualização e serviços ausentes também acionam o isolamento, você deve equilibrar a experiência do usuário e sua postura de segurança. Ative essa configuração apenas para sistemas que tenham acesso a áreas críticas de sua rede. Mais informações: https://support.sophos.com/support/s/article/KB-000038424?language=en_US

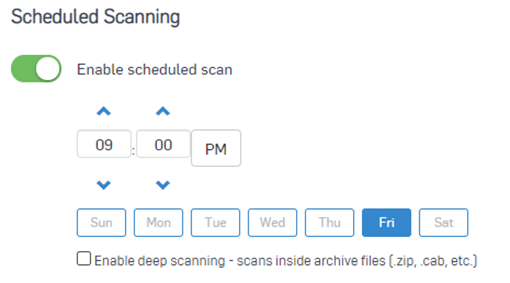

Varreduras agendadas

- Por causa da varredura em tempo real e da varredura em segundo plano que está sempre em execução, não há muita necessidade de varreduras completas do sistema. Se você estiver usando verificações agendadas, lembre-se de que a verificação de arquivos compactados diminuirá significativamente a velocidade, portanto, é melhor deixar isso desativada. Lembre-se de que um PE malicioso não pode ser executado de dentro de um arquivo. Quando o arquivo é extraído, verificamos o conteúdo e o capturamos. Também é importante observar que, se uma verificação for acionada antes que uma verificação completa do sistema seja concluída, ela encerrará a primeira verificação. Portanto, considere quanto tempo leva para verificar seus dispositivos. Considere a quantidade de dados nos dispositivos. Servidores de arquivos com centenas de gigabytes vão demorar mais do que o seu laptop com Windows 10. Uma varredura por semana, fora do horário de trabalho, geralmente será suficiente.

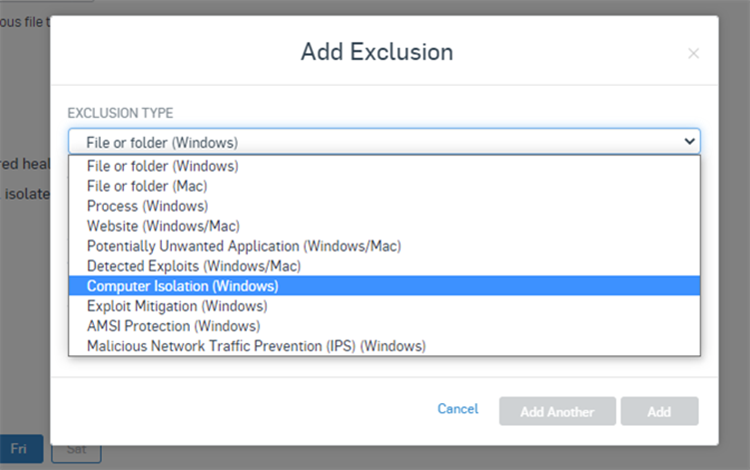

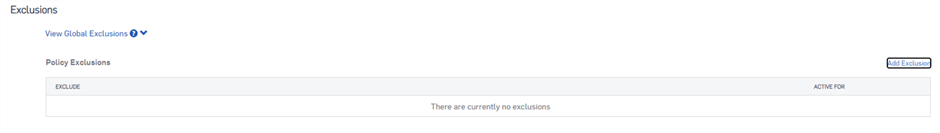

Exclusões

Agora para a zona de perigo, vamos com exclusões. Em algumas situações, as exclusões podem ser inevitáveis. Tente usar um bisturi ao fazer exclusões, não um martelo. O que queremos dizer é tentar ser o mais exato e preciso possível. Não exclua unidades inteiras . Exclua arquivos ou detecções específicas em vez de pastas inteiras. Fazemos verificações de saúde nos clientes e, às vezes, vemos coisas como as unidades “D” a “H” excluídas, o que é muito arriscado.

Lembre-se de que qualquer PE que se enquadrar em uma exclusão não terá restrições de execução. Ele será capaz de fazer qualquer ação maliciosa que desejar.

Antes de fazer exclusões, leia nossa documentação sobre exclusões de verificação e, ao fazer exclusões, leia a descrição da exclusão exibida para garantir que você esteja usando o tipo certo de exclusão.

- Documento da política de proteção contra ameaças: https://docs.sophos.com/central/Customer/help/en-us/central/Customer/concepts/ConfigureMalwareProtection.html

- Varredura de curingas e variáveis de exclusão: https://docs.sophos.com/central/Customer/help/en-us/central/Customer/references/ep_ExclusionVariablesWindows.html

- Exclusões recomendadas de fornecedores https://support.sophos.com/support/s/article/KB-000033519?language=en_US

Por exemplo, se o Active Exploit Mitigation detectar uma ameaça, ela aparecerá na opção Detected Exploits.

Tentar fazer uma exclusão de arquivo ou pasta para essa detecção não funcionará porque isso se aplica à verificação em tempo real, não à mitigação de exploração ativa.

Se você estiver colocando exclusões em sua política, crie políticas separadas para os usuários ou dispositivos que precisam dessas exclusões, se possível, para minimizar o escopo das exclusões . Vimos algumas situações confusas devido ao uso indevido de exclusões e não queremos que isso aconteça com você, então tome cuidado!

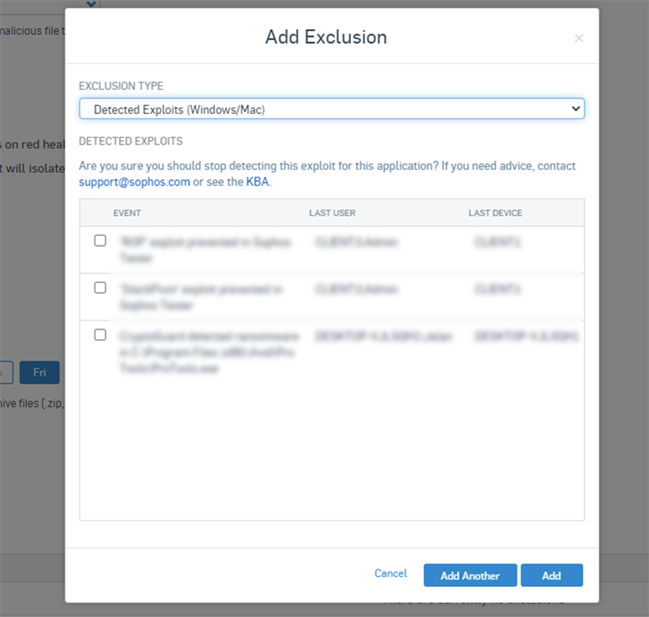

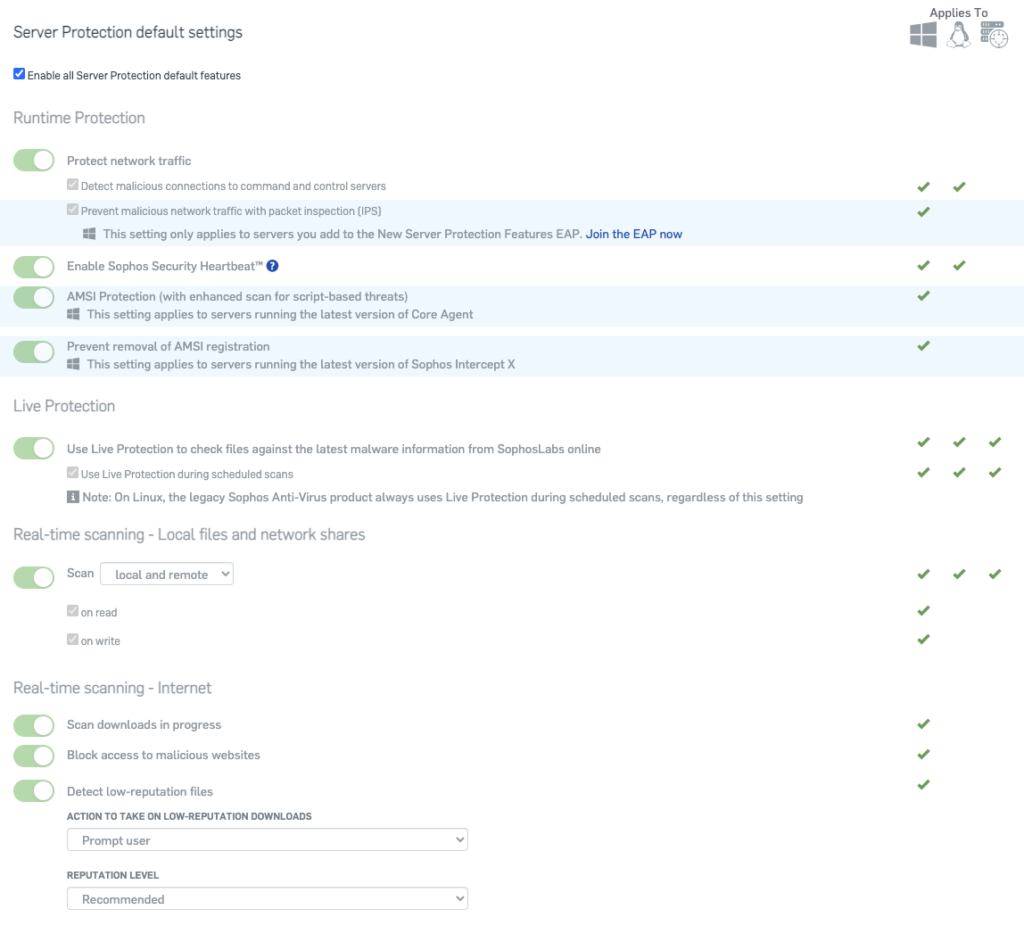

Política de proteção contra ameaças do servidor

Mudando para o lado do servidor, embora todas as configurações sejam praticamente as mesmas, elas são ordenadas de maneira um pouco diferente. Todos os recursos avançados do Intercept X ficam na parte superior e a proteção padrão está embaixo. Se você tiver a licença avançada do Intercept X, habilite todos os recursos avançados para proteção total.

A maioria das configurações são as mesmas de um Endpoint. Gostaria de destacar uma diferença nas configurações de proteção de realtime do servidor.

- O “rastreamento de ramificação da CPU” é específico para processadores Intel e permite o rastreamento da atividade do processador para detecções.

- Ele tenta descobrir todos os elementos da ramificação e ver se algo está tentando manipulá-los maliciosamente. Dependendo do que está sendo executado em um sistema, há diferentes benefícios / desvantagens dessa proteção. para servidores de baixa carga de aplicativos (como um servidor de arquivos), há pouco impacto – não apenas haverá menos cenários em que esse tipo de proteção será acionado, mas também haverá menos impacto no desempenho. Por outro lado, os servidores de alta carga são expostos com mais frequência a esses tipos de coisas, mas também podem ter um impacto muito alto no desempenho.

Quando você cria uma nova política, todas as configurações recomendadas serão ativadas, mas as opções avançadas de intercept X não têm a caixa de seleção “configurações recomendadas” que vimos no lado do endpoint. A seção de configurações padrão da proteção do servidor tem uma caixa de seleção habilitar tudo que recomendamos deixar marcada.

A proteção do servidor pode ser mais sensível do que o endpoint, portanto, pode ser necessário definir mais essas configurações para otimizar o desempenho. Novamente, todas essas configurações são as mesmas que as mencionadas para endpoint, menos o isolamento do dispositivo. Mais informações: https://docs.sophos.com/central/Customer/help/en-us/central/Customer/concepts/ServerConfigureMalwareProtection.html

Configurações globais

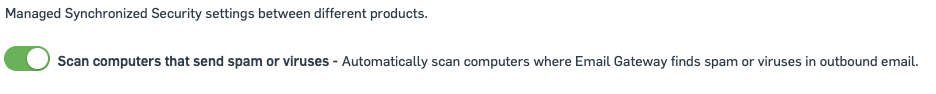

Segurança sincronizada

A maior parte da correção automatizada de Segurança Sincronizada não exige nada além de garantir que seu Sophos Firewall esteja se comunicando com o Sophos Central. No entanto, há uma opção disponível para clientes que usam o Sophos Endpoint e o Sophos Email.

Para acessar a Configuração de segurança sincronizada, navegue até Configurações globais e procure Geral > Segurança sincronizada

Ativar esta opção forçará uma varredura de um dispositivo se o gateway de e-mail detectar spam ou vírus em e-mail de saída.

Configurações XDR

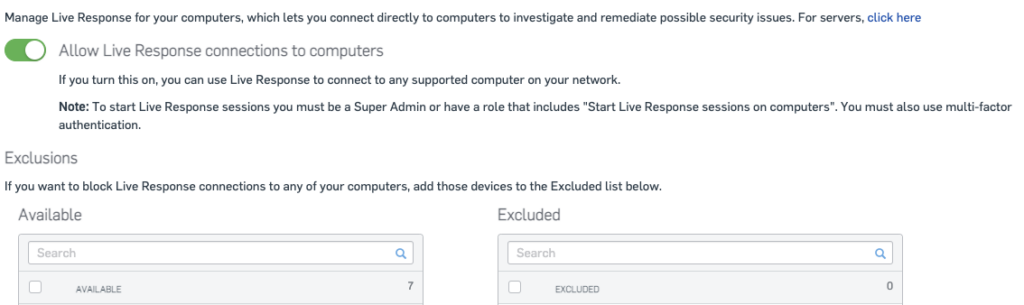

Se você estiver usando o Intercept X com XDR, há algumas configurações adicionais que você deve ativar para garantir a melhor visibilidade e oferecer opções adicionais para uma resposta manual.

O primeiro é o Live Response. O Live Response permite que um administrador ou analista de segurança se conecte diretamente a um dispositivo protegido pelo Intercept X e tenha um shell de comando. Isso lhes permite acesso direto para correção manual.

Para encontrar a Configuração de Live Response para endpoints, navegue até Configurações globais e procure Endpoint Protection > Live Response

Para encontrar a Configuração de Live Response para servidores, navegue até Configurações globais e procure Proteção do servidor > Live Response

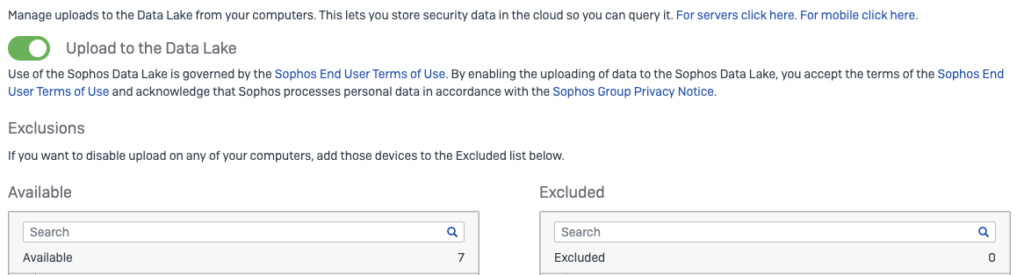

A segunda é o upload de dados para o Sophos Data Lake. Isso permite que você tenha uma visão histórica do que aconteceu em seus Endpoints e Servidores. Isso pode ser útil em cenários de caça e investigação de ameaças.

Para encontrar a configuração de upload do Data Lake para endpoints, navegue até Configurações globais e, em seguida, procure Endpoint Protection > Data Lake Uploads

Para encontrar a configuração de upload do Data Lake para servidores, navegue até Configurações globais e procure Proteção do servidor > Uploads do Data Lake

Se você precisar de ajuda para implementar estas boas práticas, a SN Informática, está aqui para te ajudar. Nos contate via WhatsApp.

do original em: https://community.sophos.com/b/security-blog/posts/best-practices-for-sophos-central-intercept-x-endpoint