Índice

- Visão geral

- Visualizador de registro

- Firewall (tráfego inválido)

- Filtro da web

- Filtro de aplicativo

- IPS

- Proteção avançada contra ameaças

- Inspeção SSL/TLS

- Proteção de servidor web (WAF)

- Solução de problemas

- Roteamento assimétrico

- Filtro da web

- Filtro de aplicativo

- Dos Proteção

- nenhuma regra de firewall

- Roteamento

- Resumo

Visão geral

Este artigo explica diferentes pacotes descartados pelo Sophos Firewall e ajuda os iniciantes a descobrir a causa da queda de pacotes.

Visualizador de registro

Os pacotes descartados pelos seguintes recursos de segurança são exibidos no Log Viewer.

- firewall,

- Filtro da Web,

- Filtro de aplicativo,

- IPS,

- Proteção avançada contra ameaças

- Inspeção SSL/TLS

- Proteção de servidor web

Observação: o Log Viewer mantém um número limitado de registros. É recomendado verificar o Log Viewer de tempos em tempos antes que o registro seja girado.

Firewall (tráfego inválido)

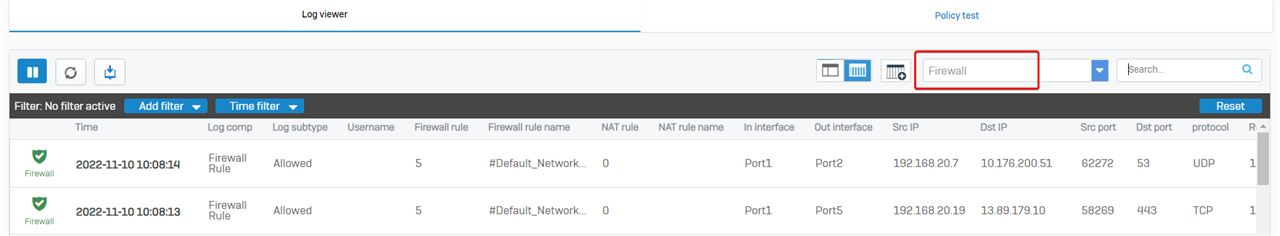

Para visualizar os pacotes descartados pelo firewall, vá para Sophos Firewall web admin> Log Viewer e escolha logs do Firewall no menu suspenso.

Para facilitar a leitura da página do Firewall , recomendei redefinir as colunas.

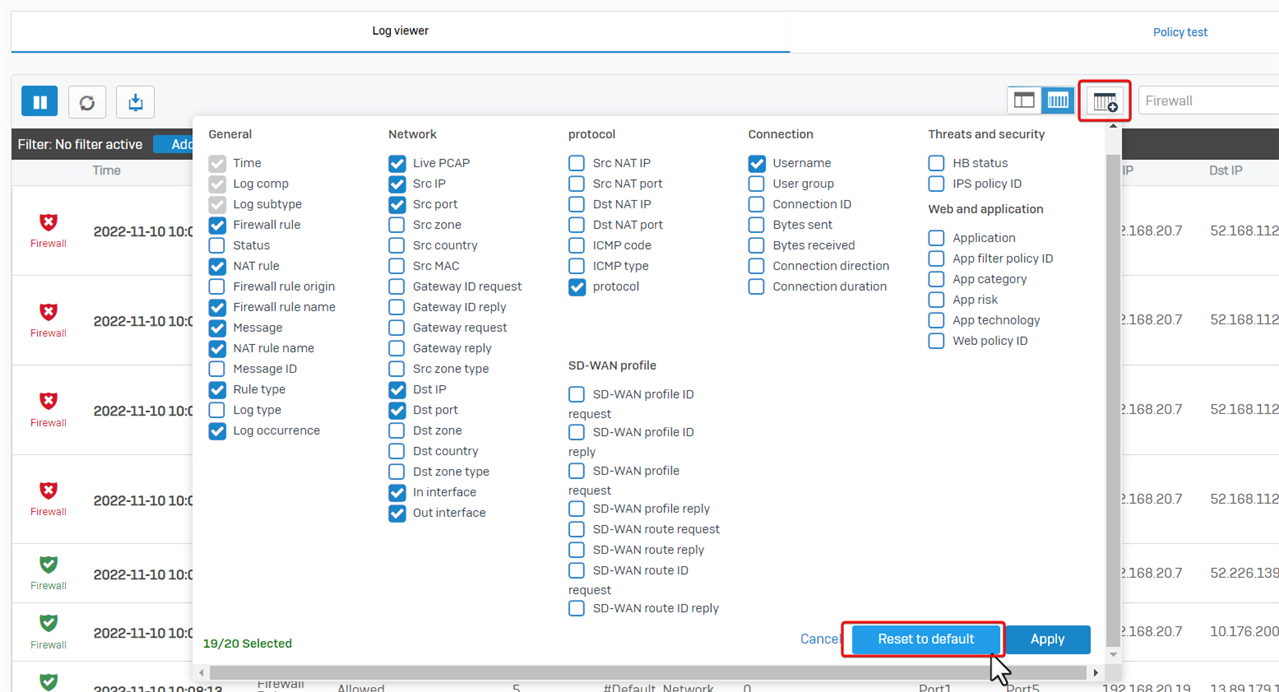

Clique no botão ” Adicionar/remover colunas ” e, em seguida, clique em ” Redefinir para padrão “

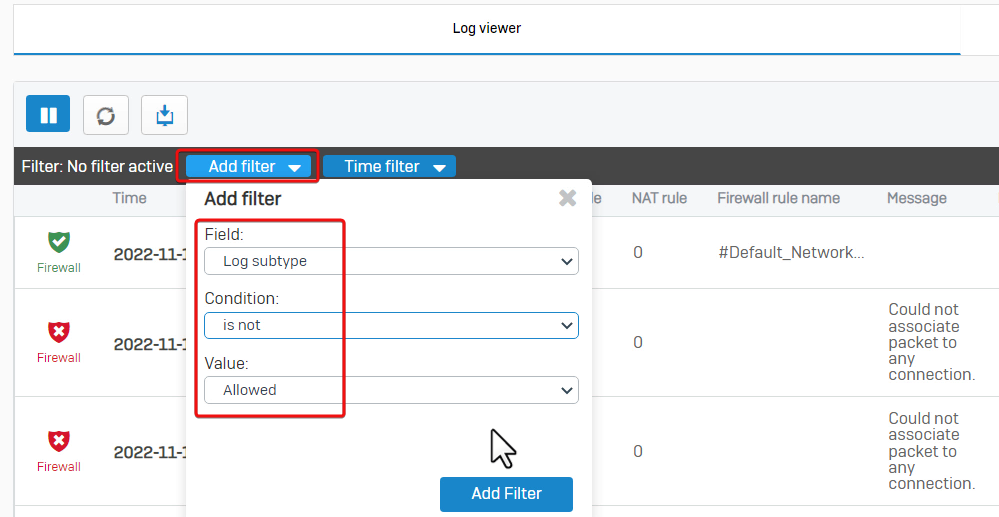

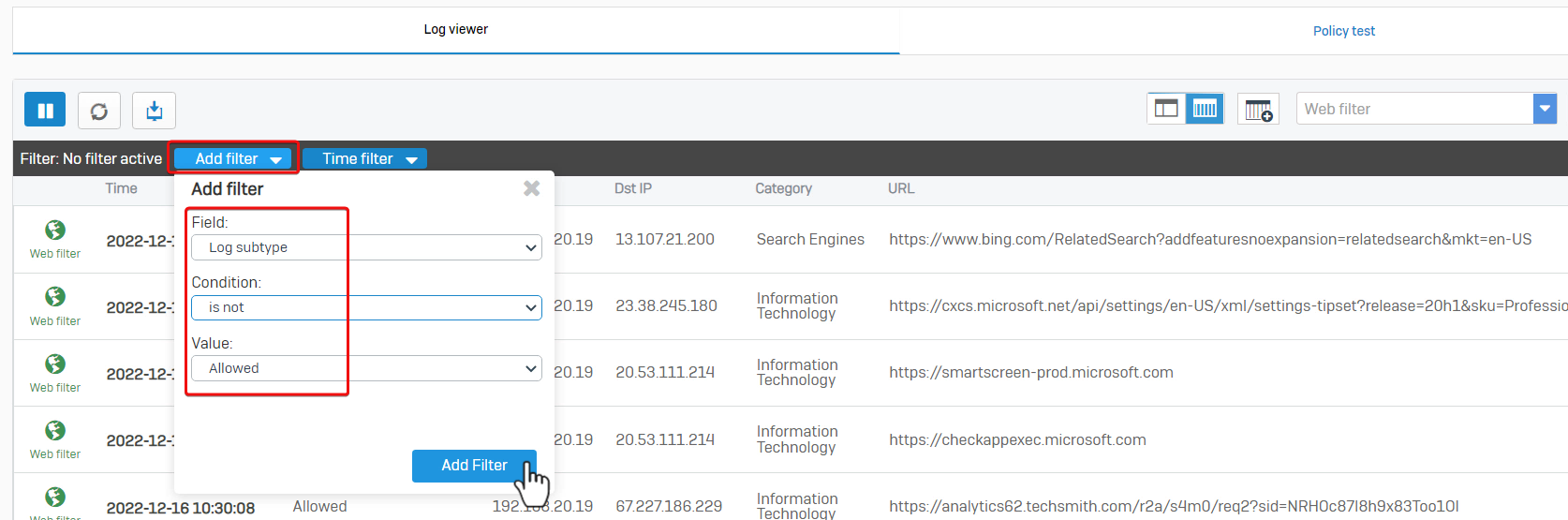

Para filtrar o pacote descartado, clique em ” Adicionar filtro ” e defina ” Subtipo de log, não é e é permitido “. Veja a captura de tela abaixo para referência.

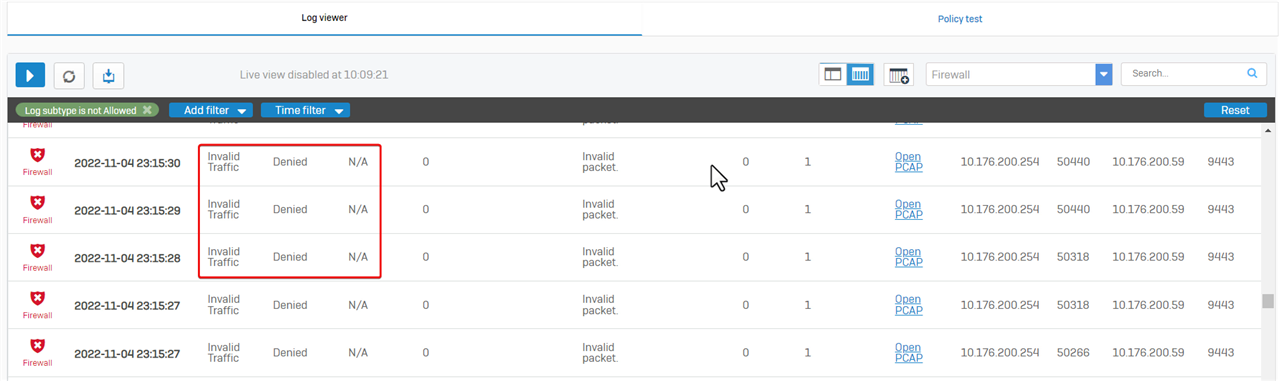

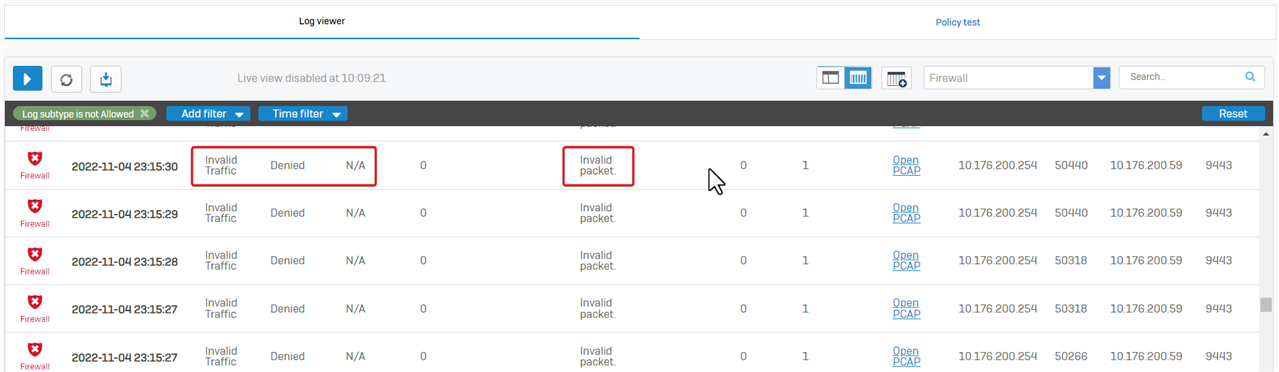

Observe que pacotes descartados marcados com Invalid Traffic, Denied , regra de firewall N/A não são um problema na maioria dos casos, não há necessidade de se preocupar com eles.

Existem vários tipos de Tráfego Inválido .

- Pacote inválido

O mais comum é o ” Pacote inválido “, que é o pacote TCP RST ou TCP FIN. Eles são eliminados por todos os firewalls com estado para evitar ataques TCP RST/FIN.

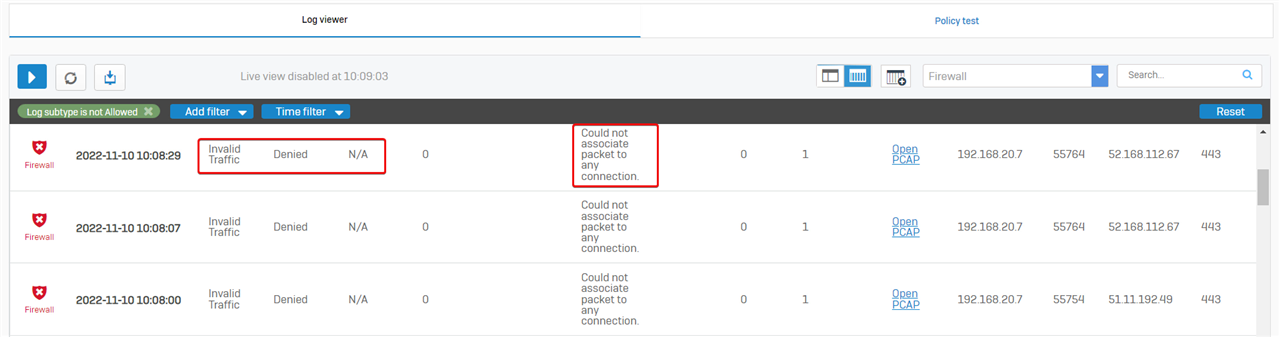

- Não foi possível associar o pacote a nenhuma conexão

Outro tipo é ” Não foi possível associar o pacote a nenhuma conexão “, que se refere a um pacote descartado que não pertence a uma conexão.

O Sophos Firewall verifica os pacotes de dados em busca de entradas conntrack . As entradas Conntrack são geradas quando pacotes de inicialização de conexão são enviados, por exemplo, solicitações de eco TCP SYN ou ICMP.

Se um host enviar um pacote que não corresponda a nenhuma conexão estabelecida, o Sophos Firewall o descartará e o registrará como um evento de tráfego inválido.

Explicações mais detalhadas podem ser encontradas em Ajuda do Administrador do Sophos Firewall > Eventos de tráfego inválidos .

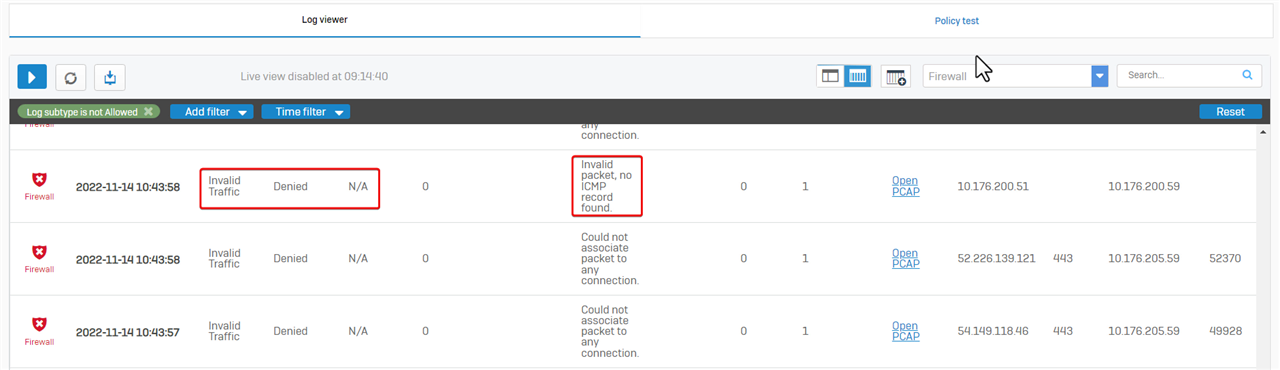

Observe que “Não foi possível associar o pacote a nenhuma conexão” pode ser causado por roteamento assimétrico . - Pacote inválido. Nenhum registro ICMP encontrado.

Às vezes, a mensagem “Pacote inválido, nenhum registro ICMP encontrado” é mostrada.

Isso se refere a uma resposta de ping descartada sem uma solicitação de ping.

Esses pacotes de resposta de ping não devem ser encaminhados, pois podem ser ataques cibernéticos.

Filtro da web

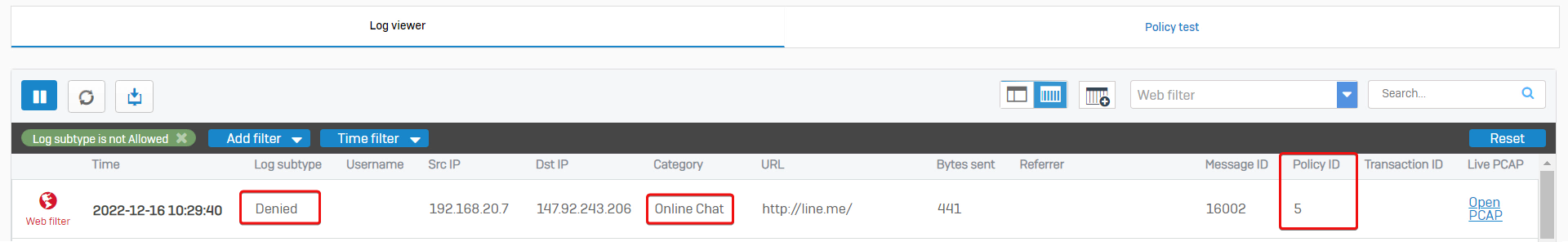

Administrador da web do Sophos Firewall> Log Viewer > Filtro da Web mostra os pacotes descartados pelo filtro da Web.

Para mostrar pacotes descartados apenas clicando em “Adicionar filtro”, defina “Subtipo de log não permitido”

Aqui está o exemplo de que o computador interno 192.168.20.7 não pode acessar o site https://line.me , a categoria do site é “Bate-papo online” e o ID da regra de firewall relacionado é 5.

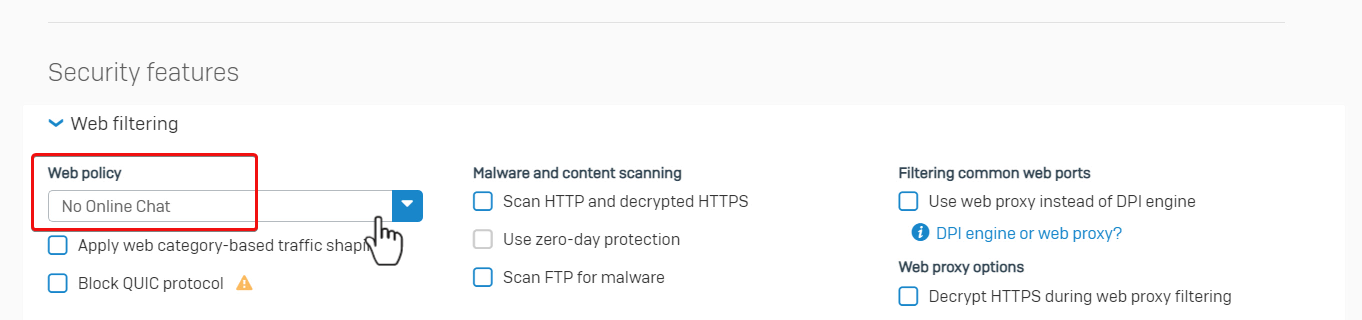

Vá para Administrador web do Sophos Firewall> Regras e políticas e verifique os detalhes do ID da regra de firewall 5. A política da Web “No Online Chat” é aplicada.

Portanto, o Sophos Firewall negou o acesso à web conforme configurado.

Filtro de aplicativo

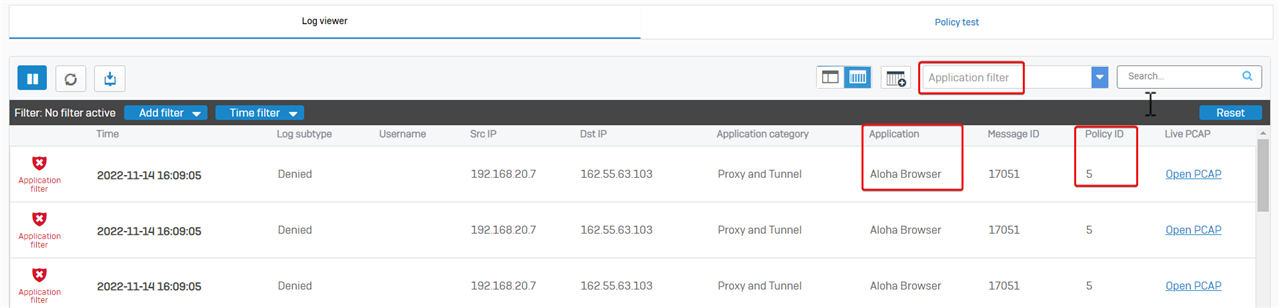

Administrador web do Sophos Firewall> Log Viewer > Filtro de aplicativo mostra os pacotes descartados pelo filtro de aplicativo.

Aqui, vemos que um usuário tem acesso negado ao destino e o tráfego é identificado como “Aloha Browser”, e a regra de firewall relacionada é ID 5.

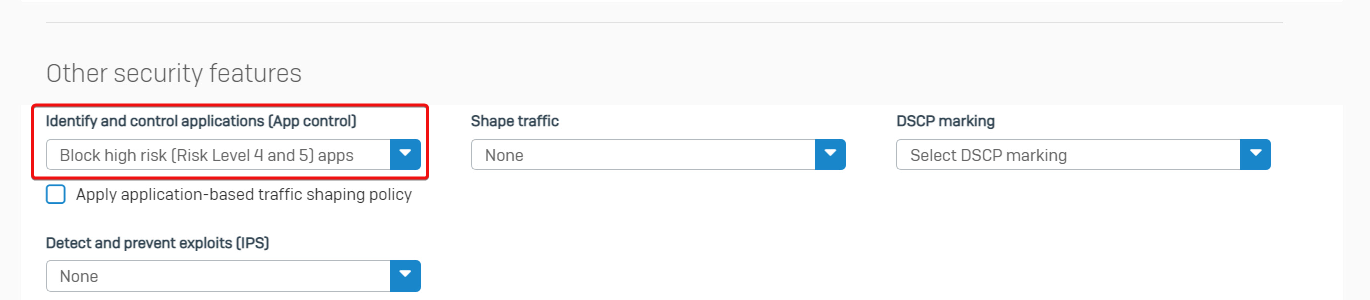

A regra de firewall ID 5 tem o controle de aplicativos ativado para bloquear aplicativos de nível de risco 4 e 5.

Portanto, o Sophos Firewall nega o acesso do usuário conforme configurado.

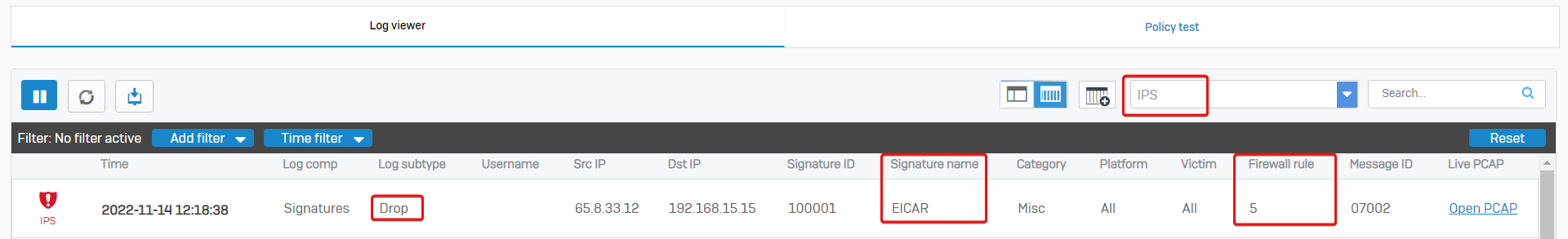

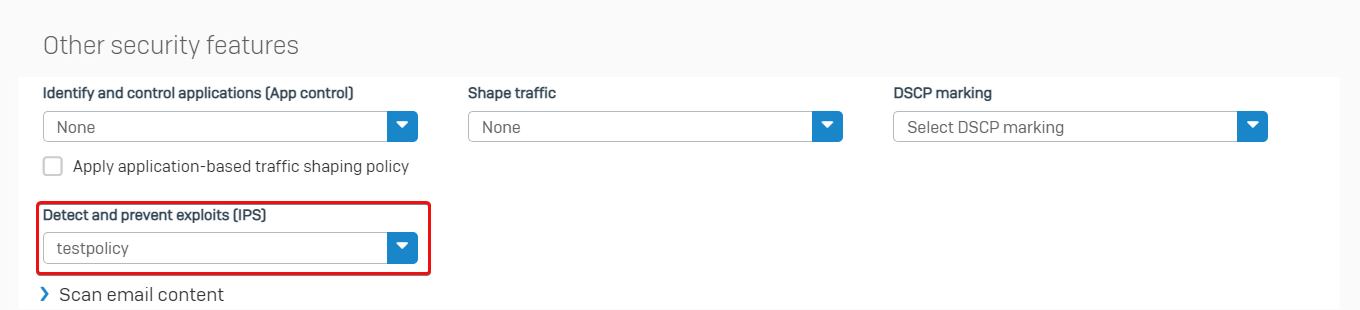

IPS

Administrador web do Sophos Firewall> Log Viewer> IPS mostra pacotes descartados pela Prevenção de Intrusões.

Aqui está o exemplo de que o computador interno 192.168.15.15 não pode baixar um arquivo de 65.8.33.12, pois o tráfego foi identificado como EICAR. A regra de firewall relacionada é ID 5.

A regra de firewall ID 5 tem IPS ativado.

Portanto, o Sophos Firewall eliminou o tráfego conforme configurado.

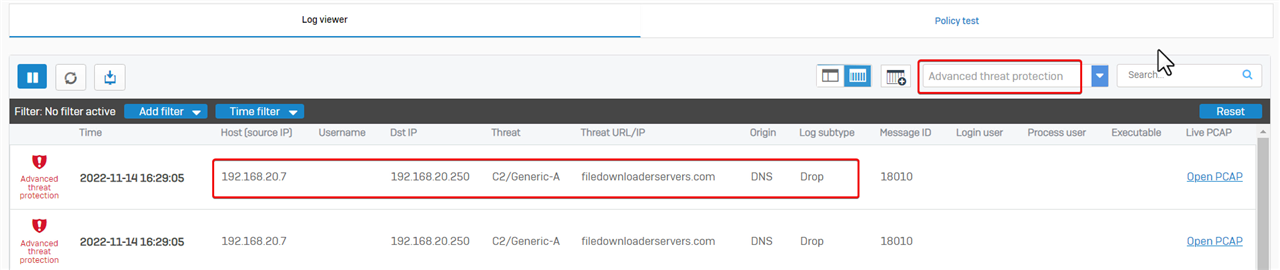

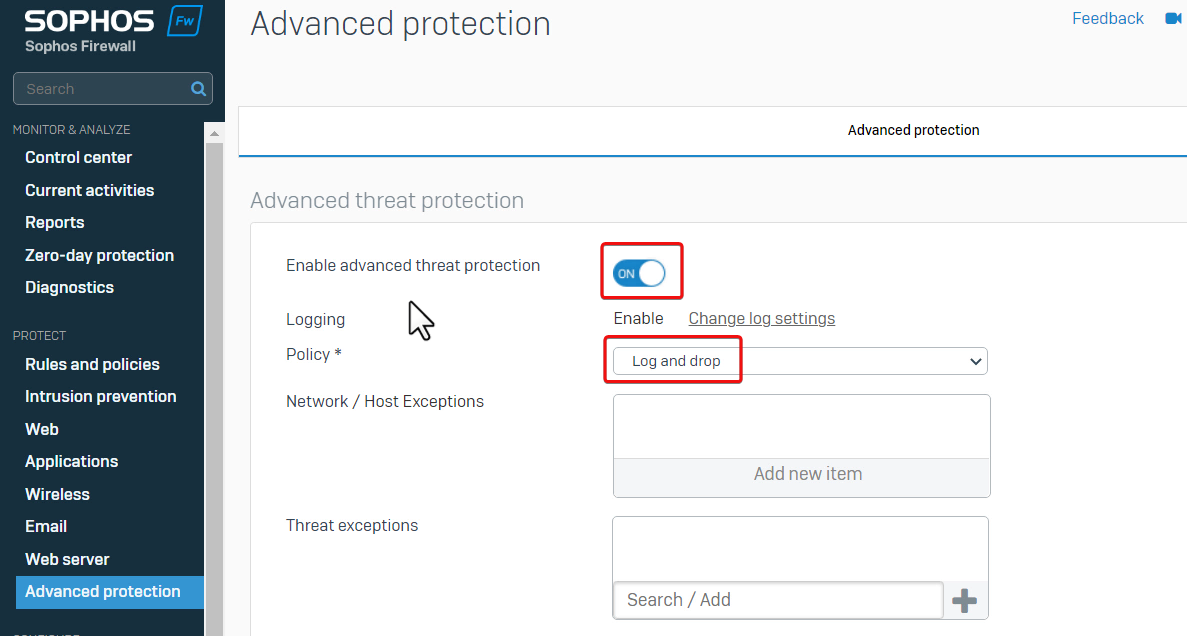

Proteção avançada contra ameaças

Administrador web do Sophos Firewall > Log Viewer > Proteção avançada contra ameaças mostra os pacotes descartados pela Proteção avançada contra ameaças.

Aqui está o exemplo de que o computador interno 192.168.20.7 não pode consultar o servidor DNS 192.168.20.250 em busca de um nome de host, pois o Sophos Firewall detectou que o nome do host é malicioso e eliminou a consulta DNS.

Vá para o administrador da web do Sophos Firewall> Proteção Avançada, podemos ver que a Proteção avançada contra ameaças está habilitada e a Política está definida como “ Registrar e descartar ”.

Portanto, o Sophos Firewall descartou o pacote conforme configurado.

Inspeção SSL/TLS

Às vezes, a inspeção SSL/TLS pode falhar ao descriptografar uma sessão e causar um erro.

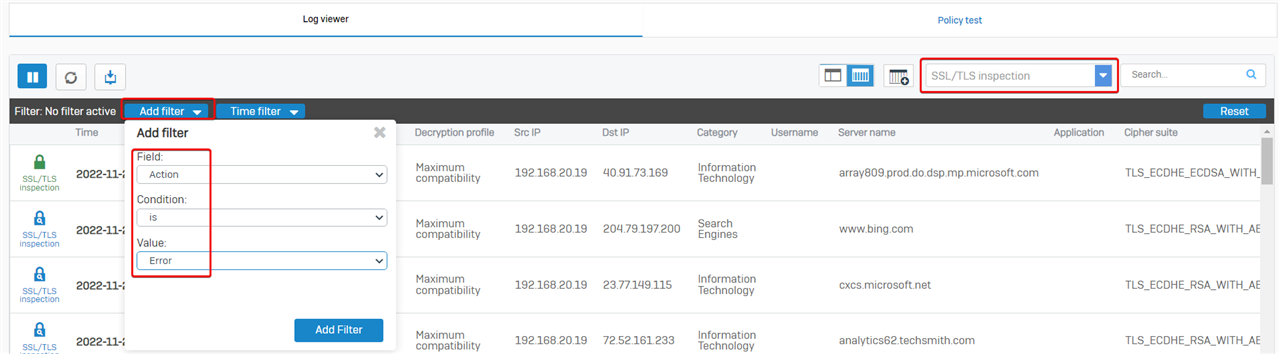

Para visualizar registros de inspeção SSL/TLS, vá para Sophos Firewall web admin > Log Viewer e escolha logs de inspeção SSL/TLS.

Crie um filtro e defina “Ação é Erro”, para mostrar erros .

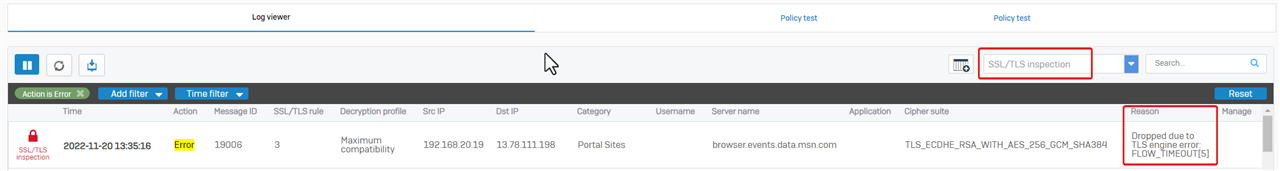

No exemplo, o computador interno não pode visitar browser.events.data.msn.com , devido a “Erro de mecanismo TLS: FLOW_TIMEOUT”

O erro causa falha no acesso à web. Podemos configurar o Sophos Firewall para ignorar a descriptografia SSL/TLS do site.

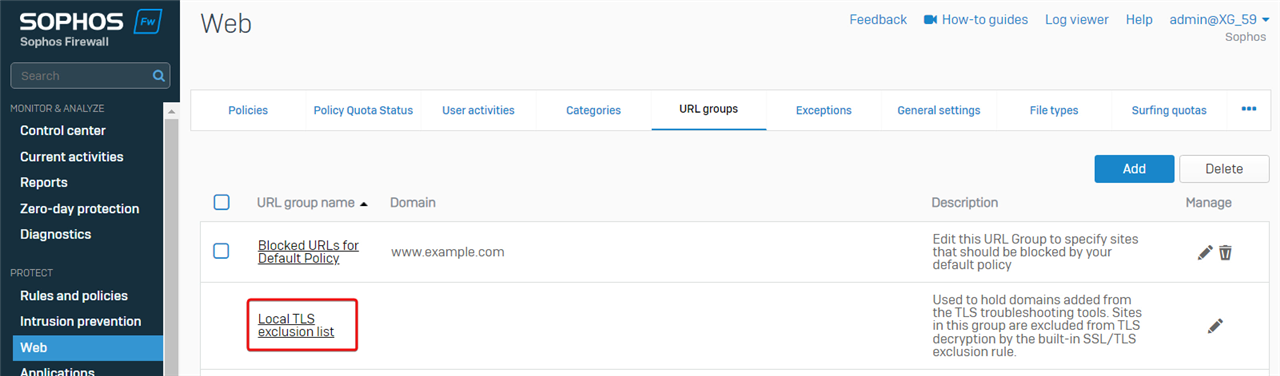

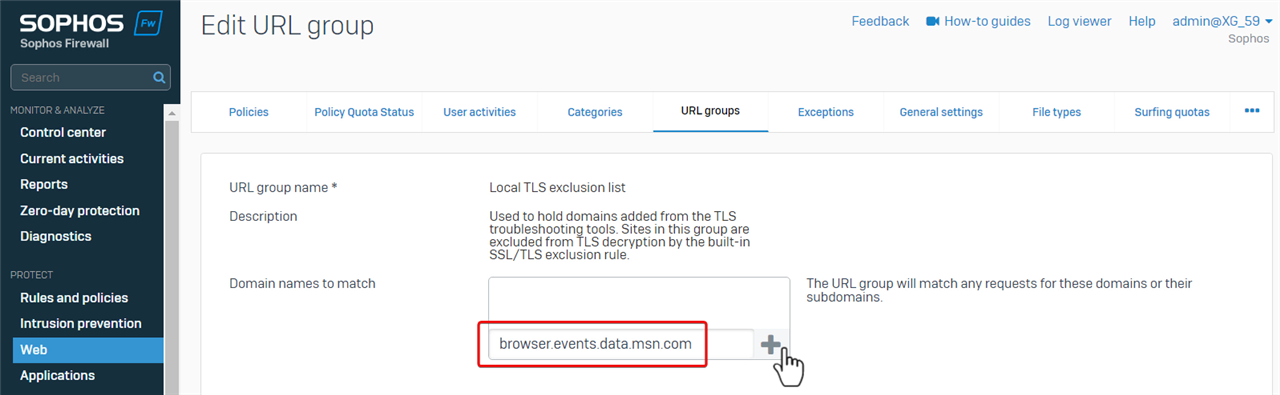

- Edite o grupo de URL padrão “Lista de exclusão TLS local” na GUI de administração da web do Firewall > Web > Grupos de URL

- Adicione o site browser.events.data.msn.com e o mecanismo de inspeção SSL/TLS não descriptografará o tráfego do site.

Proteção de servidor web (WAF)

Para o tráfego destinado a servidores protegidos pela proteção de servidor web, o Sophos Firewall poderá descartar um pacote se for identificado como um ataque.

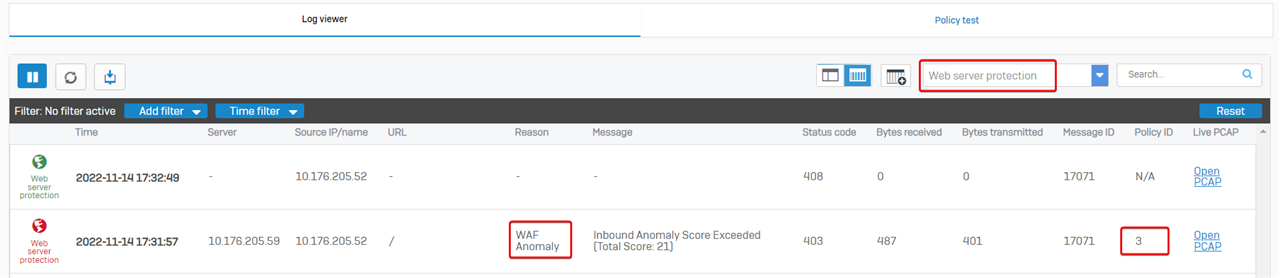

Para visualizar os pacotes descartados pela proteção do servidor web, vá para Sophos Firewall web admin > Log Viewer e escolha logs de proteção do servidor web

No exemplo, o computador de origem 10.176.205.52 não tem permissão para acessar o servidor Web devido a “Anomalia WAF” e a regra de firewall para WAF é ID 3.

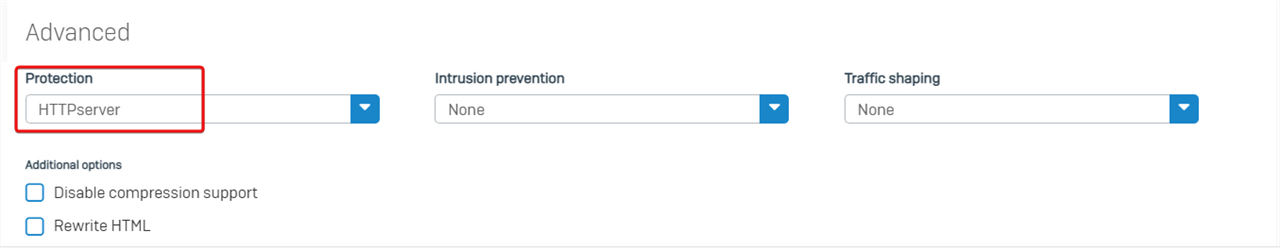

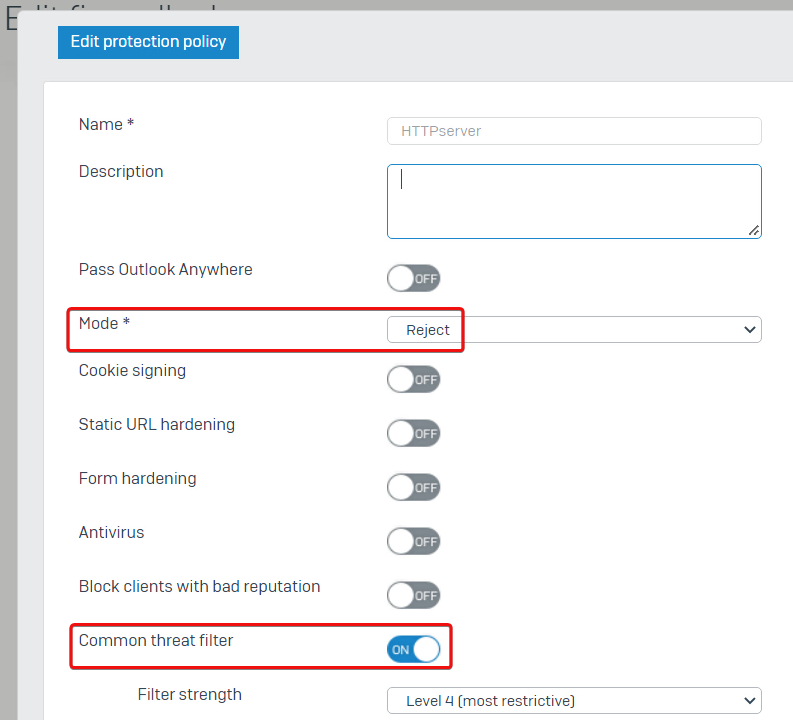

A regra de firewall ID 3 tem a política de proteção do servidor web habilitada,

Verifique os detalhes da política de proteção, podemos ver que o Modo está definido como Rejeitar e o filtro de ameaças comuns está ativado.

Portanto, o Sophos Firewall descartou o acesso ao servidor web conforme configurado .

Solução de problemas

Roteamento assimétrico

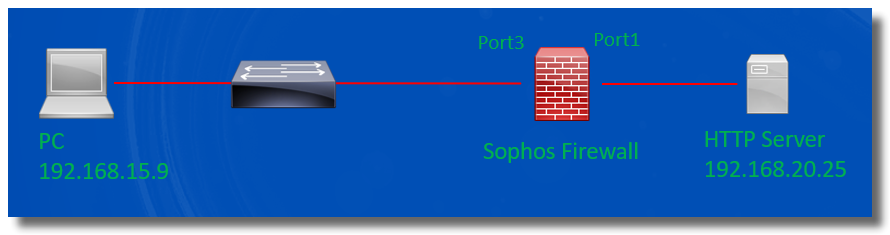

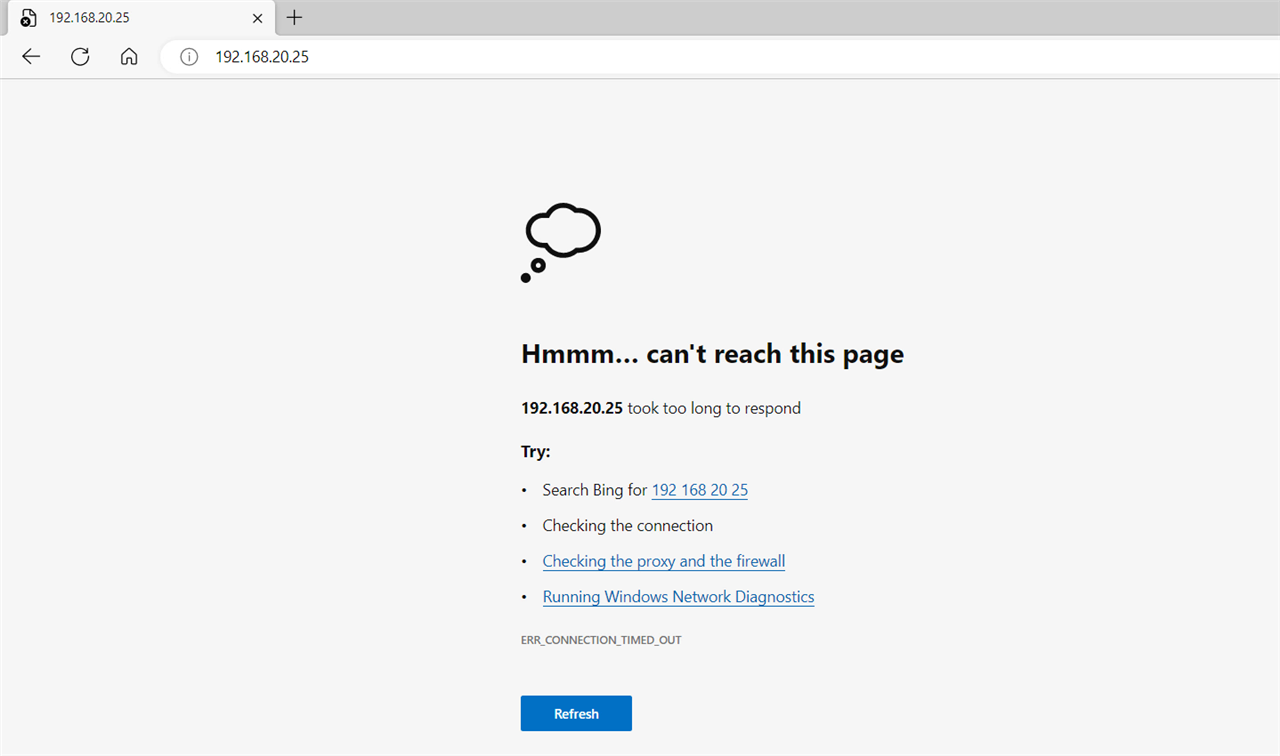

Neste exemplo, o PC e o servidor HTTP estão conectados por um Sophos Firewall.

No entanto, o PC não consegue acessar o serviço HTTP hospedado no servidor

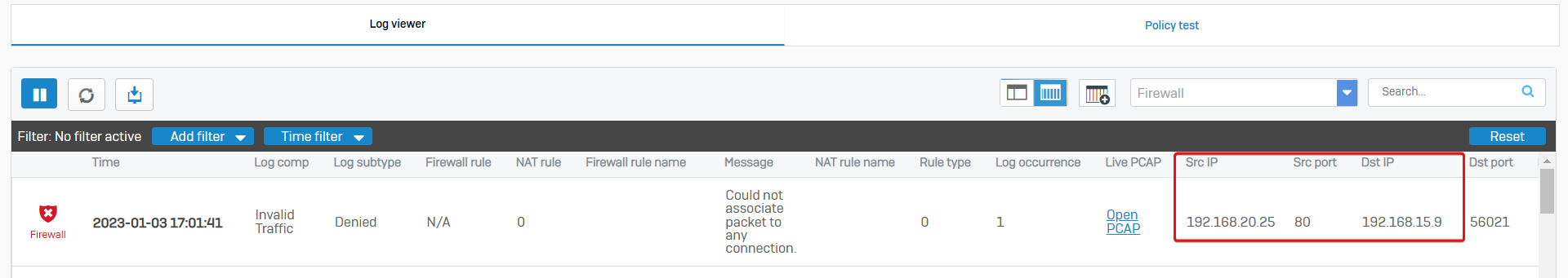

Log Viewer > Firewall mostra que o pacote do servidor para o PC foi descartado pelo Sophos Firewall com o motivo “Não foi possível associar o pacote a nenhuma conexão”

Para verificar se o pacote descartado é um problema ou não, precisamos capturar os pacotes.

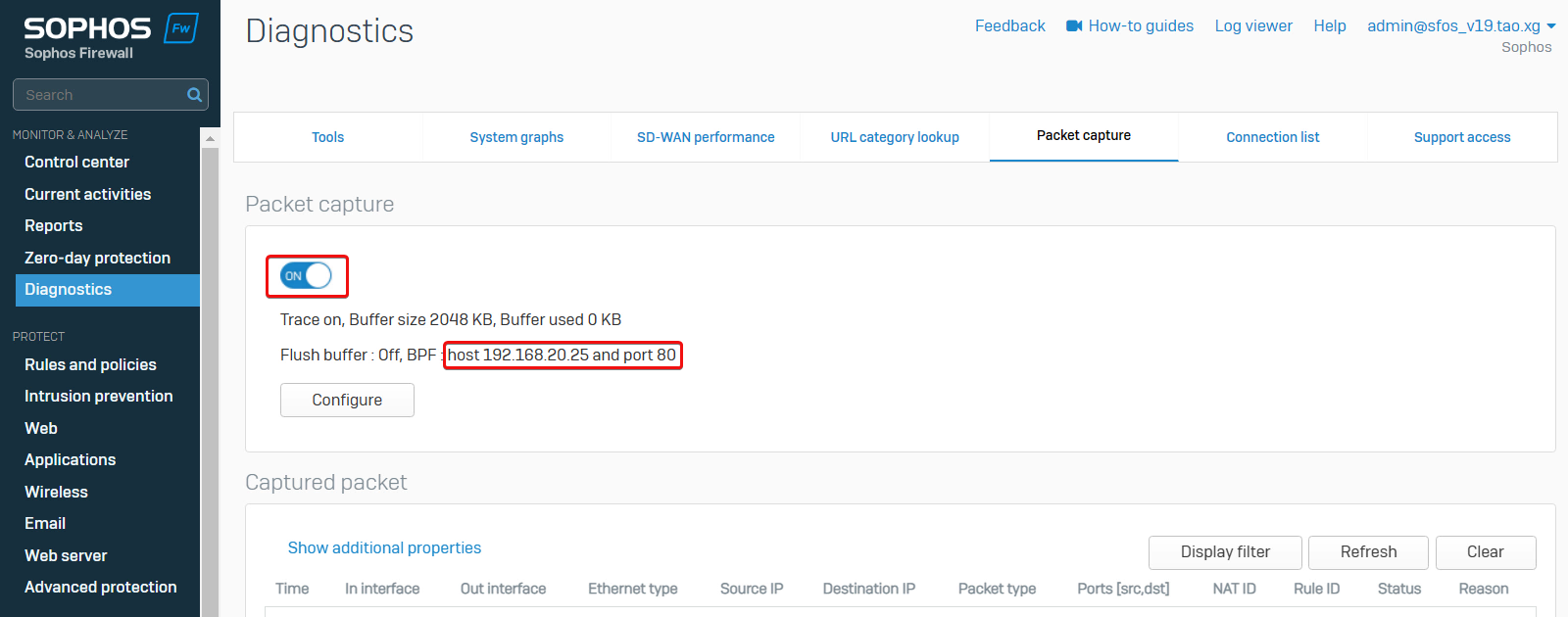

No administrador da web do Sophos Firewall, vá para Diagnostics > Packet capture e clique em Configure para adicionar um filtro de pacotes.

Queremos capturar pacotes entre o PC e o servidor HTTP, então inseriremos a string de filtro de pacotes “host 192.168.20.25 e porta 80”.

Salve o filtro e ative a captura de pacotes.

Nota :

- a string do filtro de pacotes diferencia maiúsculas de minúsculas.

- Depois que a string do filtro de pacotes for alterada, desligue-o e ative a captura de pacotes para aplicar o novo filtro.

- DESLIGUE a captura de pacotes após a solução de problemas.

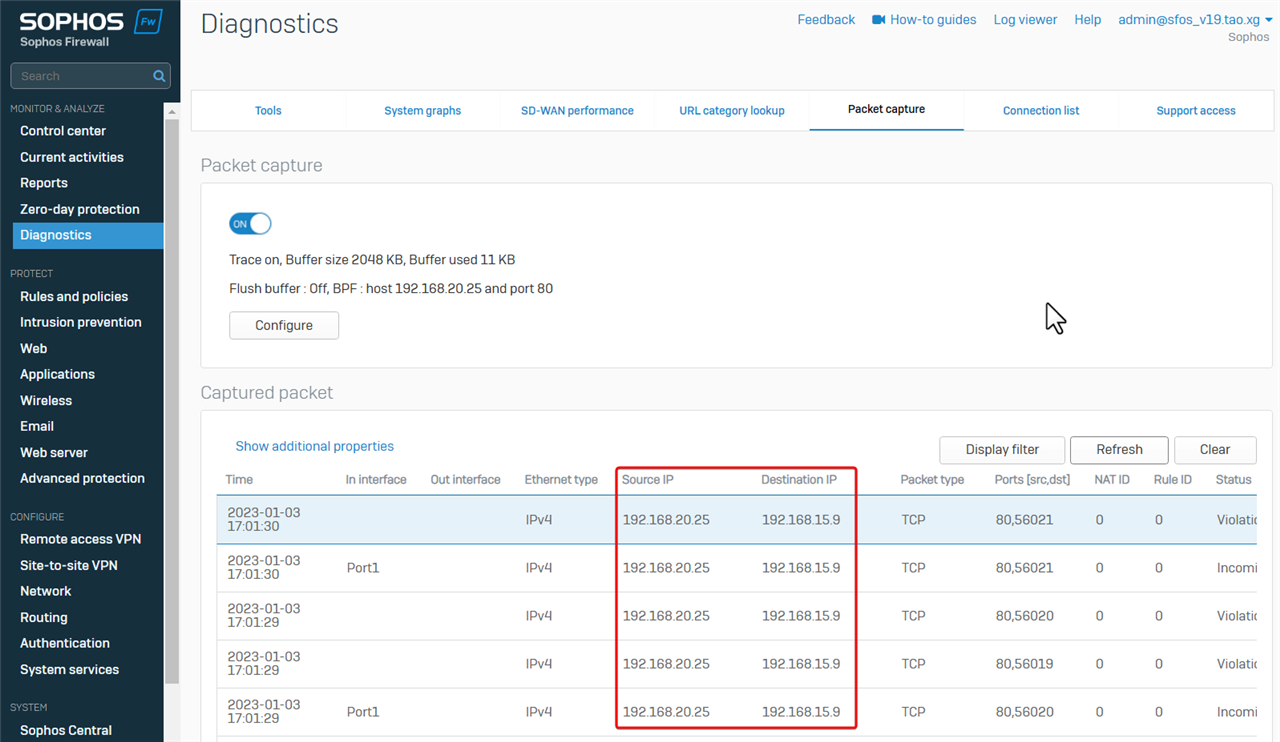

Para reproduzir o problema, tente acessar o servidor HTTP do PC novamente e, em seguida, atualize a página para visualizar os pacotes capturados.

Podemos ver que o Sophos Firewall recebeu o pacote de resposta do servidor para o PC, mas nenhum pacote do PC para o servidor.

Isso indica o problema do roteamento assimétrico na rede.

A solução é corrigir o roteamento assimétrico na rede.

Depois de corrigido, o PC pode visitar o servidor HTTP.

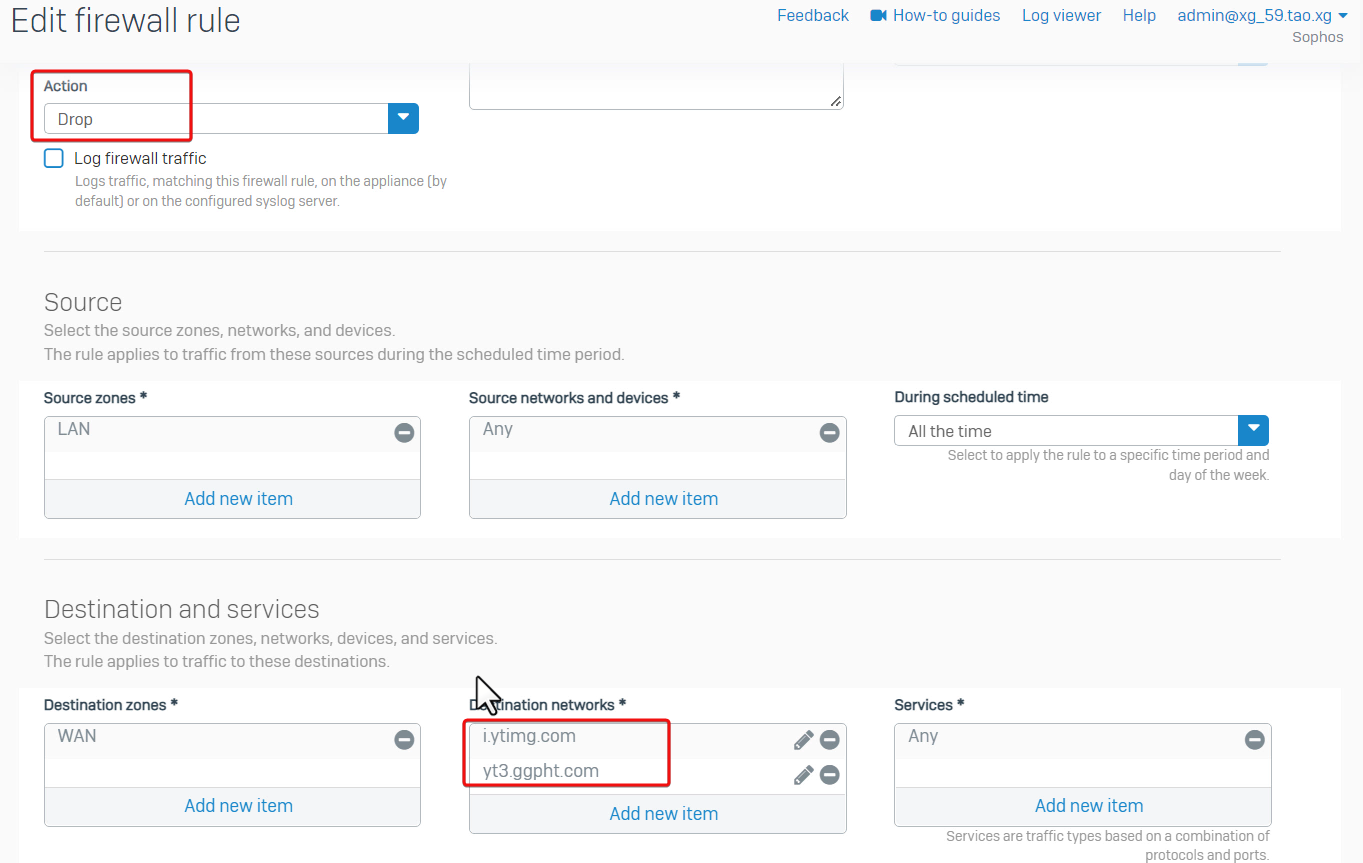

Filtro da web

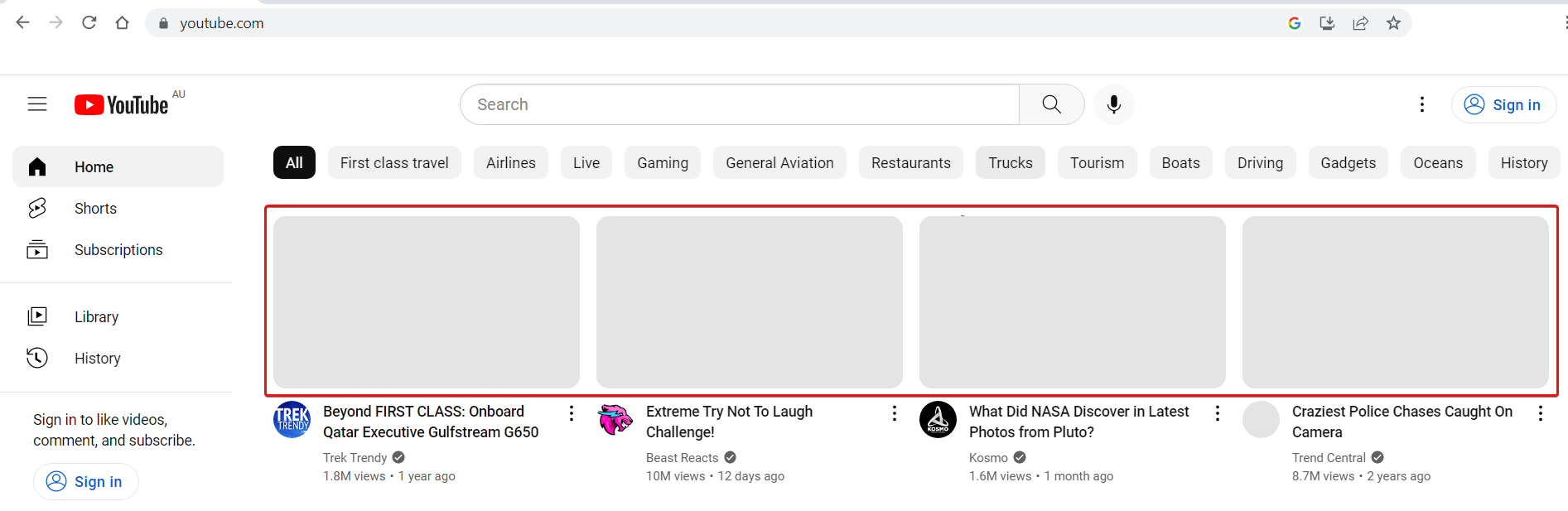

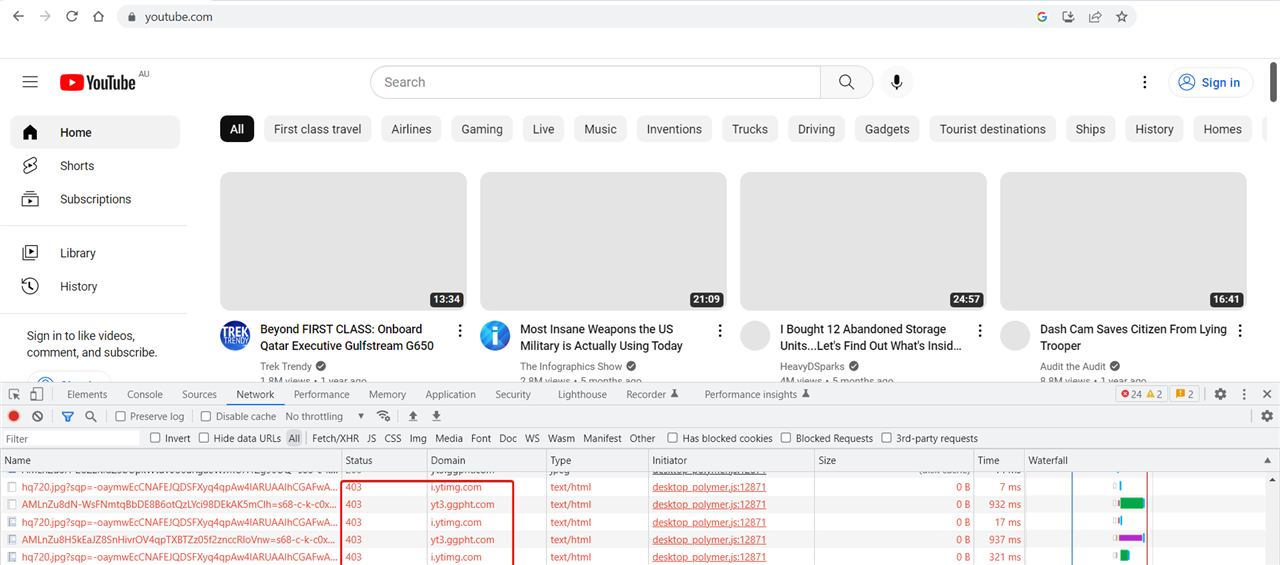

No exemplo, o computador interno por trás do Sophos Firewall tem um problema ao visitar youtube.com , onde a visualização do vídeo não é carregada.

Para solucionar o problema,

- Abra as Ferramentas do desenvolvedor do navegador , vá para a guia Rede e atualize a página da web.

As Ferramentas do desenvolvedor mostram 2 domínios, yt3.ggpht.com e i.ytimg.com não podem ser carregados

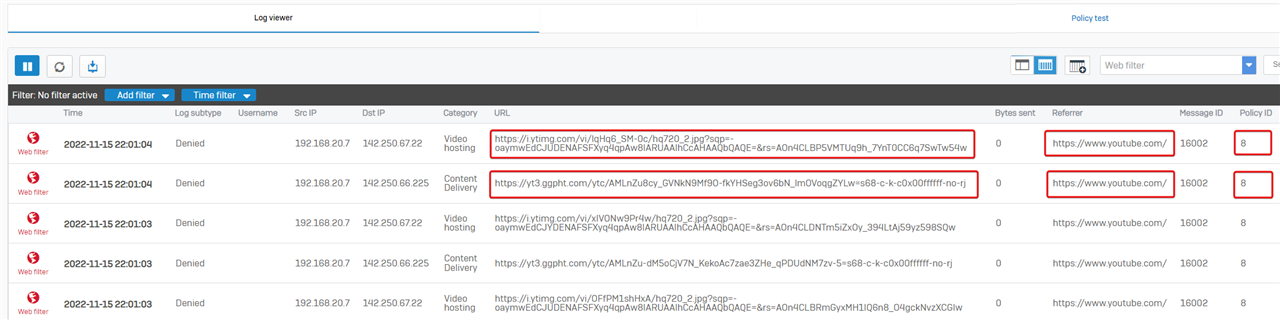

- Acesse Administrador web do Sophos Firewall > Log Viewer > Filtro da Web. Ele mostra que os URLs desses dois domínios foram negados, pela regra de firewall ID 8, quando os usuários visitaram o site do YouTube

- Acesse Sophos Firewall webadmin > Regras e políticas > Regras de firewall, a regra de firewall ID 8 foi configurada para descartar o tráfego para esses 2 domínios.

Portanto, é uma regra de firewall mal configurada.

A solução é desabilitar a regra do firewall e então o site do YouTube pode ser carregado sem problemas.

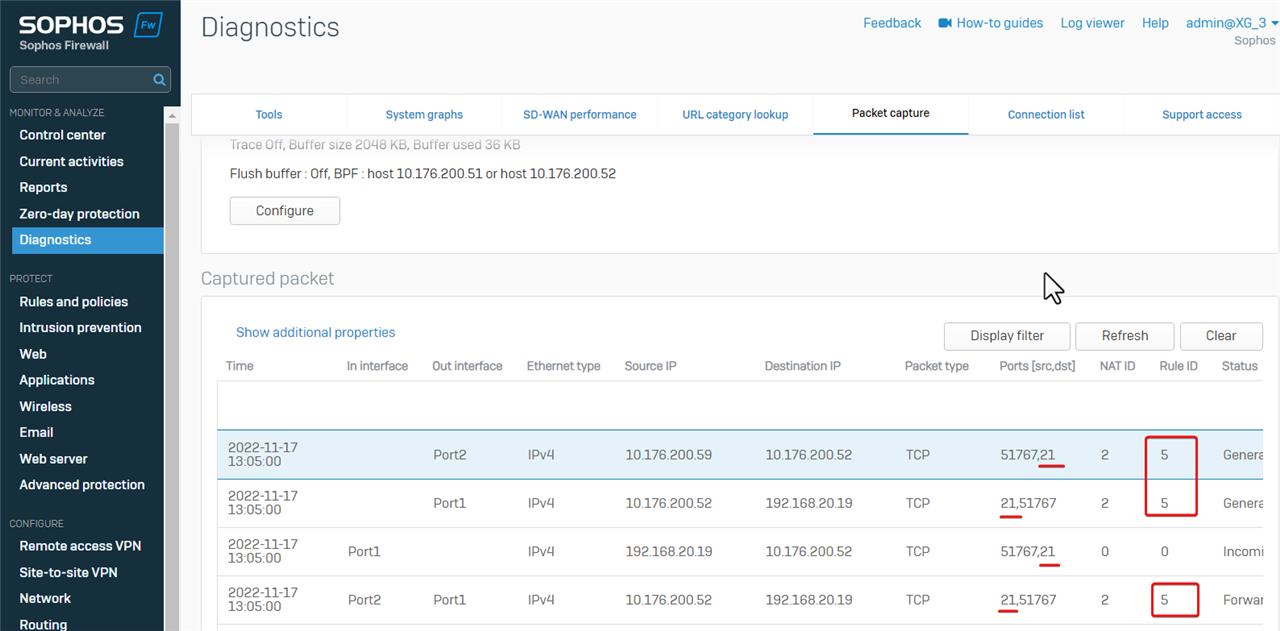

Filtro de aplicativo

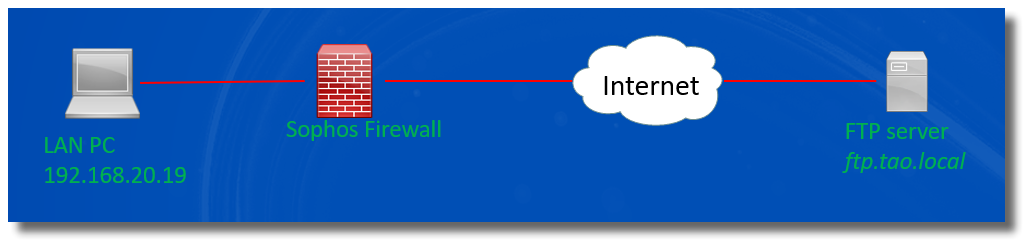

No exemplo, LAN PC 192.168.20.19 não pode acessar o servidor FTP na Internet.

Precisamos capturar pacotes no webadmin do Sophos Firewall para descobrir se o Sophos Firewall encaminha o tráfego entre o PC da LAN e o servidor FTP.

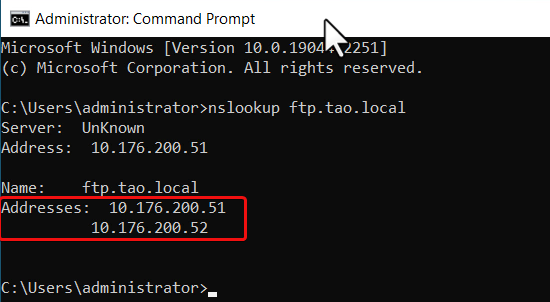

Na captura de pacotes, precisamos fornecer um endereço IP, não um nome de host, portanto, o primeiro passo é consultar o endereço IP do servidor FTP no comando nslookup no PC da LAN.

A saída do nslookup mostra que o servidor FTP possui 2 endereços IP

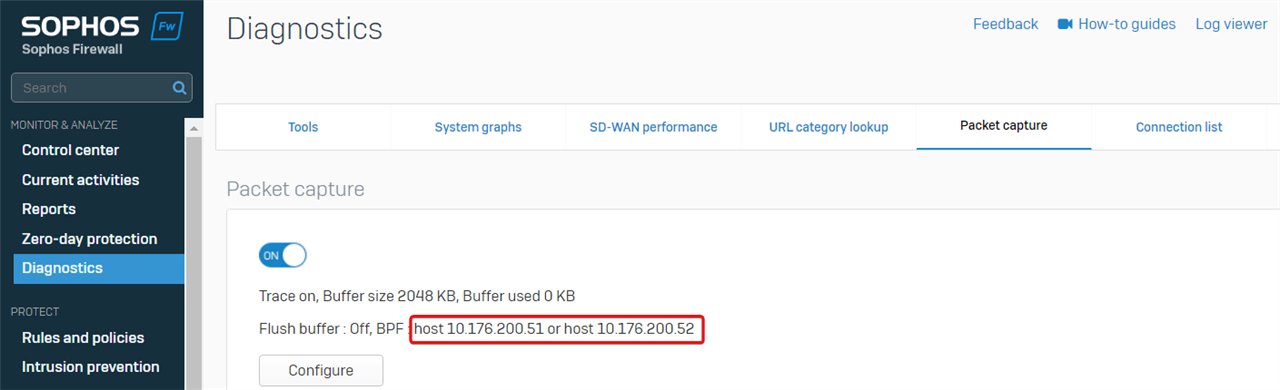

Para capturar pacotes em ambos os endereços IP, o filtro de captura de pacotes é “host 10.176.200.51 ou host 10.176.200.52”.

Em Sophos Firewall web admin> Diagnostics > Packet capture , desative a captura de pacotes, defina o filtro de captura de pacotes como “host 10.176.200.51 ou host 10.176.200.52” e, em seguida, alterne para ativar a captura de pacotes.

Para reproduzir o problema no PC LAN, desative a captura de pacotes imediatamente.

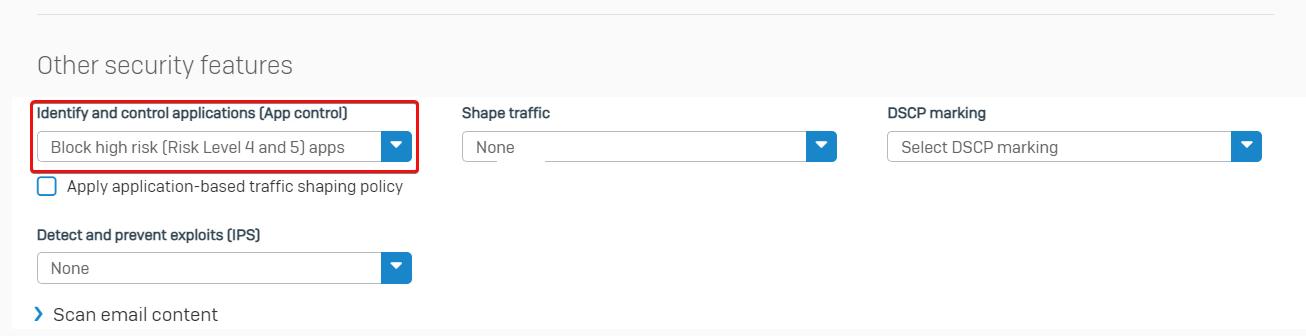

Podemos ver que o tráfego FTP do LAN PC para o servidor FTP externo é controlado pela regra de firewall ID 5.

Verifique os detalhes da regra de firewall ID 5 e encontre a política de controle de aplicativos Bloquear aplicativos de alto risco de nível de risco 4 e 5 foram ativados.

A próxima etapa é verificar se a sessão FTP foi interrompida pelo controle do aplicativo.

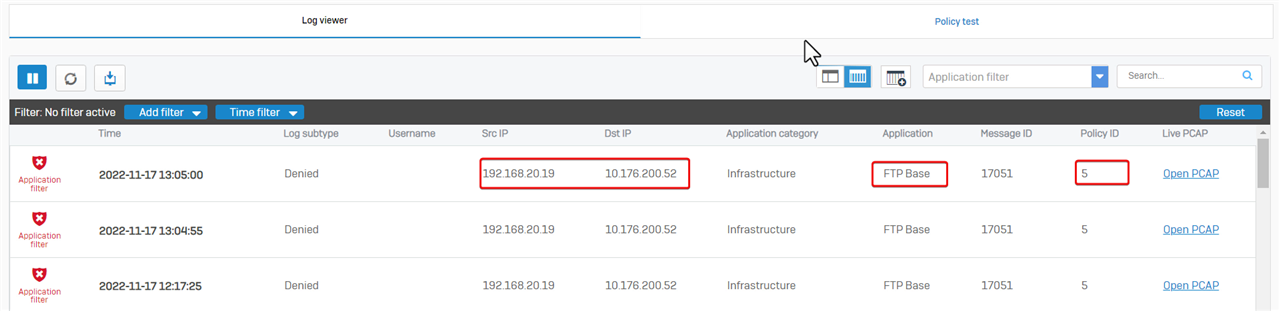

Vá para Log Viewer > Application filter , mostra que o tráfego FTP foi descartado e o aplicativo é “FTP Base”.

Portanto, o Sophos Firewall descartou a conexão FTP conforme configurada.

Para contornar isso, podemos desabilitar o controle de aplicativos na regra de firewall ID 5.

Nota: Outra solução alternativa é criar uma nova regra de firewall para o tráfego FTP sem controle de aplicativo.

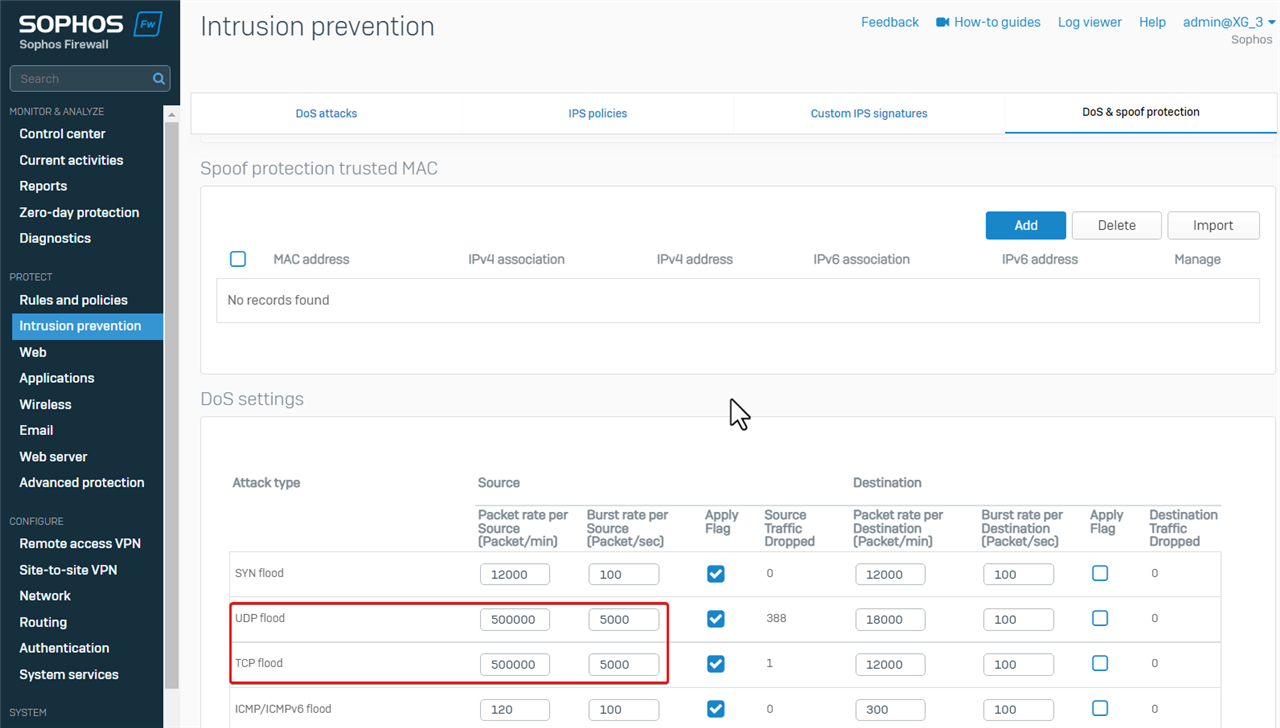

Dos Proteção

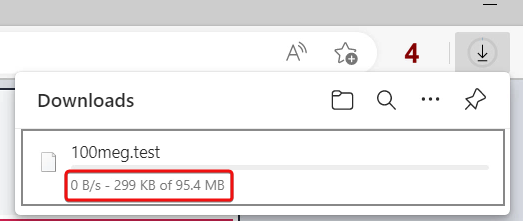

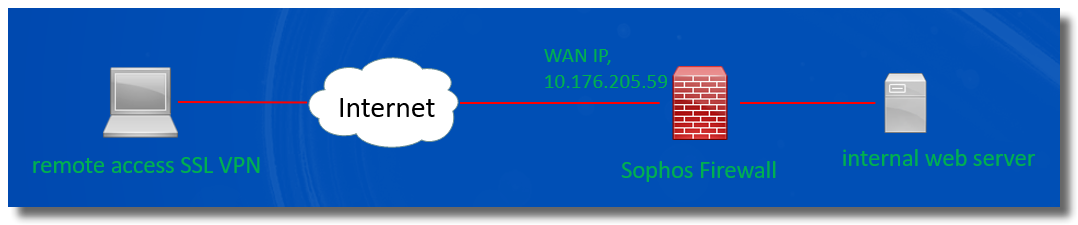

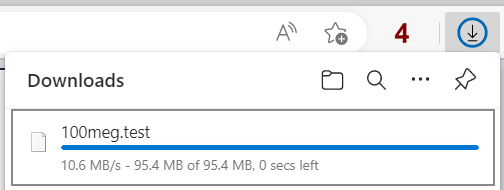

No exemplo, os usuários de VPN SSL de acesso remoto não podem baixar arquivos grandes do servidor web interno.

Os usuários podem fazer login no SSL VPN e executar ping em recursos internos sem problemas.

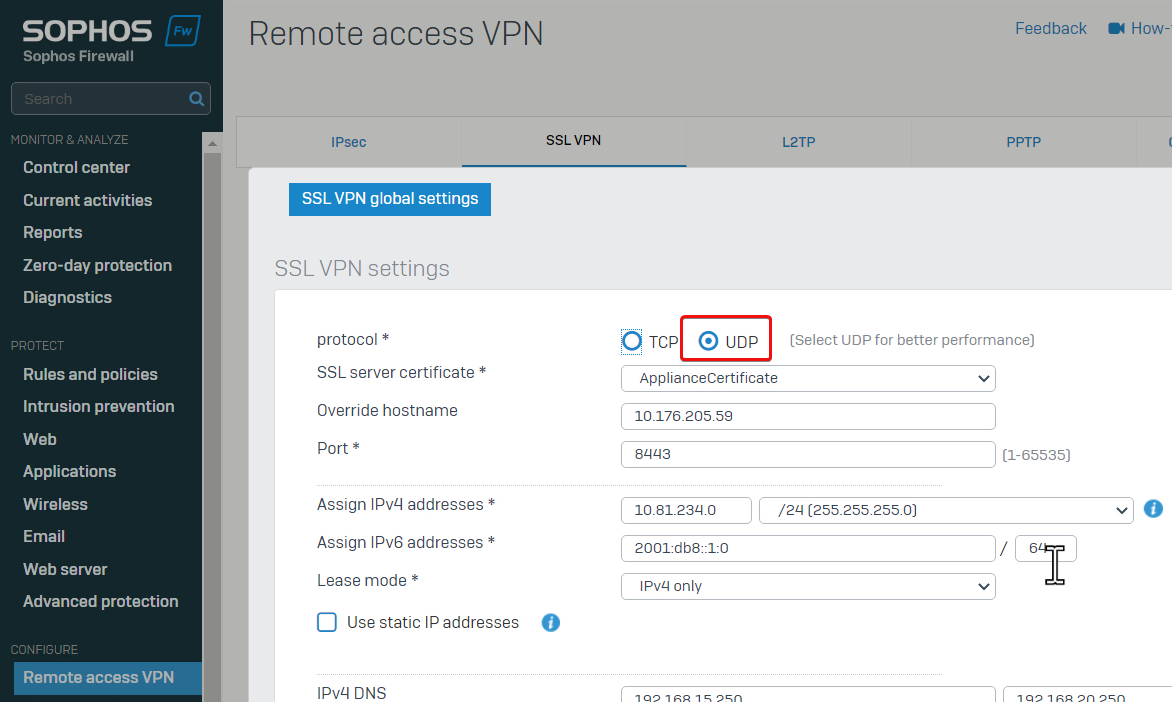

Observe que a VPN SSL de acesso remoto foi configurada para funcionar em UDP.

Para solucionar o problema,

- Desconectei todos os outros dispositivos do Sophos Firewall, para que apenas aquele usuário VPN SSL de acesso remoto e o servidor web interno estivessem conectados.

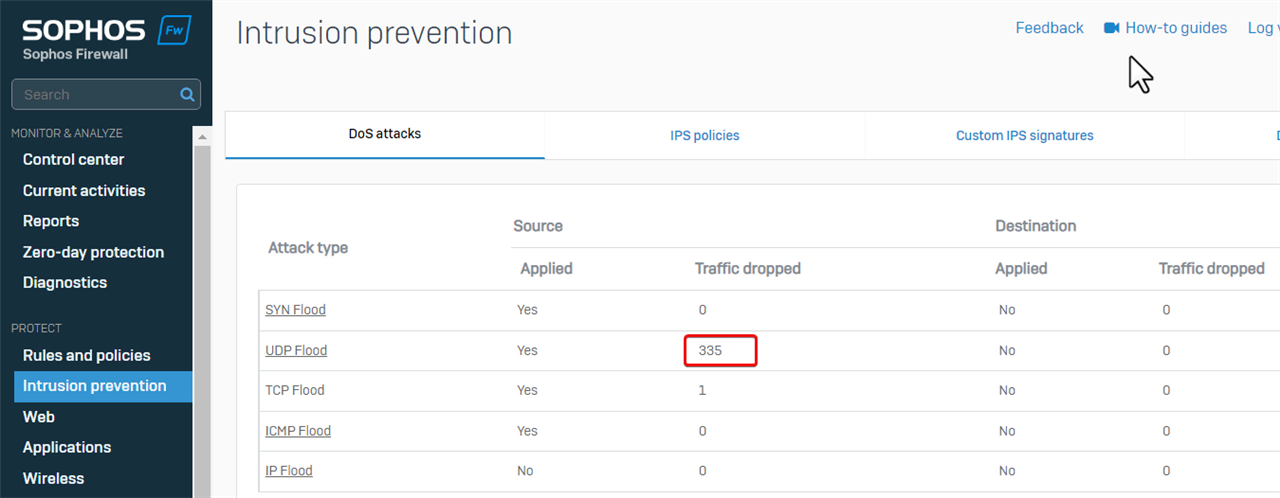

- Em seguida, vá para GUI do administrador da web do Firewall > Prevenção de intrusões > Ataques DoS .

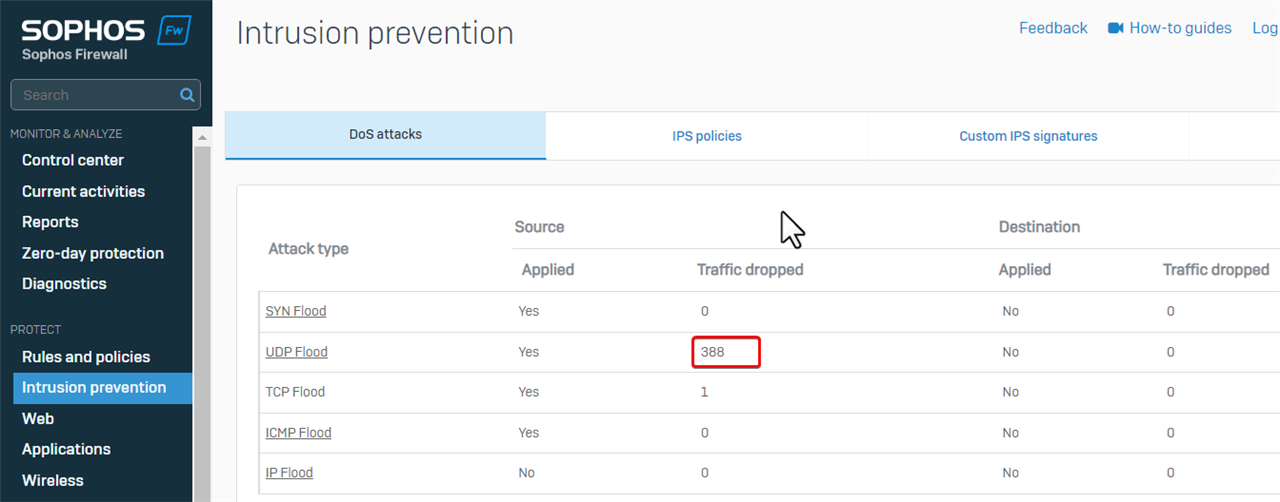

Atualize a página e observe que o número de UDP Flood descartados aumentou quando o usuário estava baixando um arquivo.

Isso indica que o tráfego UDP da VPN SSL foi eliminado pelo Sophos Firewall devido à proteção DoS.

A solução alternativa é aumentar o limite padrão da inundação UDP.

Também aumentei o limite padrão de inundação de TCP, já que o tráfego de/para o servidor web está em TCP.

Agora, o usuário do SSL VPN de acesso remoto pode baixar arquivos do servidor web interno sem nenhum problema.

nenhuma regra de firewall

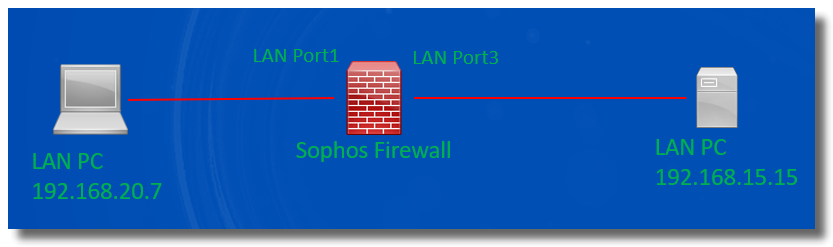

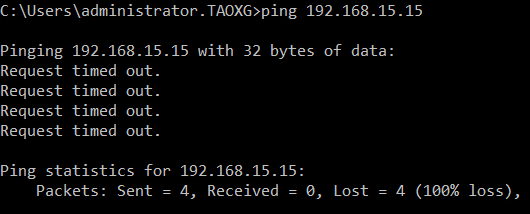

Às vezes, podemos enfrentar o problema de falha de ping.

No exemplo, o PC 192.168.20.7 atrás da porta LAN 1 do Sophos Firewall não pode executar ping em outro PC 192.168.15.15 atrás da porta LAN 3 do Sophos Firewall.

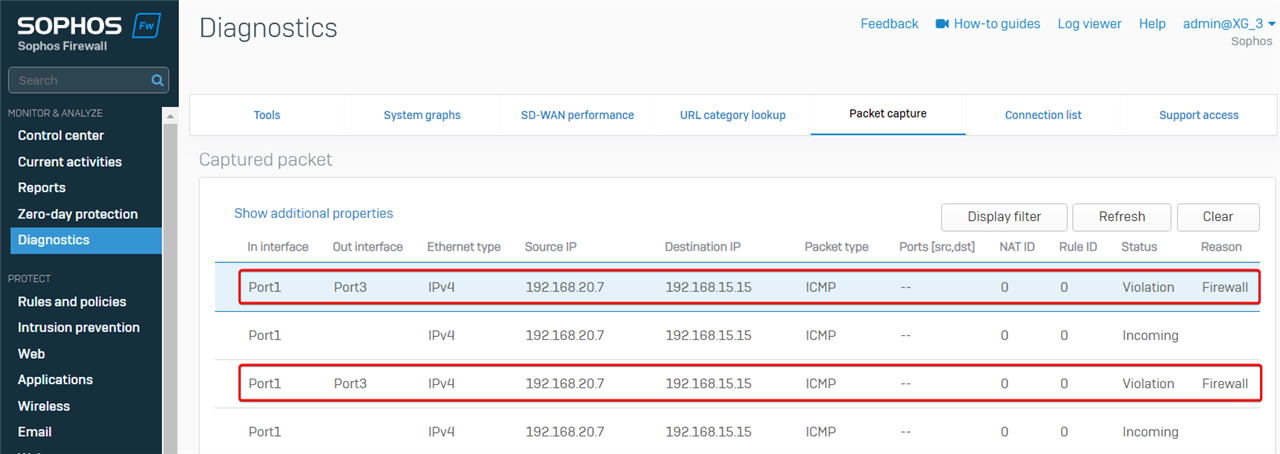

Para solucionar o problema, capture o pacote para ver se o Sophos Firewall recebe e encaminha os pacotes de ping.

Vá para Sophos Firewall webadmin > Diagnostic > Packet capture e insira “host 192.168.15.15 and ICMP” como a string de filtro, para capturar o pacote de ping enviado de/para 192.168.15.15

O problema foi reproduzido por ping e, em seguida, atualizou a página de captura de pacotes.

Podemos ver que o Sophos Firewall recebeu o pacote de ping enviado por 192.168.2.0.7 na porta LAN 1, mas não encaminhou o pacote de ping para o destino com Status “Violação” e Motivo “Firewall”, o que indica que nenhuma regra de firewall permite o tráfego.

Portanto, a solução é criar uma regra de firewall para permitir o tráfego.

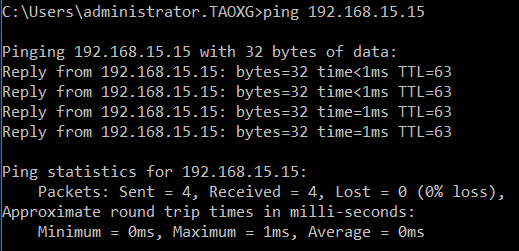

Depois que a regra de firewall para o tráfego for criada, 192.168.20.7 poderá executar ping em 192.168.15.15.

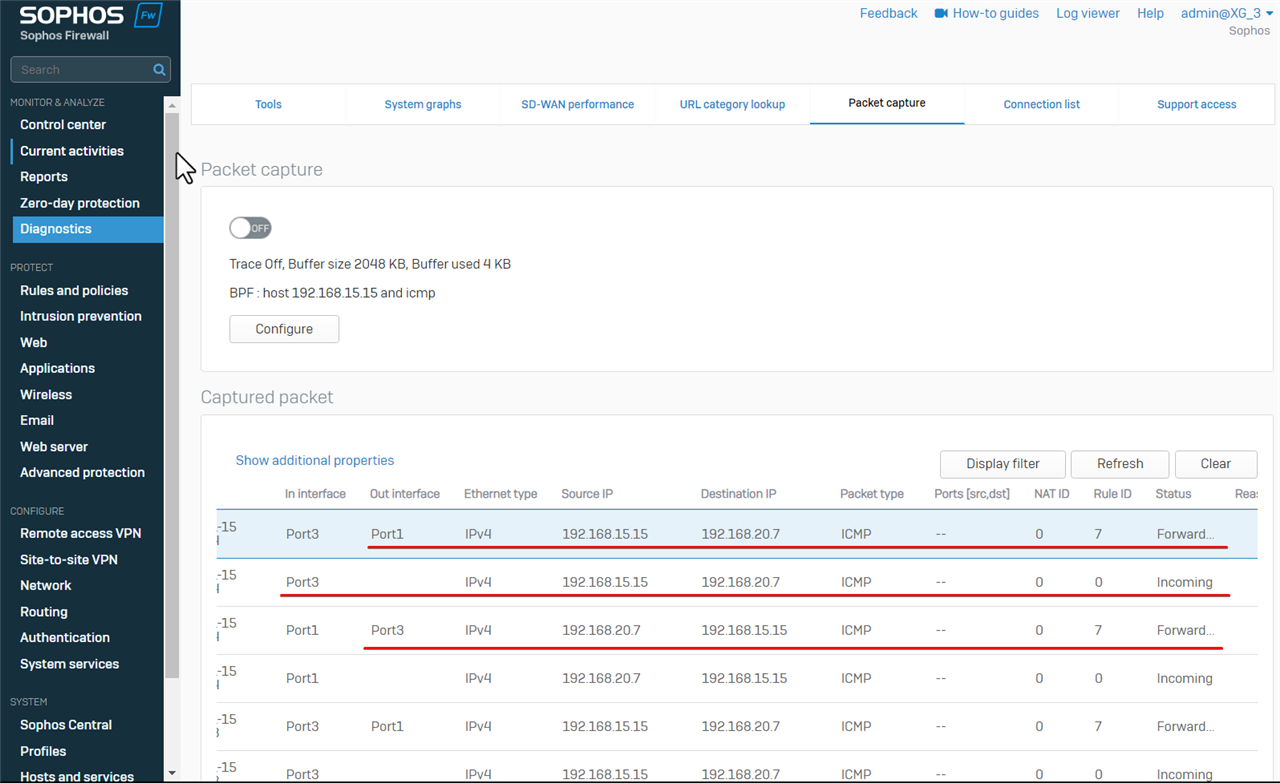

Volte para Sophos Firewall web admin> Diagnostic > Packet capture , para capturar pacotes novamente.

- Limpar pacotes capturados

- Recarregue a página

- Começou o ping novamente,

Nós podemos ver

- O Sophos Firewall encaminhou ping enviado por 192.168.20.7 na Porta3

- recebeu a resposta de ping enviada por 192.168.15.15 na Porta3

- e encaminhou a resposta do ping na Porta1 de volta para 192.168.20.7.

Roteamento

É possível que a falha no acesso à rede seja causada por problemas de roteamento, e a captura de pacotes pode nos ajudar a identificar isso.

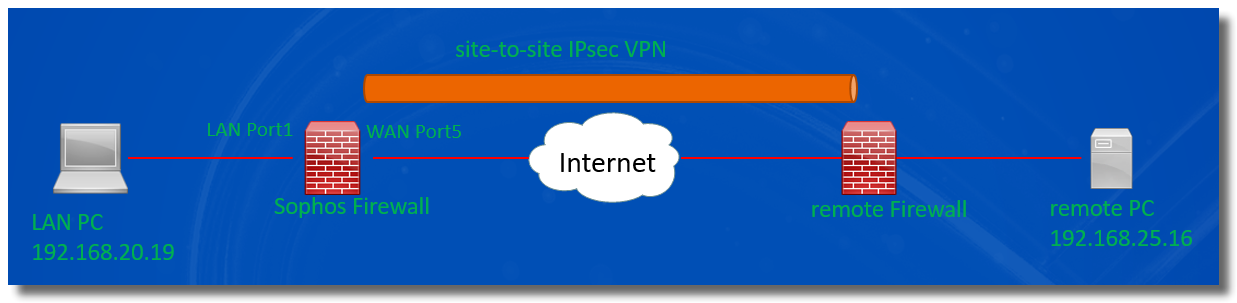

No exemplo, LAN PC 192.168.20.19 não pode acessar o PC 192.168.25.16 em uma rede VPN IPsec remota.

Vamos verificar se o Sophos Firewall recebe o pacote de ping do PC LAN e o encaminha para o túnel VPN IPsec.

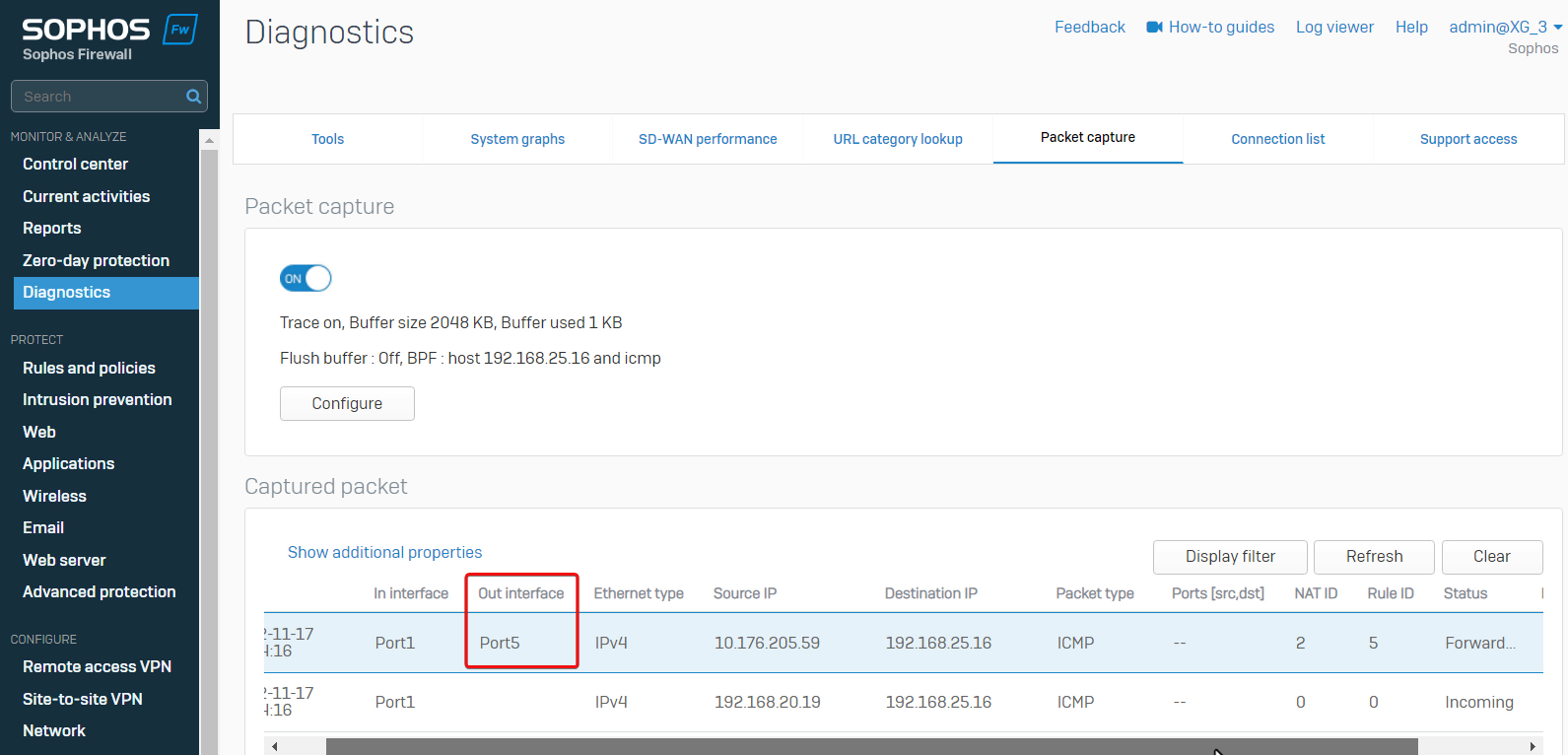

Vá para Sophos Firewall > Diagnostics > Packet capture , defina a string do filtro de pacotes como “host 192.168.25.16 and ICMP” e ative a captura de pacotes.

Reproduziu o problema executando ping do PC LAN novamente,

A captura de pacotes mostra que o Sophos Firewall encaminhou o pacote de ping na porta5.

Port5 é a interface WAN no Sophos Firewall. O Sophos Firewall deve encaminhar o pacote de ping na interface virtual VPN IPsec, não na porta WAN5.

Este é um problema de roteamento. Precisamos verificar a configuração de roteamento no Sophos Firewall.

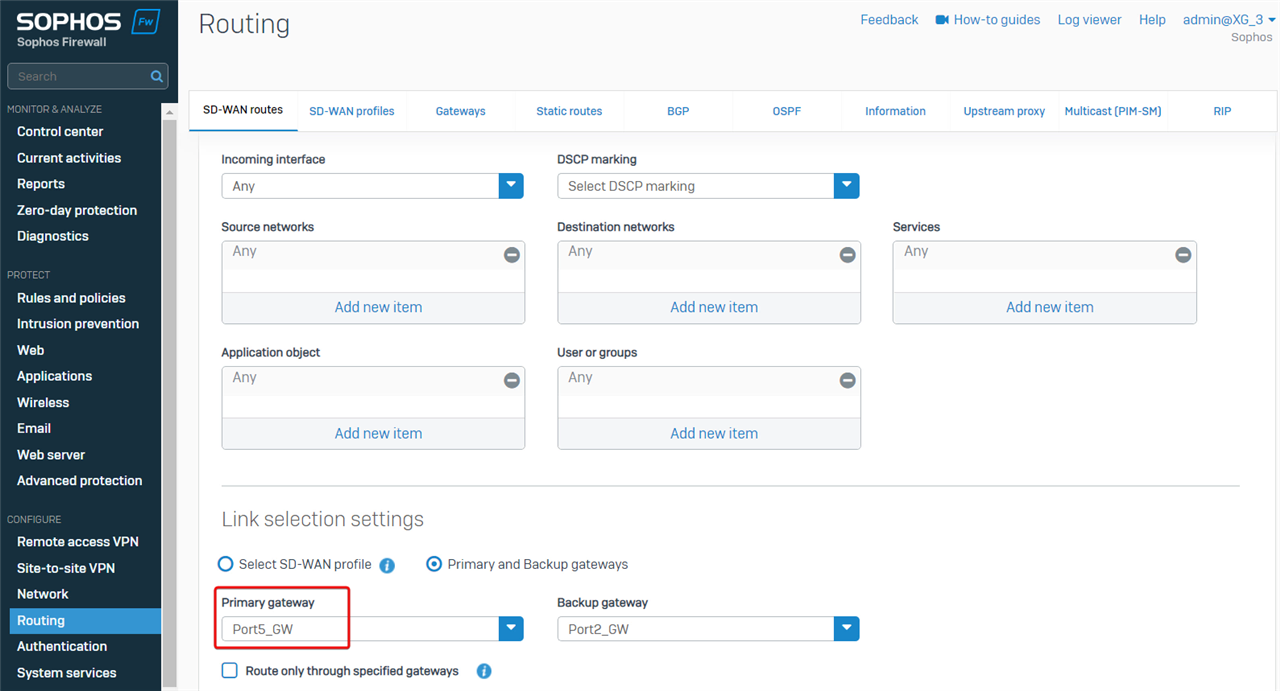

Vá para Sophos Firewall webadmin > Routing > SD WAN Routes e encontre a rota SD-WAN:

- qualquer interface de entrada

- qualquer rede de origem

- quaisquer redes de destino

- qualquer objeto de aplicativo e

- qualquer usuário.

- encaminha o tráfego na porta5.

Portanto, a causa do problema é que o Sophos Firewall encaminha todo o tráfego na porta 5, devido às rotas SD-WAN.

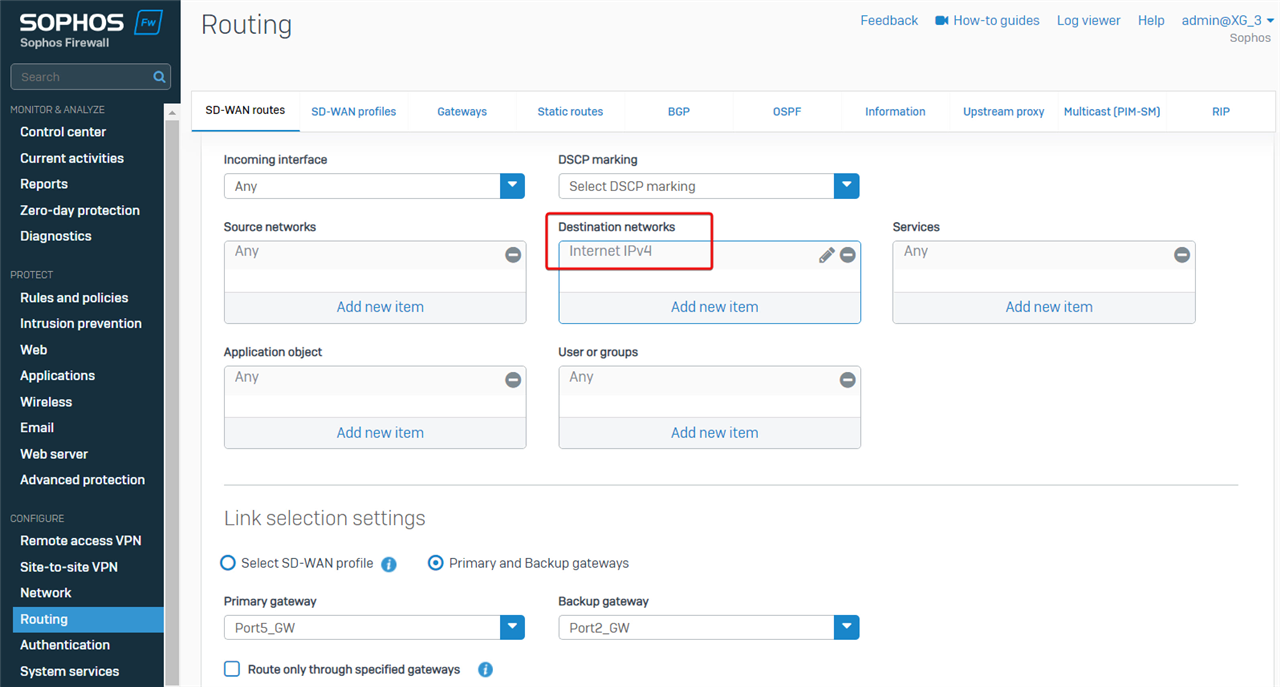

A solução alternativa é fazer com que o SD-WAN se aplique apenas ao tráfego destinado à Internet.

Edite as redes de destino e defina-as como “internet IPv4”.

Agora, o PC da LAN pode executar ping no PC na rede VPN IPsec remota.

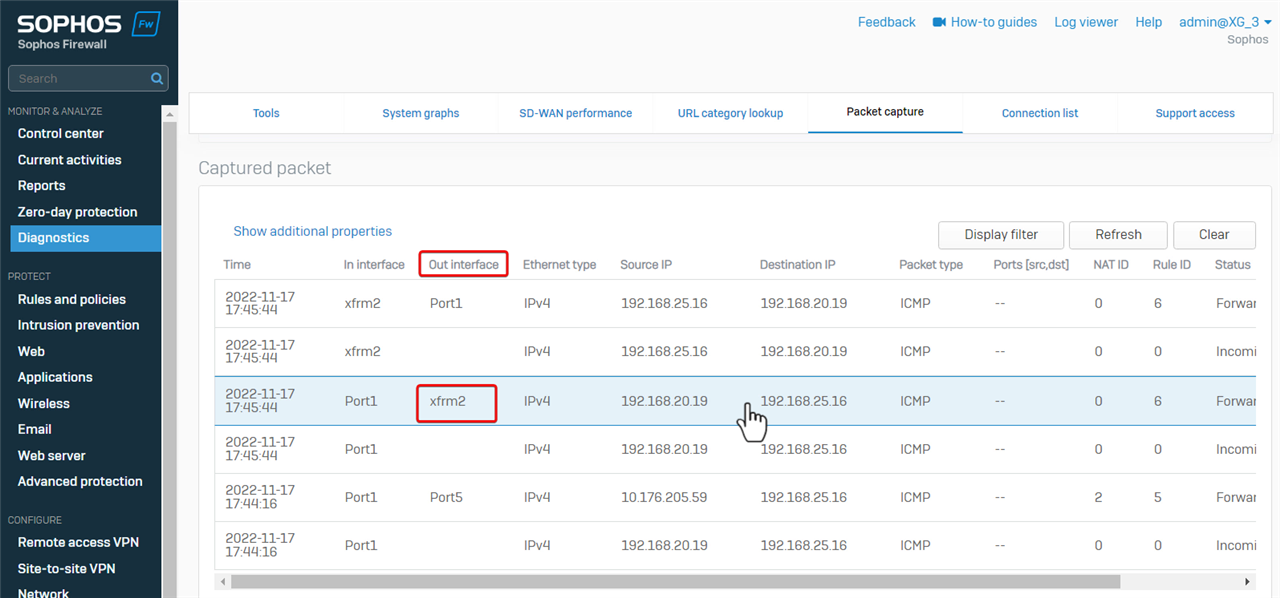

Se capturarmos o pacote novamente, podemos ver que o Sophos Firewall encaminhou o pacote de ping no XFRM, que é a interface virtual da VPN IPsec baseada em rota.

Observação

- XFRM é a interface virtual para VPN IPsec baseada em rota

- ipsec é a interface virtual para VPN IPsec baseada em políticas

Resumo

- há diferentes motivos para o Sophos Firewall descartar um pacote, incluindo os seguintes:

- Proteção DoS

- não permitido por nenhuma regra de firewall

- filtro da web

- filtro de aplicativo

- IPS

- Proteção avançada contra ameaças

- Inspeção SSL/TLS

- proteção de servidor web

- o tráfego inválido no Log Viewer não é um problema na maioria dos casos e não precisamos nos preocupar com isso.

- Uma rota mal configurada pode causar problemas no acesso à rede.

- A captura de pacotes é uma ferramenta útil para solução de problemas de rede.

Se um problema não puder ser identificado pelas etapas acima, tente desativar o seguinte para descobrir qual recurso causa o problema:

- “Corresponder usuários conhecidos” e todas as verificações na regra de firewall

- ATP

- Serviço IPS

- Mecanismo de inspeção SSL/TLS no Sophos Firewall webadmin > Regras e políticas > Inspeção SSL/TLS > Configurações de inspeção SSL/TLS > Configurações avançadas

- aceleração de firewall

Faça login no terminal SSH do Sophos Firewall como administrador

Vá para 4. Console do dispositivo e execute os seguintes comandos

system firewall-acceleration disable - Se o problema persistir após todas as etapas acima, entre em contato com o suporte da Sophos em support.sophos.com/support para investigar o problema mais detalhadamente.

do oroginal em: https://community.sophos.com/sophos-xg-firewall/f/recommended-reads/138132/sophos-firewall-how-to-troubleshoot-dropped-packets