O ransomware continua a ser a maior ameaça cibernética existencial para as pequenas empresas, mas outras estão a crescer.

O crime cibernético afeta pessoas de todas as esferas da vida, mas atinge mais duramente as pequenas empresas. Embora os ataques cibernéticos a grandes empresas e agências governamentais recebam a maior parte da cobertura noticiosa, as pequenas empresas (em termos gerais, organizações com menos de 500 funcionários) são geralmente mais vulneráveis aos cibercriminosos e sofrem mais proporcionalmente com os resultados dos ataques cibernéticos. A falta de pessoal experiente em operações de segurança, o subinvestimento em segurança cibernética e os orçamentos globais mais reduzidos para as tecnologias de informação são fatores que contribuem para este nível de vulnerabilidade. E quando são atingidos por ataques cibernéticos, os custos da recuperação podem até forçar o encerramento de muitas pequenas empresas.

As pequenas empresas não são uma questão pequena. De acordo com o Banco Mundial, mais de 90% das empresas mundiais são organizações de pequeno e médio porte e representam mais de 50% do emprego em todo o mundo. Nos Estados Unidos, as pequenas e médias empresas representam mais de 40% da actividade económica global. (Neste relatório, utilizaremos os termos pequenas e médias empresas ou organizações de forma intercambiável, refletindo a sua semelhança nos nossos dados.)

Em 2023, mais de 75% dos casos de resposta a incidentes de clientes tratados pelo serviço X-Ops Incident Response da Sophos foram para pequenas empresas. Os dados coletados nesses casos, além da telemetria coletada de clientes do nosso software de proteção para pequenas e médias empresas, nos dão uma visão adicional e exclusiva sobre as ameaças que atingem essas organizações diariamente.

Com base nesses dados e na pesquisa de ameaças da Sophos, vemos que o ransomware continua a ter o maior impacto nas organizações menores. Mas outras ameaças também representam uma ameaça existencial para as pequenas empresas:

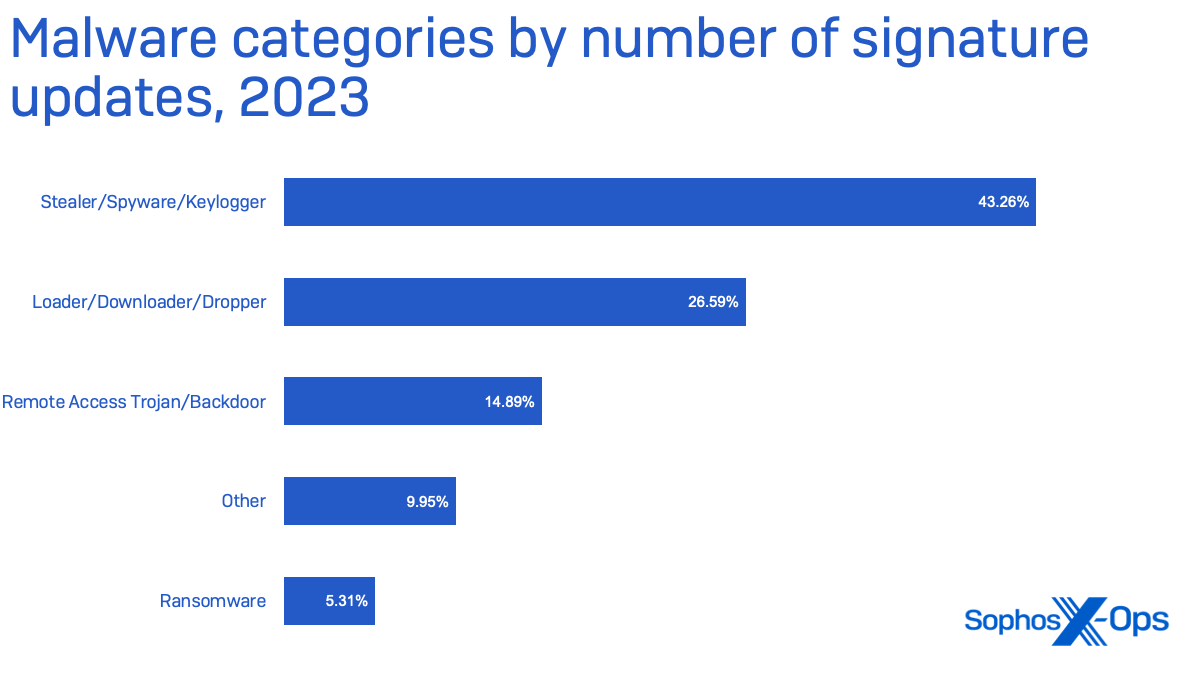

- O roubo de dados é o foco da maioria dos malwares direcionados a pequenas e médias empresas – ladrões de senhas, registradores de teclado e outros spywares representaram quase metade das detecções de malware. O roubo de credenciais por meio de phishing e malware pode expor dados de pequenas empresas em plataformas de nuvem e provedores de serviços, e violações de rede também podem ser usadas para atingir seus clientes;

- Os invasores intensificaram o uso da distribuição de malware baseada na Web — por meio de malvertising ou otimização maliciosa de mecanismos de pesquisa (“envenenamento de SEO”) — para superar as dificuldades criadas pelo bloqueio de macros maliciosas em documentos, além de usar imagens de disco para sobrecarregar a detecção de malware. ferramentas

- Dispositivos desprotegidos conectados às redes das organizações – incluindo computadores não gerenciados sem software de segurança instalado, computadores configurados incorretamente e sistemas que executam software sem suporte dos fabricantes – são o principal ponto de entrada para todos os tipos de ataques de crimes cibernéticos a pequenas empresas.

- Os invasores têm recorrido cada vez mais ao abuso de drivers — sejam drivers vulneráveis de empresas legítimas ou drivers maliciosos que foram assinados com certificados roubados ou obtidos de forma fraudulenta — para escapar e desativar as defesas contra malware em sistemas gerenciados.

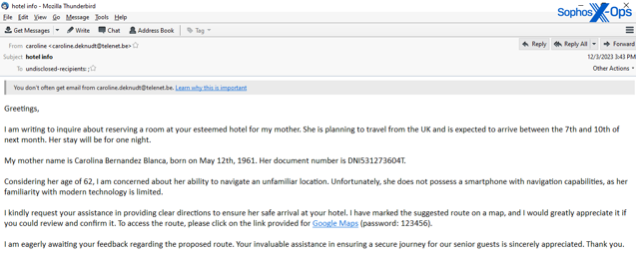

- Os ataques por e-mail começaram a se afastar da simples engenharia social em direção a um envolvimento mais ativo com os alvos por e-mail, usando uma série de e-mails e respostas para tornar suas iscas mais convincentes

- Os ataques a utilizadores de dispositivos móveis, incluindo fraudes baseadas em engenharia social ligadas ao abuso de serviços de terceiros e plataformas de redes sociais, cresceram exponencialmente, afetando indivíduos e pequenas empresas. Eles vão desde e-mail comercial e comprometimento de serviços em nuvem até golpes de abate de porcos (shā zhū pán (殺豬盤)).

Uma palavra sobre nossos dados

Os dados utilizados em nossa análise provêm das seguintes fontes:

- Relatórios de clientes – telemetria de detecção do software de proteção Sophos em execução nas redes dos clientes, que fornece uma visão ampla das ameaças encontradas e analisadas no SophosLabs (neste relatório, referido como conjunto de dados do Labs);

- Dados de incidentes de Detecção e Resposta Gerenciada (MDR), coletados no decorrer de escalações impulsionadas pela detecção de atividades maliciosas nas redes de clientes MDR (neste relatório, referido como conjunto de dados MDR);

- Dados da equipe de resposta a incidentes, extraídos de incidentes em redes de clientes para empresas com 500 funcionários ou menos, onde havia pouca ou nenhuma detecção gerenciada e proteção de resposta em vigor (neste relatório, referido como conjunto de dados de IR).

Para uma análise mais aprofundada dos dados extraídos estritamente dos casos tratados pela nossa equipe externa de RI (incluindo casos envolvendo clientes com mais de 500 funcionários), consulte nossa publicação irmã, o Active Adversary Report (AAR). As conclusões deste relatório baseiam-se, salvo indicação em contrário, nos conjuntos de dados combinados com normalização apropriada.

Os dados são o alvo principal

O maior desafio de segurança cibernética que as pequenas empresas – e organizações de todos os tamanhos – enfrentam é a proteção de dados. Mais de 90% dos ataques relatados por nossos clientes envolvem roubo de dados ou credenciais de uma forma ou de outra, seja o método um ataque de ransomware, extorsão de dados, acesso remoto não autorizado ou simplesmente roubo de dados.

O comprometimento de e-mail comercial (BEC), no qual contas de e-mail são controladas por um cibercriminoso para fins de fraude ou outros fins maliciosos, é um problema substancial no conjunto de pequenas e médias empresas. Atualmente, não cobrimos o BEC em nossa publicação irmã, o Active Adversary Report, mas os autores do AAR estimam que, em 2023, os comprometimentos de e-mail comercial foram identificados pela nossa equipe de resposta a incidentes com mais frequência do que qualquer outro tipo de incidente, exceto ransomware.

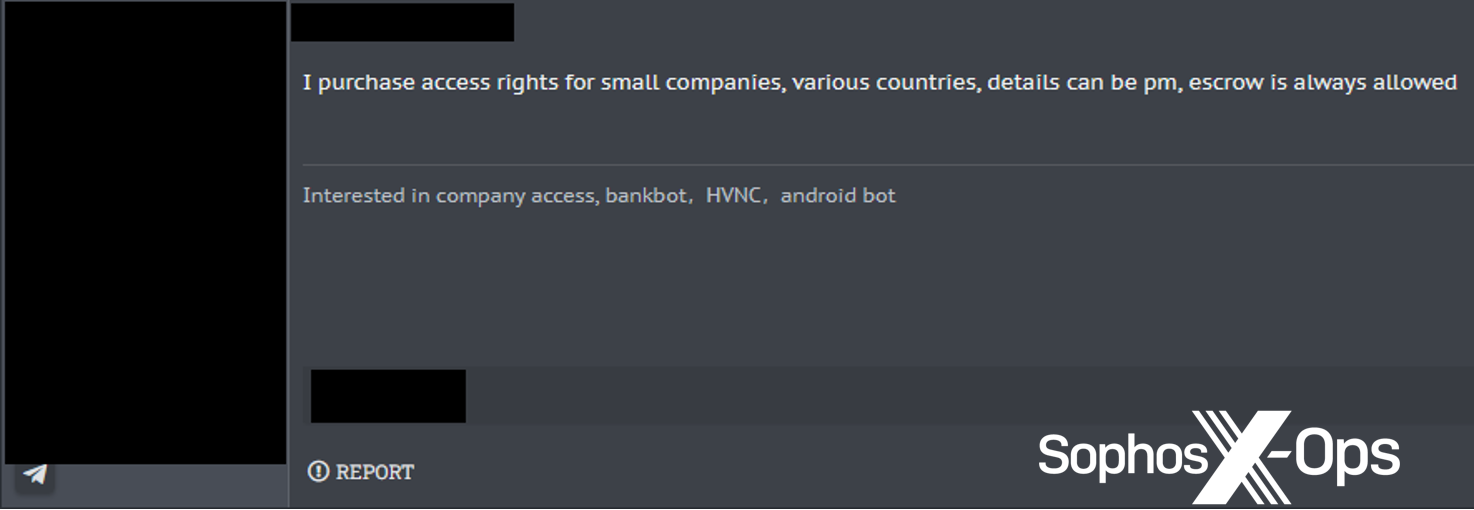

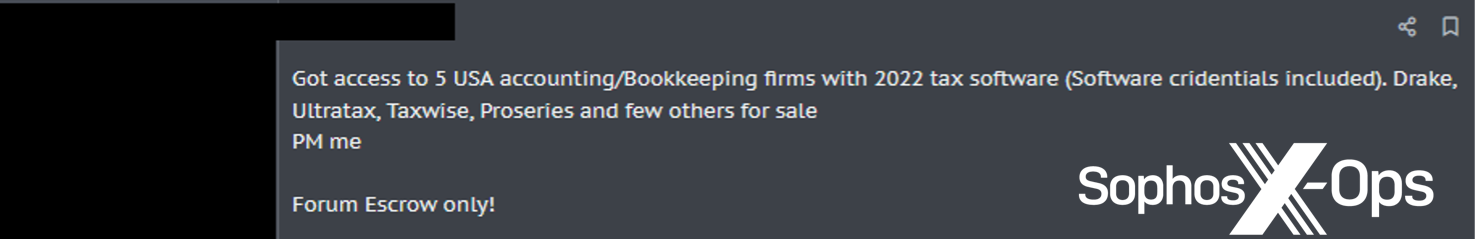

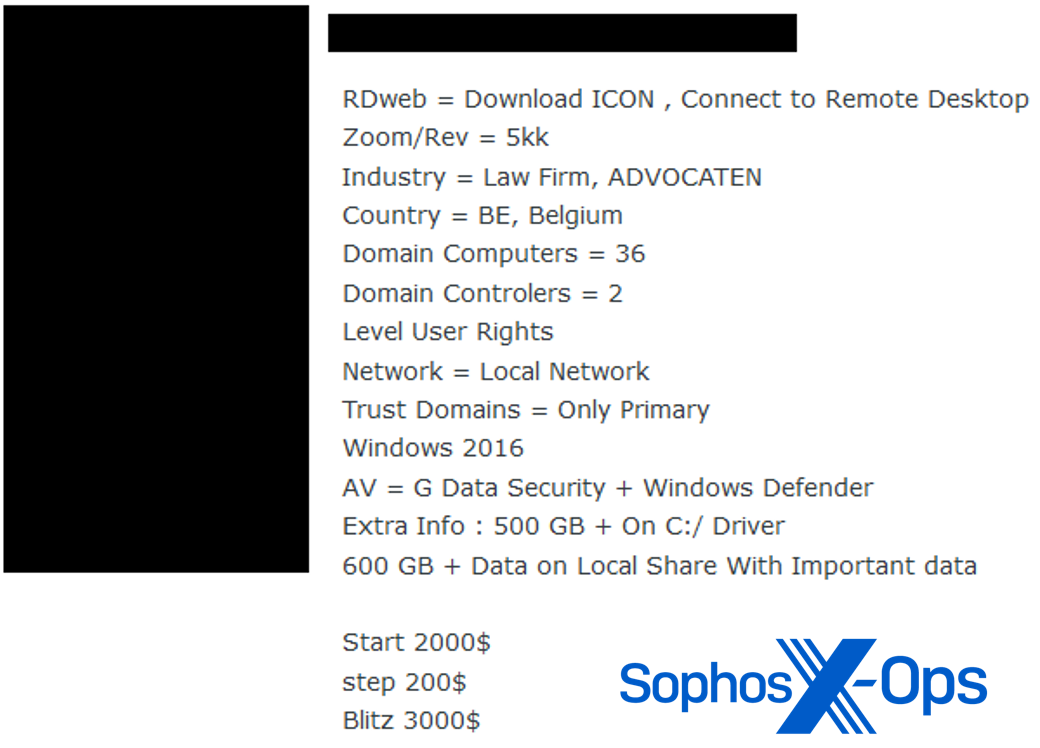

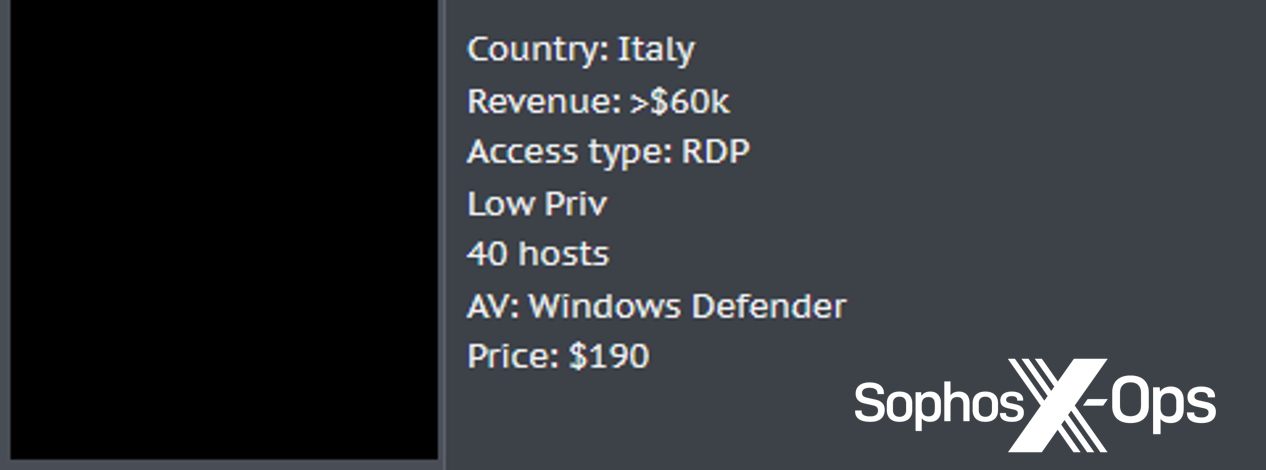

Credenciais roubadas, incluindo cookies de navegador, podem ser usadas para comprometimento de e-mail comercial, acesso a serviços de terceiros, como sistemas financeiros baseados em nuvem, e acesso a recursos internos que podem ser explorados para fraude ou outros ganhos monetários. Eles também podem ser vendidos por “corretores de acesso” a qualquer pessoa que queira explorá-los; A Sophos rastreou ofertas em fóruns clandestinos que afirmam fornecer acesso a diversas redes de pequenas e médias empresas.

Figura 3: Uma oferta do cibercriminoso para adquirir acesso a pequenas empresas

Por categoria, quase metade dos malwares detectados em 2023 tinham como alvo os dados das vítimas pretendidas. A maior parte é malware que classificamos especificamente como “ladrões” – malware que captura credenciais, cookies de navegador, pressionamentos de teclas e outros dados que podem ser transformados em dinheiro como acesso vendido ou usados para exploração adicional.

No entanto, devido à natureza modular do malware, é difícil categorizar completamente o malware por funcionalidade – quase todos os malwares têm a capacidade de roubar alguma forma de dados dos sistemas visados. Essas detecções também não incluem outros métodos de roubo de credenciais, como phishing por e-mail, mensagem de texto e outros ataques de engenharia social. E há outros alvos, como macOS e dispositivos móveis, onde malware, aplicativos potencialmente indesejados e ataques de engenharia social têm como alvo os dados dos usuários – especialmente do tipo financeiro.

Quase 10% dos malwares detectados não se enquadram nas quatro categorias principais mostradas acima. Esta “outra” categoria inclui malware que tem como alvo navegadores para injetar anúncios, redirecionar resultados de pesquisa para ganhar dinheiro por cliques ou modificar ou coletar dados para o lucro do desenvolvedor do malware, entre outras coisas.

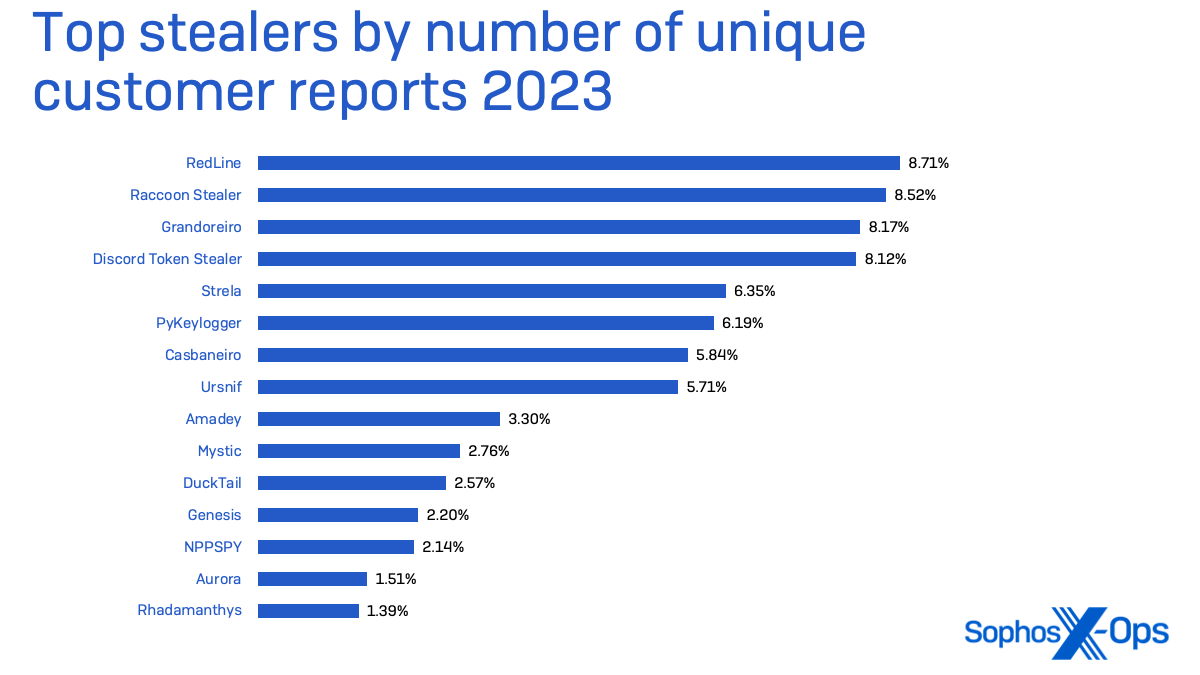

Alguns ladrões são muito específicos na sua segmentação. Os ladrões de “token” do Discord, destinados a roubar credenciais do serviço de mensagens Discord, são frequentemente aproveitados para entregar outros malwares por meio de servidores de bate-papo ou da rede de distribuição de conteúdo do Discord. Mas outros ladrões líderes – Strela, Raccoon Stealer e a venerável família de ladrões RedLine – são muito mais agressivos em sua segmentação, coletando armazenamentos de senhas do sistema operacional e aplicativos, bem como cookies de navegador e outros dados de credenciais. O Raccoon Stealer também implantou “clippers” de criptomoeda que trocam endereços de carteira criptografada copiados para a área de transferência por um endereço de carteira controlado pelo operador do malware.

A Sophos observou um aumento no número de malware para roubo de informações direcionado ao macOS e acreditamos que essa tendência continuará. Esses ladrões – alguns dos quais são vendidos em fóruns clandestinos e canais do Telegram por até US$ 3.000 – podem coletar dados do sistema, dados do navegador e carteiras criptografadas.

O ransomware continua sendo uma das principais ameaças para pequenas empresas

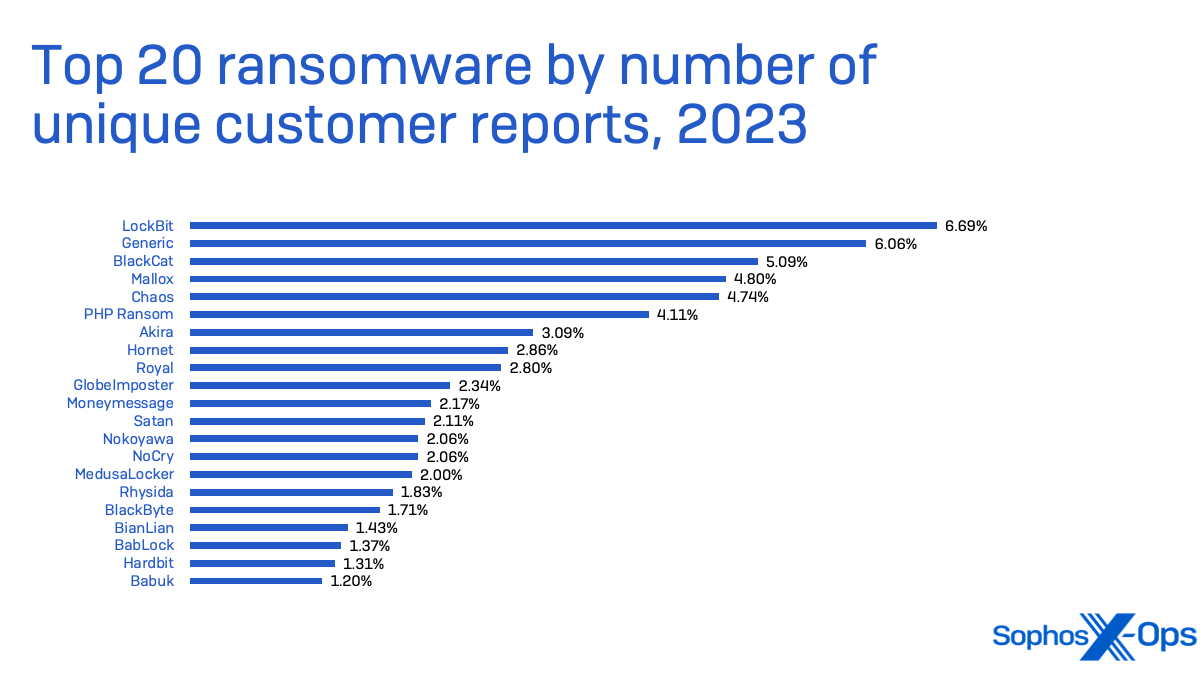

Embora o ransomware represente uma porcentagem relativamente pequena das detecções gerais de malware, ele ainda causa o maior impacto em termos de impacto. O ransomware afeta empresas de todos os tamanhos, em todos os setores, mas temos visto que ele atinge com mais frequência as pequenas e médias empresas. Em 2021, a Força-Tarefa de Ransomware do Instituto de Segurança e Tecnologia descobriu que 70% dos ataques de ransomware tinham como alvo pequenas empresas. Embora o número geral de ataques de ransomware tenha variado ano após ano, essa porcentagem é confirmada pelas nossas próprias métricas.

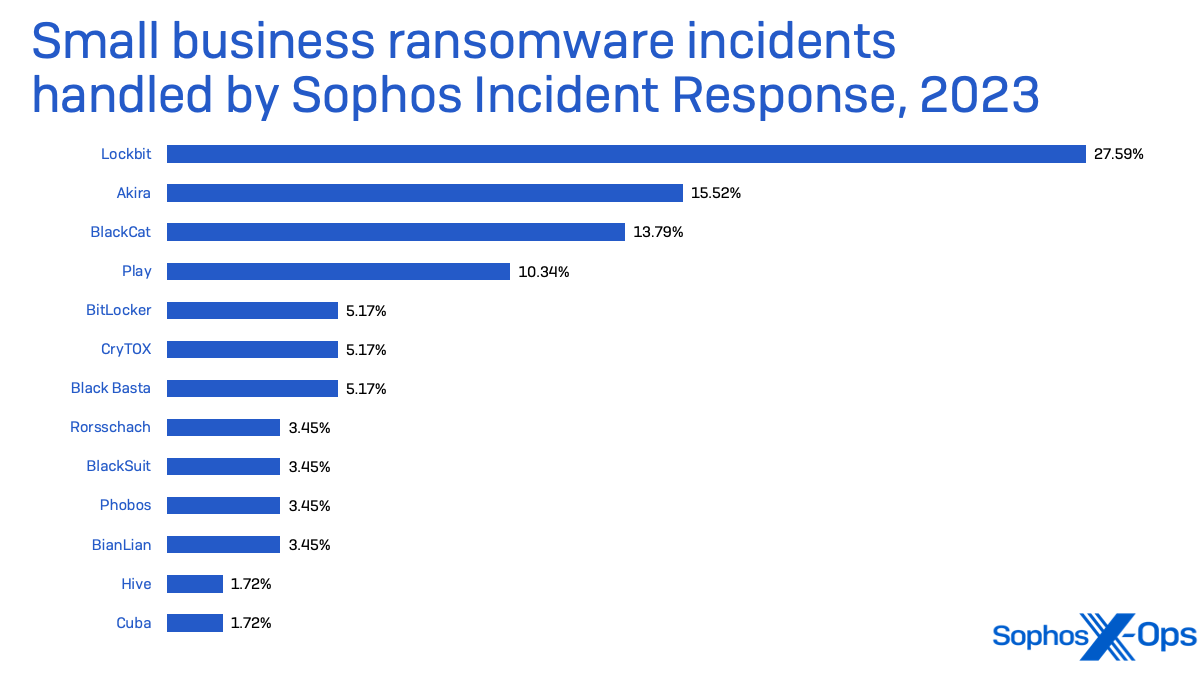

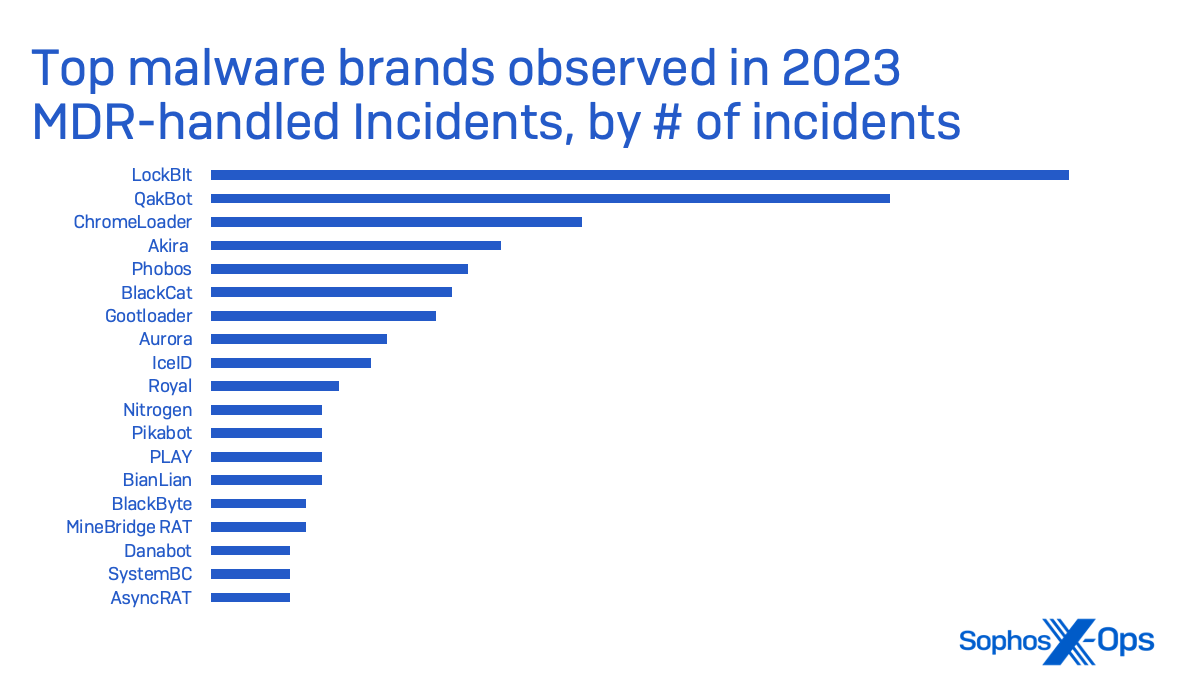

O ransomware LockBit foi a principal ameaça em casos de segurança de pequenas empresas assumidos pela Sophos Incident Response em 2023. LockBit é um ransomware como serviço, fornecido por várias afiliadas, e foi o ransomware mais implantado em 2022, de acordo com a Figura 7.

LockBit foi o malware mais observado pelo grupo Managed Detection and Response (MDR) da Sophos (que inclui a equipe de resposta a incidentes e seus dados) – com quase três vezes o número de incidentes em que a implantação de ransomware foi tentada do que seu par mais próximo, Akira.

Observe as diferenças entre este gráfico e o da Figura 8; além do domínio do LockBit em 2023, vemos que embora haja uma grande variedade de famílias de ransomware que tentam infectar sistemas. Apenas um subconjunto deles progride para uma fase que requer assistência prática do MDR. Observe que estes não são exclusivos; isto é, mais de uma detecção pode ocorrer em um único incidente

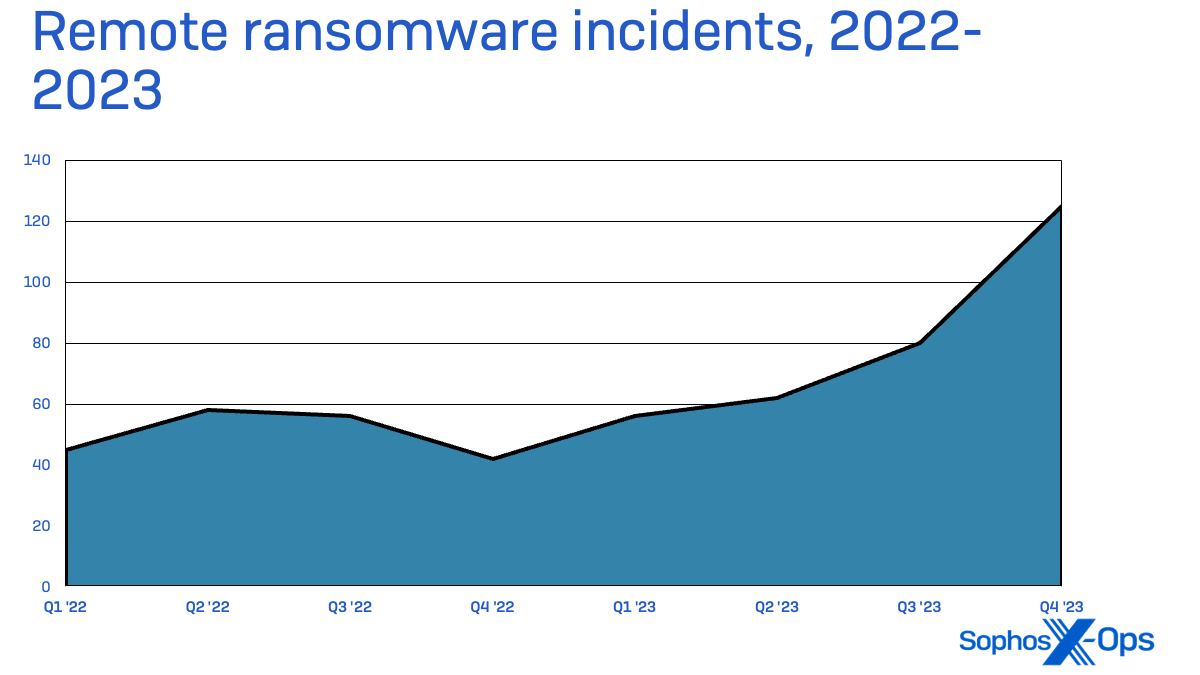

À medida que 2023 avançava, vimos um aumento no uso da execução remota de ransomware – usando um dispositivo não gerenciado nas redes das organizações para tentar criptografar arquivos em outros sistemas por meio do acesso a arquivos na rede.

Esses tipos de ataques conseguem se firmar através da exploração de servidores, dispositivos pessoais e dispositivos de rede desprotegidos que se conectam às redes baseadas em Windows das organizações. A defesa profunda pode evitar que esses ataques deixem organizações inteiras off-line, mas ainda podem deixar as organizações vulneráveis à perda e ao roubo de dados.

Os sistemas Windows não são os únicos alvo de ransomware. Cada vez mais, desenvolvedores de ransomware e outros malwares estão usando linguagens de plataforma cruzada para criar versões para sistemas operacionais macOS e Linux e plataformas de hardware suportadas. Em fevereiro de 2023, foi descoberto que uma variante Linux do ransomware Cl0p foi usada em um ataque de dezembro de 2022; desde então, a Sophos observou versões vazadas do ransomware LockBit visando macOS no próprio processador da Apple e Linux em várias plataformas de hardware.

Crime cibernético como serviço

O mundo do malware continua a ser dominado pelo que chamamos de “Malware como serviço” (MaaS) – o uso de estruturas de distribuição de malware fornecidas por criminosos cibernéticos por meio de mercados clandestinos para outros criminosos cibernéticos. Mas uma combinação de melhorias na segurança da plataforma e nas operações de remoção por parte da indústria e das autoridades policiais teve algum impacto na forma do cenário MaaS.

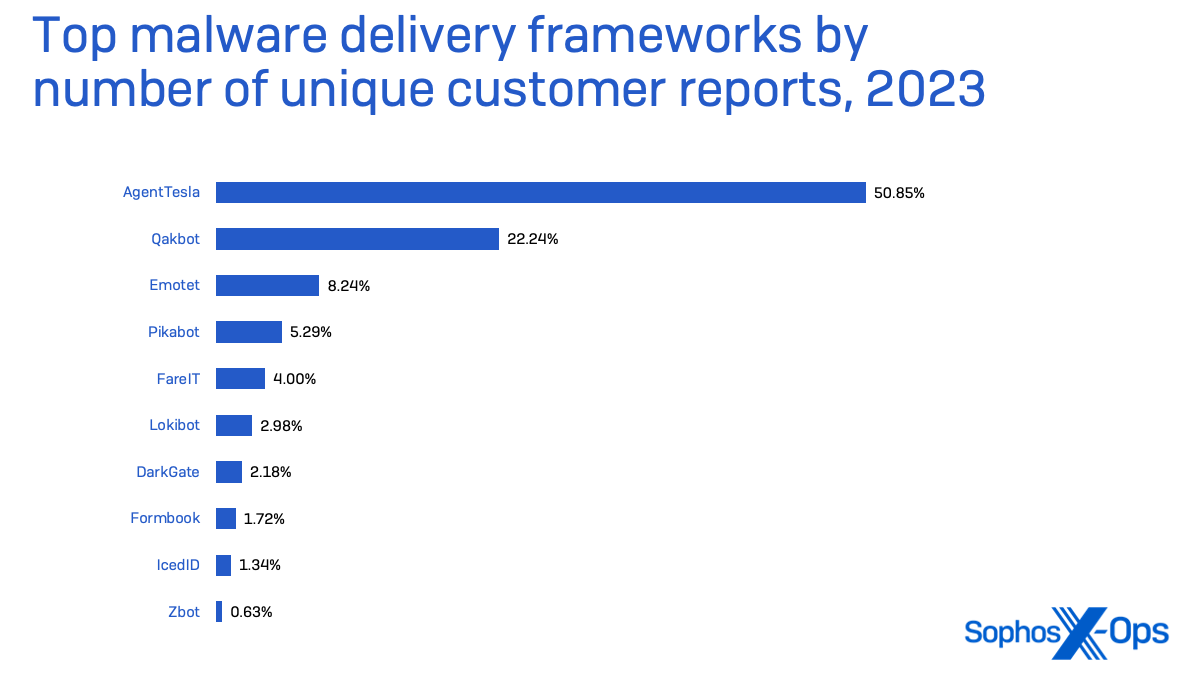

Após uma década de domínio no negócio de entrega de malware, o Emotet recuou desde que foi derrubado pela Europol e pela Eurojust em janeiro de 2021. O mesmo aconteceu com o Qakbot e o Trickbot, em menor grau, depois de terem sido interrompidos pelas autoridades em agosto de 2023. Enquanto o Qakbot retornou de alguma forma limitada, foi amplamente suplantado por seus pretensos sucessores, Pikabot e DarkGate.

Nada disso impactou o venerável trojan de acesso remoto AgentTesla, que alcançou o topo do mercado de MaaS. Foi o malware mais frequentemente detectado pela proteção de endpoint em 2023 em geral no endpoint (além de arquivos .LNK maliciosos genéricos e malware ofuscado) e representou 51% das detecções de estrutura de entrega de malware em nossa telemetria no ano passado.

Os números do Qakbot representam detecções anteriores à ação internacional de aplicação da lei de agosto de 2023 contra sua infraestrutura

Encontrar uma rota de entrega diferente

Os ataques de malware requerem alguma forma de acesso inicial. Normalmente, isso envolve um dos seguintes:

- E-mails de phishing

- Anexos de e-mail maliciosos

- Explorações de vulnerabilidades em sistemas operacionais e aplicativos

- Atualizações de software falsas

- Exploração e abuso do protocolo de área de trabalho remota

- Roubo de credenciais

No passado, os operadores de MaaS dependiam amplamente de anexos de e-mail maliciosos para essa posição inicial. Mas as mudanças na segurança padrão da plataforma Microsoft Office tiveram um impacto no mercado MaaS. À medida que a Microsoft implementou alterações nos aplicativos do Office que bloqueiam por padrão macros Visual Basic for Applications (VBA) em documentos baixados da Internet, tornou-se mais difícil para os operadores de MaaS usarem seu método preferido de propagação de malware.

Isso levou a algumas mudanças nos tipos de anexos de arquivo usados pelos invasores – os invasores migraram quase exclusivamente para anexos de arquivos PDF. No entanto, houve algumas exceções notáveis. No início de 2023, os operadores do Qakbot passaram a usar documentos maliciosos do OneNote para contornar as alterações enviadas ao Excel e ao Word, ocultando nos documentos links para arquivos de script que foram ativados quando o alvo clicou em um botão no arquivo do bloco de anotações do OneNote.

Em 2021, observamos que as ofertas de “malware como serviço”, como o backdoor RaccoonStealer, começaram a depender fortemente da entrega na web, muitas vezes usando truques de otimização de mecanismo de pesquisa (SEO) para enganar os alvos e fazê-los baixar seu malware. Em 2022, vimos “envenenamento por SEO” usado como parte de uma campanha de roubo de informações da SolarMarker. Estes métodos estão novamente em ascensão e os intervenientes por detrás deles tornaram-se mais sofisticados.

Vimos várias campanhas notáveis usando publicidade maliciosa na web e envenenamento de SEO para atingir as vítimas. Uma delas foi realizada por um grupo de atividades que usava malware que apelidamos de “Nitrogênio”; o grupo usou anúncios do Google e do Bing vinculados a palavras-chave específicas para induzir os alvos a baixar um instalador de software de um site falso, usando a identidade de marca de um desenvolvedor de software legítimo. A mesma técnica de malvertising foi usada em conexão com vários outros malwares de acesso inicial, incluindo o agente botnet Pikabot, o ladrão de informações IcedID e as famílias de malware backdoor Gozi.

No caso do Nitrogen, os anúncios tinham como alvo generalistas de TI, oferecendo downloads, incluindo software de desktop remoto bem conhecido para suporte ao usuário final e utilitários de transferência segura de arquivos. Os instaladores carregavam o que foi anunciado, mas também entregavam uma carga Python maliciosa que, quando iniciada pelo instalador, desativava um shell remoto Meterpreter e beacons Cobalt Strike. Com base nas descobertas de outros pesquisadores, este foi provavelmente o primeiro passo em um ataque de ransomware BlackCat.

Ferramentas de “dupla utilização”

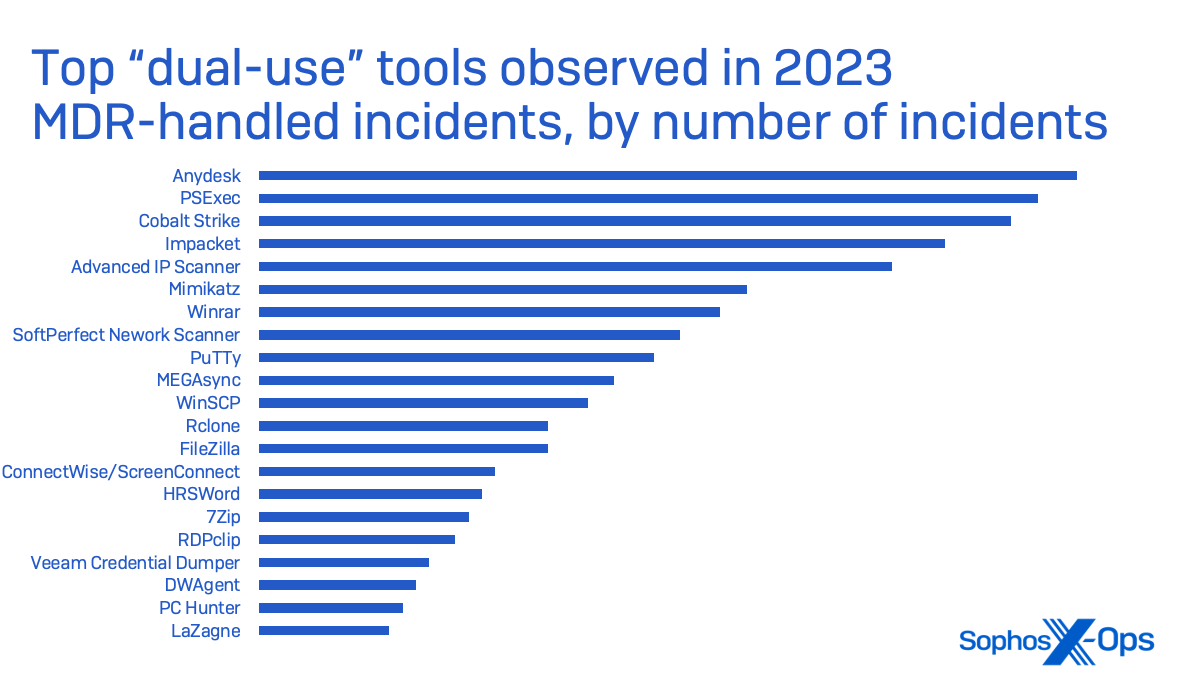

Cobalt Strike, o conhecido kit de software de “simulação de adversários e operações de equipe vermelha”, continua a ser usado por adversários reais, bem como por organizações legítimas de testes de segurança. Mas não é de forma alguma o único software desenvolvido comercialmente usado por invasores – e não é mais o mais comum.

Ferramentas de área de trabalho remota, ferramentas de compactação de arquivos, software comum de transferência de arquivos, outros utilitários e ferramentas de teste de segurança de código aberto são comumente usadas por invasores pelo mesmo motivo que são usadas por pequenas e médias empresas: para facilitar seu trabalho.

O Sophos MDR observou esses utilitários, aos quais nos referimos como “ferramentas de uso duplo”, abusados como parte do processo pós-exploração por invasores:

- Descoberta: Scanner IP avançado, NetScan, PCHunter, HRSword

- Persistência: Anydesk, ScreenConnect, DWAgent

- Acesso a credenciais: Mimikatz, Veeam Credential Dumper, LaZagne

- Movimento lateral: PsExec, Impacket, PuTTy

- Coleta e Exfiltração de Dados: FileZilla, Winscp, Megasync, Rclone, WinRar, 7zip

AnyDesk e PsExec foram vistos em mais incidentes do Sophos MDR do que Cobalt Strike, como pode ser visto abaixo:

Ataques de dia zero e ataques de dia diferente

Em maio de 2023, a Progress Software relatou uma vulnerabilidade na plataforma segura de transferência gerenciada de arquivos amplamente utilizada pela empresa, MOVEit – incluindo uma que havia sido explorada por pelo menos um conjunto de atores mal-intencionados. Posteriormente, a empresa revelaria diversas vulnerabilidades adicionais e emitiria vários patches para corrigi-las.

Os ataques foram atribuídos a atores associados à rede de ransomware Cl0p. Os invasores usaram a vulnerabilidade para implantar web shells nas interfaces web públicas para servidores MOVEit Transfer – web shells que em alguns casos persistiram depois que as vulnerabilidades foram corrigidas pelos clientes Progress.

MOVEit foi apenas uma das várias vulnerabilidades de “dia zero” que desafiaram os defensores em 2023. GoAnywhere, outro sistema gerenciado de transferência de arquivos, divulgou uma vulnerabilidade em fevereiro que outro grupo afiliado ao CL0p tentou explorar. E uma vulnerabilidade de execução remota de código nos produtos de software de servidor de impressão PaperCut MF e NG foi explorada pela gangue de ransomware Bl00dy em março e abril, após ser relatada aos desenvolvedores em janeiro.

Em alguns casos, essas vulnerabilidades simplesmente não podem ser corrigidas. Por exemplo, uma vulnerabilidade nos dispositivos Barracuda Email Security Gateway, encontrada em junho, era tão grave que não pôde ser corrigida e exigiu a substituição completa dos dispositivos físicos ou virtuais. Um grupo de ameaças chinês continuou a explorar os dispositivos vulneráveis durante o resto de 2023.

As vulnerabilidades em software e dispositivos não precisam ser novas para serem aproveitadas pelos invasores. Os agentes de ameaças frequentemente procuram software que não tem suporte, como firewalls de rede mais antigos e software de servidor web, para atacar, sabendo que nenhum patch será lançado.

Ataques à cadeia de suprimentos e malware assinado digitalmente

As pequenas empresas também têm de se preocupar com a segurança dos serviços dos quais dependem para gerir os seus negócios – e com a sua infraestrutura de TI. Os ataques à cadeia de abastecimento não são apenas para intervenientes do Estado-nação; vimos ataques contra provedores de serviços gerenciados se tornarem uma parte duradoura do manual de ransomware.

Em 2023, o Sophos MDR respondeu a cinco casos em que clientes de pequenas empresas foram atacados através de uma exploração do software de monitorização e gestão remota (RMM) de um fornecedor de serviços. Os invasores usaram o agente NetSolutions RMM em execução nos computadores das organizações visadas para criar novas contas administrativas nas redes visadas e, em seguida, implantaram ferramentas comerciais de desktop remoto, exploração de rede e implantação de software. Em dois dos casos, os invasores implantaram com sucesso o ransomware LockBit.

É difícil se defender contra ataques que utilizam software confiável, especialmente quando esse software oferece aos invasores a capacidade de desativar a proteção de endpoint. As pequenas empresas e os provedores de serviços que as apoiam precisam estar atentos aos alertas de que a proteção de endpoint foi desativada nos sistemas de suas redes, porque isso pode ser um sinal de que um invasor obteve acesso privilegiado por meio de uma vulnerabilidade na cadeia de suprimentos – ou por meio de outro software que à primeira vista pode parecer legítimo.

Por exemplo, em 2023, vimos vários casos de invasores que usaram drivers de kernel vulneráveis de software mais antigo que ainda tinham assinaturas digitais válidas e de software malicioso criado intencionalmente que usou assinaturas digitais obtidas de forma fraudulenta — incluindo drivers de kernel maliciosos assinados digitalmente por meio do Windows da Microsoft. Programa Hardware Compatibility Publisher (WHCP) — para evitar a detecção por ferramentas de segurança e executar código que desativa a proteção contra malware.

Os drivers do kernel operam em um nível muito baixo no sistema operacional e normalmente são carregados antes de outro software durante a inicialização do sistema operacional. Isso significa que eles são executados em muitos casos antes que o software de segurança possa ser iniciado. As assinaturas digitais atuam como uma licença para dirigir, por assim dizer – em todas as versões do Windows desde o Windows 10 versão 1607, os drivers do kernel precisam ter uma assinatura digital válida ou os sistemas operacionais Windows com inicialização segura habilitada não os carregarão.

Em dezembro de 2022, a Sophos notificou a Microsoft sobre a descoberta de drivers de kernel maliciosos que carregavam certificados assinados pela Microsoft. Como esses drivers tinham certificados assinados pela Microsoft, eles eram aceitos por padrão como software benigno, permitindo que fossem instalados e, em seguida, desabilitassem as proteções de endpoint nos sistemas em que estavam instalados. A Microsoft emitiu um comunicado de segurança e, em julho de 2023, revogou uma série de certificados de drivers maliciosos obtidos por meio do WHCP.

Os drivers não precisam ser maliciosos para serem explorados. Vimos vários casos de drivers e outras bibliotecas de versões mais antigas e até mesmo atuais de produtos de software aproveitados por invasores para “carregar lateralmente” malware na memória do sistema.

Também vimos drivers da própria Microsoft usados em ataques. Uma versão vulnerável de um driver para o utilitário Process Explorer da Microsoft foi usada várias vezes por operadores de ransomware em esforços para desabilitar produtos de proteção de endpoint; em abril de 2023, relatamos sobre uma ferramenta chamada “AuKill” que usou esse driver em vários ataques na tentativa de implantar os ransomware Medusa Locker e LockBit.

Às vezes temos sorte e detectamos drivers vulneráveis antes que possam ser explorados. Em julho, as regras comportamentais da Sophos foram acionadas pela atividade de um motorista de um produto de segurança de outra empresa. O alerta foi acionado por um teste de simulação de invasor do próprio cliente, mas nossa investigação do evento revelou três vulnerabilidades que relatamos ao fornecedor do software e que foram corrigidas posteriormente.

Os spammers ultrapassam os limites da engenharia social

O e-mail pode parecer um método de comunicação tradicional em uma era de bate-papos móveis criptografados de ponta a ponta, mas os spammers não parecem notar (ou se importar) com isso. Embora o método BEC tradicional de simplesmente se passar por funcionário e pedir a outro funcionário que envie cartões-presente persista, os spammers se tornaram muito mais criativos.

No ano passado, a equipe de segurança de mensagens da Sophos se deparou com uma série de novos truques e técnicas de engenharia social projetadas para escapar dos controles convencionais de e-mail. Mensagens nas quais o invasor envia por e-mail um anexo ou link do nada agora estão fora de moda: os spammers mais eficazes são mais propensos a iniciar uma conversa primeiro e depois avançar para a eliminação nos e-mails de acompanhamento.

Observamos essa metodologia em ataques em que spammers se passando por trabalhadores de serviços de entrega ligavam para clientes corporativos e pediam que abrissem um e-mail armado. Também vimos spammers enviarem inicialmente por e-mail uma solicitação de negócios ou reclamação, em ataques direcionados a vários setores em 2023, seguidos por um link para baixar um arquivo disfarçado e armado depois que a empresa respondeu ao primeiro e-mail.

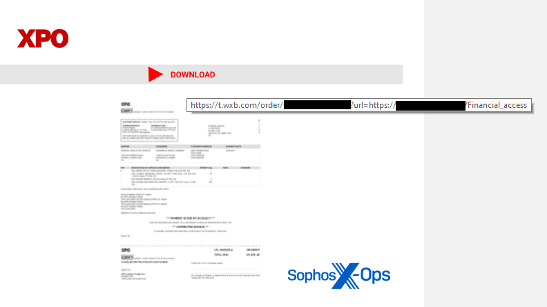

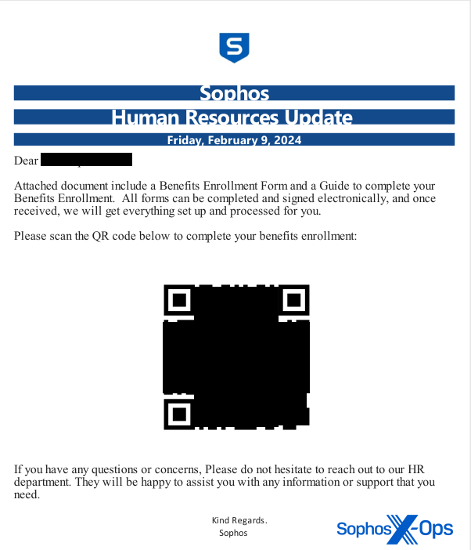

A prevenção convencional de spam envolve processos que inspecionam o conteúdo da mensagem e tomam decisões com base nesse conteúdo. Os spammers experimentaram uma variedade de métodos para substituir qualquer conteúdo de texto em suas mensagens por imagens incorporadas: às vezes as imagens pareciam ser uma mensagem escrita, enquanto outras experimentaram o uso de códigos QR ou imagens que pareciam faturas (com números de telefone o os invasores solicitam que as vítimas liguem) como forma de evitar a detecção.

Anexos maliciosos até ultrapassaram limites, com PDFs transformados em armas fazendo uma espécie de retorno, vinculando a scripts ou sites maliciosos, às vezes usando códigos QR incorporados. A família de malware Qakbot abusou amplamente do formato de documento OneNote da Microsoft, o notebook (ou arquivo .one), para entregar cargas úteis antes de ser encerrado no final do ano em uma remoção coordenada. Os invasores também se apegaram ao formato de arquivo MSIX – um tipo de formato de arquivo usado pela Microsoft para distribuir aplicativos por meio da Windows App Store – como forma de contornar a detecção.

E os atacantes também abusaram dos serviços da Microsoft: no final do ano, cerca de 15% do total de spam bloqueado pela Sophos tinha sido enviado através de contas de e-mail criadas no sistema de mensagens onmicrosoft.com, orientado para negócios, da Microsoft.

Malware móvel e ameaças de engenharia social

As pequenas empresas dependem fortemente de dispositivos móveis como parte de sistemas de informação aprovados ou ad hoc. Mensagens de texto, aplicativos de mensagens e comunicações e aplicativos que se conectam a serviços em nuvem — incluindo aplicativos de pontos de venda móveis — são sistemas de missão crítica para pequenas empresas distribuídas. Os cibercriminosos sabem disso e continuam a encontrar maneiras de atingir os usuários de dispositivos móveis para obter acesso a dados ou fraudar.

Spyware e “banqueiros” são um grupo de malware Android particularmente preocupante e que acreditamos que continuará a ser uma ameaça. O spyware é usado para coletar dados no telefone – e às vezes até inscreve o usuário do dispositivo em serviços com tarifas premium para ganho monetário direto. Eles coletam dados pessoais, incluindo mensagens SMS e registros de chamadas do dispositivo afetado, que são então vendidos a fraudadores ou usados para chantagem – ou ambos. Houve vários casos em que as vítimas tiraram a própria vida como resultado de ameaças de operadores de spyware.

Esses aplicativos móveis maliciosos são distribuídos de diversas maneiras. Eles podem se passar por aplicativos legítimos na loja de aplicativos do Google Play ou em sites de lojas de aplicativos de terceiros, geralmente como aplicativos de empréstimo móvel. Eles também são divulgados por meio de links enviados por mensagens de texto.

Os banqueiros são malwares que têm como alvo aplicações financeiras, incluindo carteiras de criptomoedas, para coletar dados de contas e obter acesso a fundos – usando permissões de acessibilidade para obter acesso a dados confidenciais no telefone.

Depois, há o fenômeno do “abate de porcos”, ou sha zhu pan. Começamos a rastrear aplicativos falsos nas plataformas iOS e Android vinculados a uma forma de golpe que inicialmente chamamos de “CryptoRom” no início de 2021; desde então, os golpes tornaram-se cada vez mais sofisticados.

As redes criminosas que operam estas fraudes – frequentemente operadas a partir de complexos fraudulentos compostos por pessoas que foram essencialmente raptadas pelo crime organizado – retiraram milhares de milhões de dólares de vítimas em todo o mundo e concentram-se frequentemente em pessoas ligadas a pequenas empresas. Em 2023, um pequeno banco no Kansas faliu e foi apreendido pelo FDIC depois que o CEO do banco enviou mais de US$ 12 milhões de depósitos a golpistas, em um esforço para recuperar fundos que teria perdido em um desses golpes. Este exemplo trágico mostra como uma fraude normalmente associada à vida pessoal de um indivíduo pode ter ramificações e impacto nas pequenas empresas.

Os golpistas de Sha zhu pan atraem vítimas por meio de sites de mídia social, aplicativos de namoro, outros aplicativos e plataformas comunitárias e até mesmo mensagens SMS “inadvertidas”. Eles tendem a ter como alvo indivíduos que procuram uma conexão romântica ou amizade. Depois de mover o alvo para um aplicativo de mensagens seguro, como WhatsApp ou Telegram, eles ganham sua confiança e apresentam uma ideia de ganhar dinheiro sobre a qual afirmam ter conhecimento interno – e que geralmente envolve criptomoeda.

No ano passado, vimos aplicativos falsos usados por esses golpes chegando às lojas Google Play e iOS App. Eles evitam a revisão de segurança da loja apresentando-se como um aplicativo benigno até que o processo de revisão termine e, em seguida, alteram o conteúdo remoto para transformá-lo em um aplicativo de negociação de criptografia falso. Qualquer criptografia depositada por meio desses aplicativos é imediatamente embolsada pelos golpistas.

Recentemente, também vimos esses golpes adotarem uma tática de outro tipo de golpe de criptografia que não requer aplicativos falsos – em vez disso, eles usam a funcionalidade “Web3” de aplicativos de carteira criptografada móveis para acessar diretamente as carteiras criadas pelas vítimas. Identificamos centenas de domínios associados a essas variantes de “mineração DeFi (finanças descentralizadas)” do sha zhu pan e, assim como acontece com os aplicativos falsos que identificamos, continuamos a denunciá-los e a trabalhar para removê-los.

Conclusões

As pequenas empresas não enfrentam escassez de ameaças, e a sofisticação dessas ameaças é muitas vezes comparável àquelas utilizadas para atacar grandes empresas e governos. Embora a quantidade de dinheiro que pode ser roubada seja menor do que a disponível em uma organização maior, os criminosos ficam felizes em roubar o que você tem e compensar em volume.

Os sindicatos criminosos esperam que as pequenas empresas sejam menos bem defendidas e não tenham implementado ferramentas modernas e sofisticadas para proteger os seus utilizadores e bens. A chave para uma defesa bem-sucedida contra essas ameaças é provar que suas suposições estão erradas: educar sua equipe, implantar a autenticação multifator em todos os ativos externos, corrigir servidores e dispositivos de rede com a máxima prioridade e considerar a migração de ativos difíceis de gerenciar, como servidores Microsoft Exchange, para SaaS. plataformas de e-mail.

A principal diferença na nossa experiência entre as empresas que foram mais impactadas pelos ataques cibernéticos e as que menos sofreram é o tempo de resposta. Ter especialistas em segurança para monitorar e responder 24 horas por dia, 7 dias por semana, é uma aposta fundamental para uma defesa eficaz em 2024. Manter-se seguro não é impossível; basta um planejamento abrangente e defesas em camadas para ganhar tempo para responder e minimizar os danos.

do orignal em: https://news.sophos.com/en-us/2024/03/12/2024-sophos-threat-report/