Embora todos os ataques de ransomware tenham resultados negativos, aqueles que começam explorando vulnerabilidades não corrigidas têm o maior impacto nos negócios.

Para implantar um ataque de ransomware, os adversários devem primeiro obter acesso ao ambiente corporativo, aos dispositivos e aos dados da vítima. Os atores de ameaças normalmente usam duas abordagens principais para obter entrada: fazer login usando credenciais comprometidas, ou seja, dados de acesso legítimos que foram roubados anteriormente, e explorar vulnerabilidades em aplicativos e ferramentas usadas pela empresa. Outros modos de entrada menos comuns incluem ataques de força bruta, comprometimento da cadeia de suprimentos, e-mails / documentos maliciosos e adware. O phishing aparece fortemente em ataques de ransomware, mas é usado principalmente para roubar as credenciais usadas posteriormente para fazer login na organização.

Este relatório destaca como os resultados do ransomware diferem dependendo da causa raiz do ataque. Ele compara a gravidade, o custo financeiro e o impacto operacional dos ataques que começam com uma vulnerabilidade explorada com aqueles em que os adversários usam credenciais comprometidas para penetrar na organização. Também identifica os setores industriais mais e menos explorados.

As descobertas são baseadas em uma pesquisa independente de fornecedor encomendada pela Sophos com 2.974 profissionais de TI / segurança cibernética em organizações de pequeno e médio porte (100 a 5.000 funcionários) que foram atingidas por ransomware no ano passado. A pesquisa foi conduzida pela agência de pesquisa independente Vanson Bourne no início de 2024 e reflete as experiências dos entrevistados nos 12 meses anteriores.

>> Baixe a cópia em PDF do relatório

Resumo executivo

Embora todos os ataques de ransomware tenham resultados negativos, aqueles que começam por explorar vulnerabilidades não corrigidas são particularmente brutais para as suas vítimas. As organizações atingidas por ataques que começaram desta forma relatam resultados consideravelmente mais graves do que aquelas cujos ataques começaram com credenciais comprometidas, incluindo uma maior propensão para:

- Ter backups comprometidos (taxa de sucesso de 75% versus 54% para credenciais comprometidas)

- Ter dados criptografados (taxa de criptografia de 67% versus 43% para credenciais comprometidas)

- Pague o resgate (taxa de pagamento de 71% vs. 45% para credenciais comprometidas)

- Cobrir o custo total do resgate internamente (31% financiaram o resgate total internamente versus 2% para credenciais comprometidas)

Eles também relataram:

- Custos gerais de recuperação de ataque 4 vezes maiores (US$ 3 milhões versus US$ 750 mil para credenciais comprometidas)

- Tempo de recuperação mais lento (45% demoraram mais de um mês versus 37% para credenciais comprometidas)

O estudo centra-se na correlação e é necessária uma exploração mais aprofundada das razões por detrás destes resultados. É importante ter em mente que nem todos os ataques de ransomware são iguais. Alguns são executados por gangues sofisticadas e bem financiadas, utilizando uma série de abordagens inovadoras. Ao mesmo tempo, o uso de ransomware bruto e barato por agentes de ameaças menos qualificados está aumentando. Pode ser que os adversários capazes de explorar vulnerabilidades de software não corrigidas sejam mais habilidosos do que os invasores que compram credenciais roubadas na dark web (por exemplo) e, portanto, mais capazes de comprometer backups e criptografar dados.

Um terço dos ataques de ransomware começam com uma vulnerabilidade não corrigida

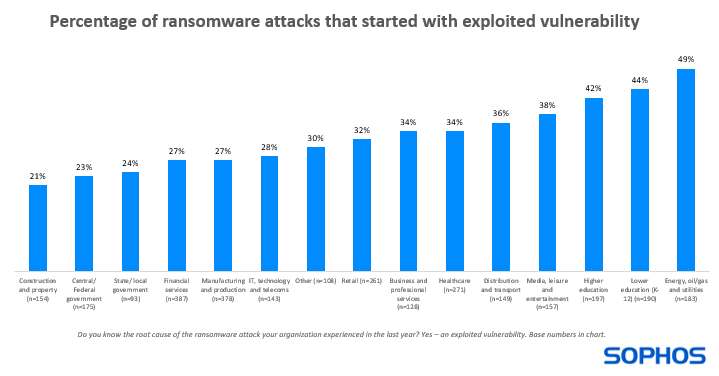

32% dos ataques de ransomware sofridos pelos entrevistados no ano passado começaram com uma vulnerabilidade explorada. Indo mais fundo, vemos que a proporção de ataques de ransomware que começaram desta forma varia consideravelmente de acordo com o setor:

- Maior: energia, petróleo / gás e serviços públicos – 49% dos ataques

- Mais baixo: construção e propriedade – 21% dos ataques

Esta variação é provavelmente impactada, em parte, pelas diferentes soluções tecnológicas utilizadas e pelos desafios de correção associados. Setores como energia, petróleo / gás e serviços públicos normalmente utilizam uma proporção maior de tecnologias mais antigas, mais propensas a falhas de segurança do que muitos outros setores, e os patches podem não estar disponíveis para soluções legadas e em fim de vida.

Ao mesmo tempo, na maioria das vezes, há patches disponíveis – eles simplesmente não foram aplicados. Dos ataques que os respondentes de incidentes da Sophos foram chamados para remediar em 2022 e que começaram com vulnerabilidades exploradas, mais da metade (55%) foram causados por ProxyShell e Log4Shell – ambos com patches existentes no momento do comprometimento. A Sophos continua vendo o ProxyShell sendo explorado 30 meses após o lançamento do patch. Saber mais.

A análise também revelou que a propensão a sofrer um ataque liderado por exploração varia de acordo com o tamanho da organização:

- 26% dos ataques de ransomware em pequenas empresas (receita anual inferior a US$ 50 milhões)

- 30% dos ataques de ransomware em empresas de médio porte (US$ 50 milhões a US$ 1 bilhão)

- 37% dos ataques de ransomware em grandes empresas (mais de US$ 1 bilhão)

À medida que as organizações crescem, as suas infraestruturas de TI tendem a crescer com elas. Quanto maior o ambiente, maior o desafio na compreensão da superfície de ataque e mais ferramentas e tecnologias precisam ser mantidas.

Os impactos do ransomware são mais graves quando o ataque começa com uma vulnerabilidade explorada

O objetivo final de um ator de ransomware é criptografar os dados de uma organização e extrair um pagamento de resgate em troca da chave de descriptografia. No caminho, eles quase sempre tentam comprometer os backups das vítimas para reduzir a capacidade de restaurar dados sem pagar.

A análise revela que em todos os três pontos – comprometimento do backup, criptografia de dados e pagamento de resgate – os impactos são mais graves quando o ataque começa com uma vulnerabilidade explorada.

Comprometimento de backup

Não há diferença na propensão dos invasores de tentar comprometer os backups com base na causa raiz. Os adversários tentaram comprometê-los em 96% dos ataques que começaram com vulnerabilidades exploradas e credenciais comprometidas. No entanto, há uma diferença considerável em sua taxa de sucesso:

- 75% das tentativas foram bem-sucedidas quando o ataque começou com uma vulnerabilidade explorada

- 54% das tentativas foram bem-sucedidas quando o ataque começou com credenciais comprometidas

Isso pode ocorrer porque os adversários que aproveitam vulnerabilidades não corrigidas são mais hábeis em violar backups. Também pode ser um reflexo de que as organizações com uma superfície de ataque exposta tenham uma proteção de backup mais fraca. Seja qual for a causa, o comprometimento dos seus backups reduz a resiliência contra o impacto total do ataque.

Criptografia de dados

As organizações têm mais de 50% mais probabilidade de ter os seus dados encriptados quando um ataque começa com uma vulnerabilidade explorada em vez de credenciais comprometidas:

- 67% dos ataques resultaram em criptografia de dados quando o ataque começou com uma vulnerabilidade explorada

- 43% dos ataques resultaram em criptografia de dados quando o ataque começou com credenciais comprometidas

Tal como acontece com o comprometimento de backup, a diferença no resultado por causa raiz pode refletir diferentes níveis de habilidade em grupos adversários e diferenças na força geral das defesas cibernéticas de uma organização.

Taxa de pagamento de resgate

Dada a maior taxa de comprometimento de backup relatada quando o ataque começou com uma vulnerabilidade explorada, talvez não seja surpresa que este grupo tenha relatado uma maior propensão a pagar o resgate:

- 71% das organizações que tiveram dados criptografados pagaram o resgate quando o ataque começou com uma vulnerabilidade explorada

- 45% das organizações que tiveram dados criptografados pagaram o resgate quando o ataque começou com credenciais comprometidas

Sem backups para recuperação, a pressão sobre as vítimas de ransomware para acessar a chave de descriptografia aumenta, provavelmente levando as organizações a trabalharem com os invasores para restaurar os dados.

Vulnerabilidades não corrigidas têm consequências críticas para os negócios

Os ataques de ransomware que começam com uma vulnerabilidade explorada têm um impacto financeiro e operacional consideravelmente maior do que aqueles que começam com credenciais comprometidas.

Pagamento de resgate

Embora a causa raiz do ataque tenha um impacto quase insignificante no valor do pagamento do resgate, com o valor médio chegando a US$ 1.988 milhões (vulnerabilidades exploradas) e US$ 2 milhões (credenciais comprometidas), ela tem um impacto considerável no financiamento do pagamento do resgate:

- 31% das organizações financiaram internamente o resgate total quando o ataque começou com uma vulnerabilidade explorada

- 2% das organizações financiaram internamente o resgate total quando o ataque começou com credenciais comprometidas

As empresas-mãe e os prestadores de seguros cibernéticos têm maior probabilidade de contribuir para o resgate quando o ataque começa com credenciais comprometidas, em vez de uma vulnerabilidade explorada.

Olhando de forma mais ampla para a propensão das seguradoras em honrar sinistros, vemos que um quarto (25%) dos sinistros negados por organizações que experimentaram uma vulnerabilidade explorada foram devidos a não terem as defesas cibernéticas necessárias para que o sinistro fosse honrado, em comparação com 12 % de reivindicações em que os adversários usaram credenciais comprometidas.

Custo de recuperação

O resgate é apenas um elemento que contribui para o custo geral de recuperação de um ataque de ransomware. Deixando de lado qualquer resgate pago, o custo médio de recuperação geral para ataques de ransomware que começam com uma vulnerabilidade explorada (US$ 3 milhões) é quatro vezes maior do que para aqueles que começam com credenciais comprometidas (US$ 750 mil).

Tempo de recuperação

A recuperação de um ataque que começa com uma vulnerabilidade explorada é normalmente muito mais lenta do que quando a causa raiz são credenciais comprometidas.

- 45% demoraram mais de um mês para se recuperar quando o ataque começou com uma vulnerabilidade explorada

- 37% demoraram mais de um mês para se recuperar quando o ataque começou com credenciais comprometidas

Esta conclusão provavelmente reflete as diferentes atividades de reparação que as vítimas precisam de realizar, dependendo da causa raiz e das respetivas despesas operacionais. A correção de um sistema ou a atualização de um produto em fim de vida para uma versão suportada pode consumir mais tempo do que redefinir credenciais. Também pode ser resultado de maiores danos causados por ataques de vulnerabilidade explorados, incluindo uma maior probabilidade de comprometimento de backup e criptografia de dados.

Recomendações

A aplicação de patches é um primeiro passo vital para reduzir o risco de ser vítima de um ataque de ransomware (ou qualquer outra violação) que começa com uma vulnerabilidade explorada. Se você corrigir a lacuna de segurança, os adversários não poderão explorá-la. Idealmente, deveria fazer parte de uma estratégia mais ampla de gestão de riscos de prevenção de explorações:

Minimize sua superfície de ataque

- Mantenha visibilidade total de todos os seus ativos externos para saber com o que você está lidando e evitar pontos cegos.

- Aplique Patches usando priorização baseada em risco. Com novas explorações descobertas mais rápido do que a maioria das organizações consegue corrigi-las, concentre seus esforços onde elas terão maior impacto. Isto significa identificar e priorizar a correção de exposições de alto risco.

- Atualize regularmente. Usar a versão mais recente de um aplicativo ou ferramenta garante que você se beneficie das correções de segurança mais recentes dos fornecedores.

Implante proteções anti-exploração

- Embora o número de vulnerabilidades exploráveis continue a crescer rapidamente, os invasores só podem aproveitar um número limitado de técnicas para explorar. Os recursos antiexploração integrados nas soluções de segurança de endpoint interrompem os comportamentos usados nesses ataques – inclusive com vulnerabilidades de dia zero para as quais nenhum patch foi lançado ainda.

Detecte e responda a atividades suspeitas

- A tecnologia por si só não pode impedir todos os ataques. Os adversários são hábeis em aproveitar ferramentas de TI legítimas e credenciais roubadas, adaptando sua abordagem rapidamente para evitar a detecção. Interromper ataques e violações de ransomware avançados e liderados por humanos requer detecção e resposta 24 horas por dia, 7 dias por semana, em todo o seu ambiente, fornecidas por um fornecedor especializado ou por uma equipe interna altamente qualificada.

Como a Sophos pode ajudar

- Sophos Managed Risk

O Sophos Managed Risk é um serviço de gerenciamento de vulnerabilidades e superfícies de ataque desenvolvido pela tecnologia Tenable líder do setor e fornecido por uma equipe dedicada de especialistas em exposição e remediação de ameaças da Sophos. Ele aborda quatro casos de uso críticos: visibilidade da superfície de ataque, monitoramento contínuo de riscos, priorização de vulnerabilidades e identificação rápida de novos riscos.

O Sophos Managed Risk está disponível com o Sophos MDR, um serviço de segurança cibernética totalmente gerenciado, fornecido 24 horas por dia, 7 dias por semana, pelos especialistas em ameaças da Sophos. Uma equipe dedicada de operadores de risco gerenciado da Sophos – altamente qualificados em vulnerabilidades e exposições a ameaças – trabalha em estreita colaboração com os analistas de MDR da Sophos 24 horas por dia.

- Sophos EndPoint

O Sophos Endpoint inclui mais de 60 recursos antiexploração que bloqueiam os comportamentos que os adversários usam para explorar uma vulnerabilidade não corrigida, interrompendo tanto vulnerabilidades conhecidas quanto ameaças de dia zero. Os recursos anti-exploração são implantados automaticamente desde o primeiro dia, sem configuração ou necessidade de ajuste fino.

O Sophos Endpoint adota uma abordagem abrangente de proteção sem depender de uma técnica de segurança. Os controles da Web, de aplicativos e de periféricos reduzem a superfície de ameaças e bloqueiam vetores de ataque comuns. IA, análise comportamental, antiransomware e outras tecnologias de ponta interrompem as ameaças rapidamente antes que elas aumentem.