Breaking News: Apresentando a resposta ativa a ameaças para Sophos Switch / Sophos Wireless (AP6)

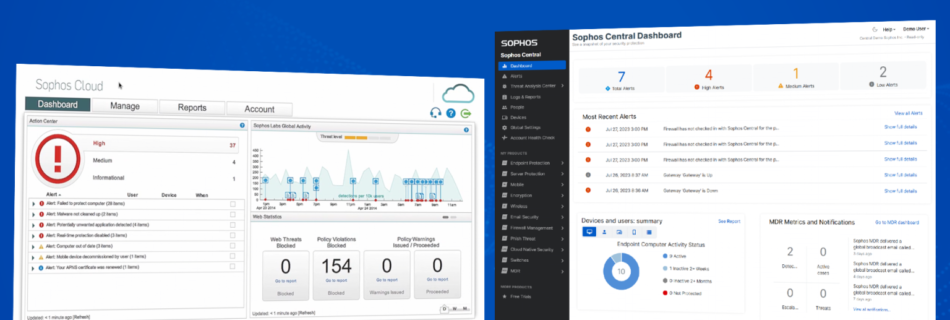

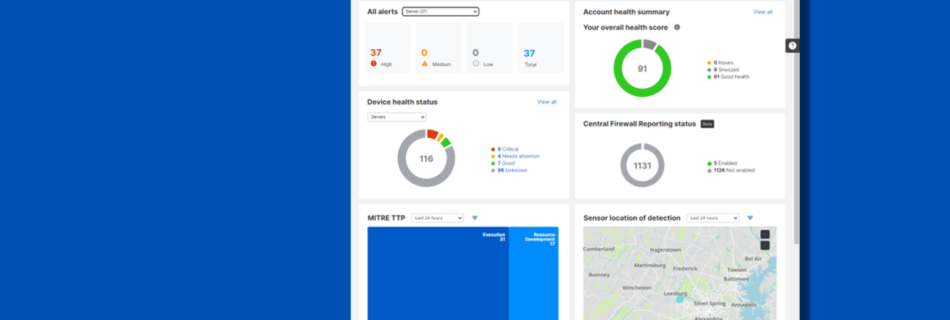

O Active Threat Response já está disponível para todos os clientes Sophos AP6 Series e Switch. Com o Active Threat Response, a Sophos esta introduzindo novas funcionalidades para os produtos de camada de acesso à rede, Sophos Switch e Sophos Wireless (somente Série AP6). As redes corporativas tornaram-se mais difíceis de controlar, com uma ampla gama de dispositivos …